漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109821

漏洞标题:暴力猜测+找回密码可成功找回你的密码

相关厂商:www.jrj.com.cn

漏洞作者: Sophone

提交时间:2015-05-01 07:32

修复时间:2015-06-18 11:12

公开时间:2015-06-18 11:12

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-01: 细节已通知厂商并且等待厂商处理中

2015-05-04: 厂商已经确认,细节仅向厂商公开

2015-05-14: 细节向核心白帽子及相关领域专家公开

2015-05-24: 细节向普通白帽子公开

2015-06-03: 细节向实习白帽子公开

2015-06-18: 细节向公众公开

简要描述:

想注册个号玩玩 看有木有暴力猜测用户名 不想用手机测试 随便找个邮箱玩玩吧 发现跟着感觉走 就能轻易把爆破出的邮箱账号密码找回来 噢耶~

详细说明:

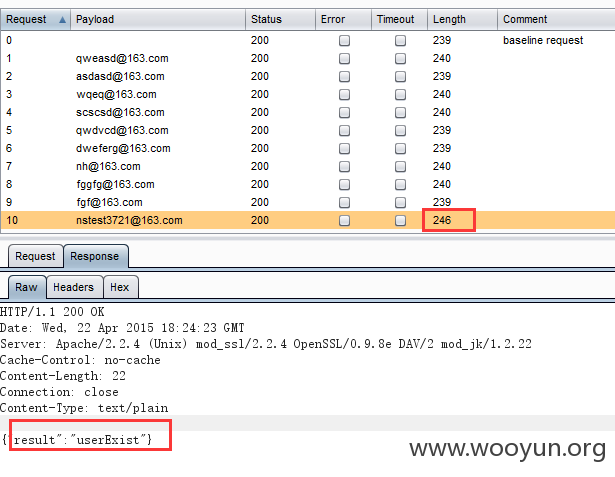

首先我们先对邮箱进行爆破吧 163 126 qq等等 或者通过社工的方式去获取这些注册过的用户名,这里用最笨的爆破方式搞一搞:

根据返回包大小很容易找到提示已存在的用户,那么进入正题:

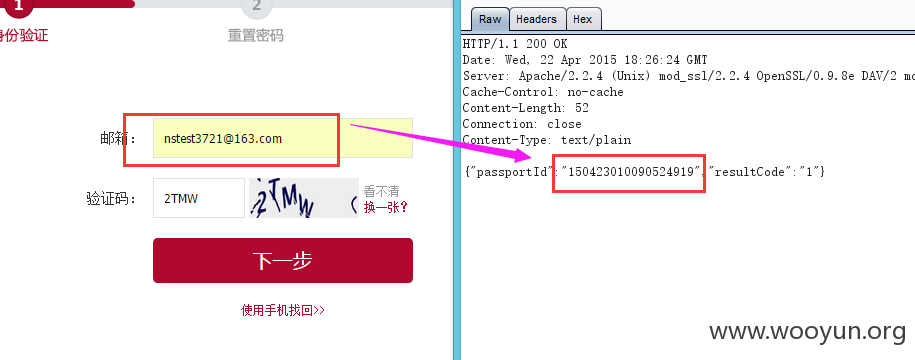

找回密码里面有个邮箱找回,发现找回密码的链接都是以https://sso.jrj.com.cn/sso/retrievePwdEmail?rp_id=开头,后面的ID值是不确定的,而且有效时间是12小时,肿么快速定位这个ID呢,别着急,开发人员帮你解决,看下图:

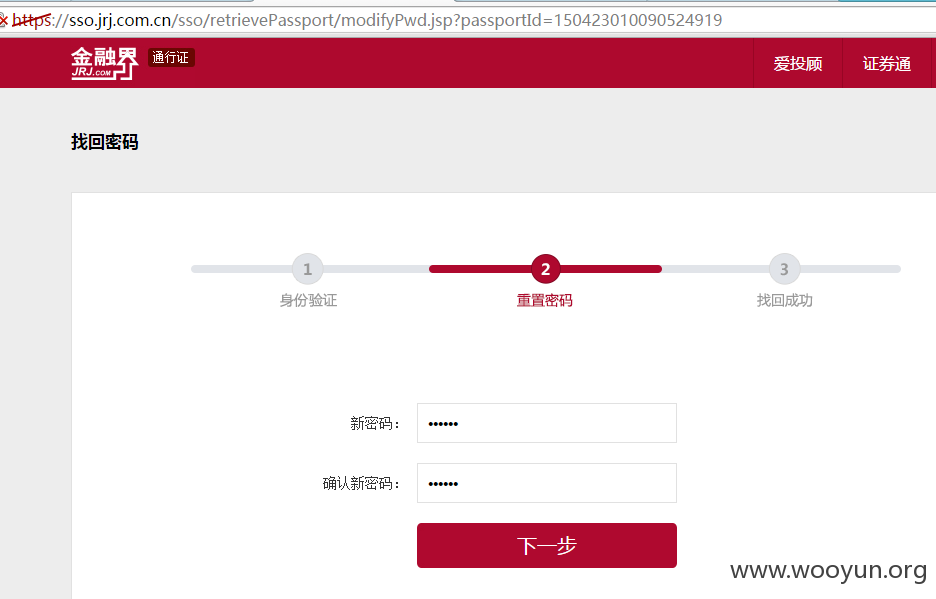

这一串ID是不是灰常熟悉,嗯,把它添加到上面的URL里面试一试,会发现神马?

额。。。不需要继续往下了吧。。。。快点补上吧。无论爆破还是去社工库搜索注册邮箱都是很容易找到大批量的用户的(具体你们有多少用户我也不清楚),希望采纳

漏洞证明:

首先我们先对邮箱进行爆破吧 163 126 qq等等 或者通过社工的方式去获取这些注册过的用户名,这里用最笨的爆破方式搞一搞:

根据返回包大小很容易找到提示已存在的用户,那么进入正题:

找回密码里面有个邮箱找回,发现找回密码的链接都是以https://sso.jrj.com.cn/sso/retrievePwdEmail?rp_id=开头,后面的ID值是不确定的,而且有效时间是12小时,肿么快速定位这个ID呢,别着急,开发人员帮你解决,看下图:

这一串ID是不是灰常熟悉,嗯,把它添加到上面的URL里面试一试,会发现神马?

额。。。不需要继续往下了吧。。。。快点补上吧。无论爆破还是去社工库搜索注册邮箱都是很容易找到大批量的用户的(具体你们有多少用户我也不清楚),希望采纳

修复方案:

每一个环节都修复一下吧 俺还是0 rank呢 多给点吧 也不枉大半夜的帮你们找漏洞了。。。

版权声明:转载请注明来源 Sophone@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-04 11:11

厂商回复:

感谢提供漏洞

最新状态:

暂无