漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107980

漏洞标题:一张图片引发的血案(成都农商银行某处设计缺陷导致大量敏感信息泄露)

相关厂商:成都农商银行

漏洞作者: B1gstar

提交时间:2015-04-15 10:33

修复时间:2015-05-30 11:38

公开时间:2015-05-30 11:38

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-15: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经确认,细节仅向厂商公开

2015-04-25: 细节向核心白帽子及相关领域专家公开

2015-05-05: 细节向普通白帽子公开

2015-05-15: 细节向实习白帽子公开

2015-05-30: 细节向公众公开

简要描述:

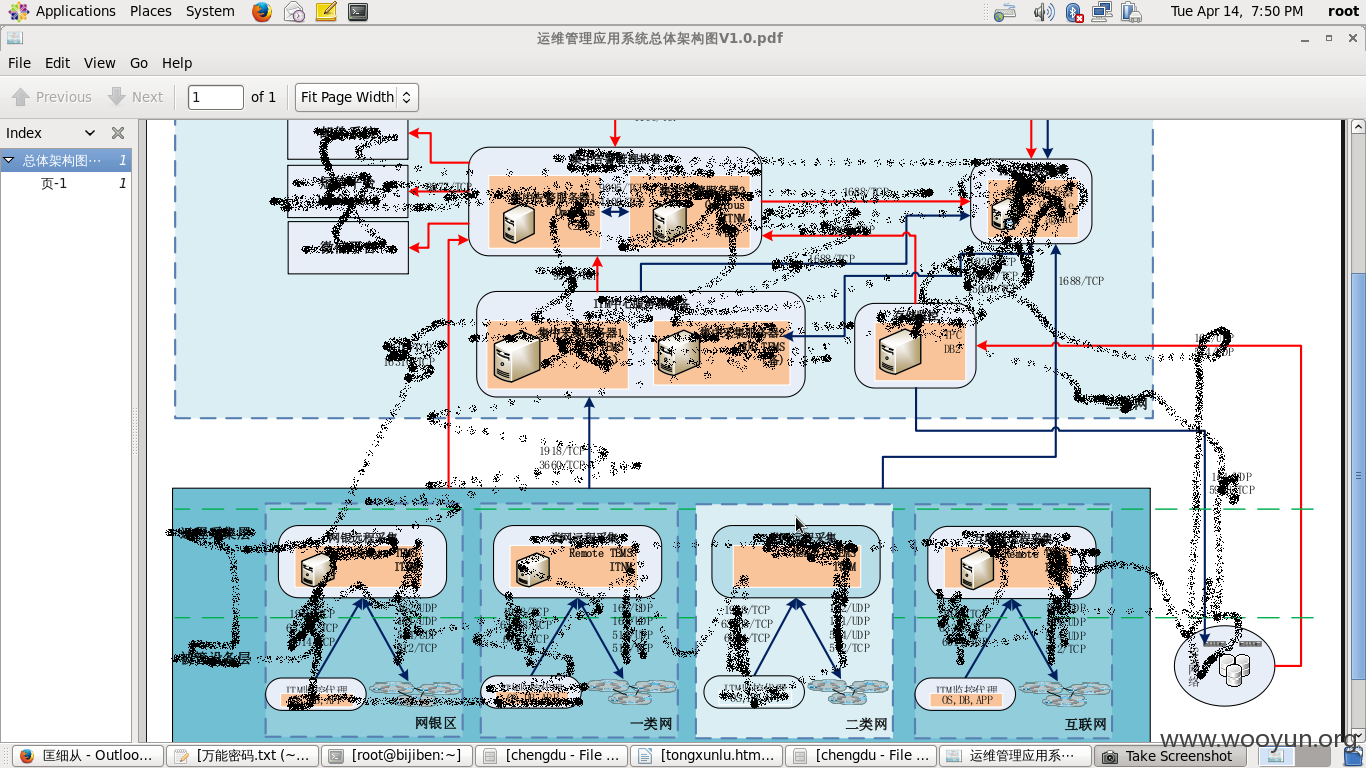

起这名字有点勉强了,不过危害确实挺大。某处设计不当,导致该银行的OA办公系统和邮件系统几乎随意进入,泄露大量信息,小到业务信息,大到运维管理应用系统总体架构图、密码信封、部分内网平台口令等。

详细说明:

看到厂商列表中有成都农商银行,于是就展开了如下测试:

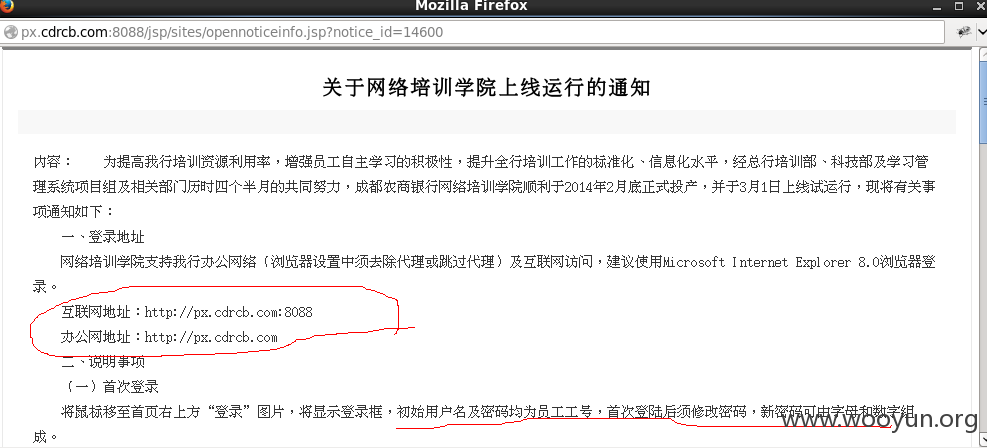

1、打开google,搜索子站情况 site:cdrcb.com -www 发现一个培训平台 http://px.cdrcb.com:8088 如下:

右下角有个关于网络培训学院上线的通知,打开如下:

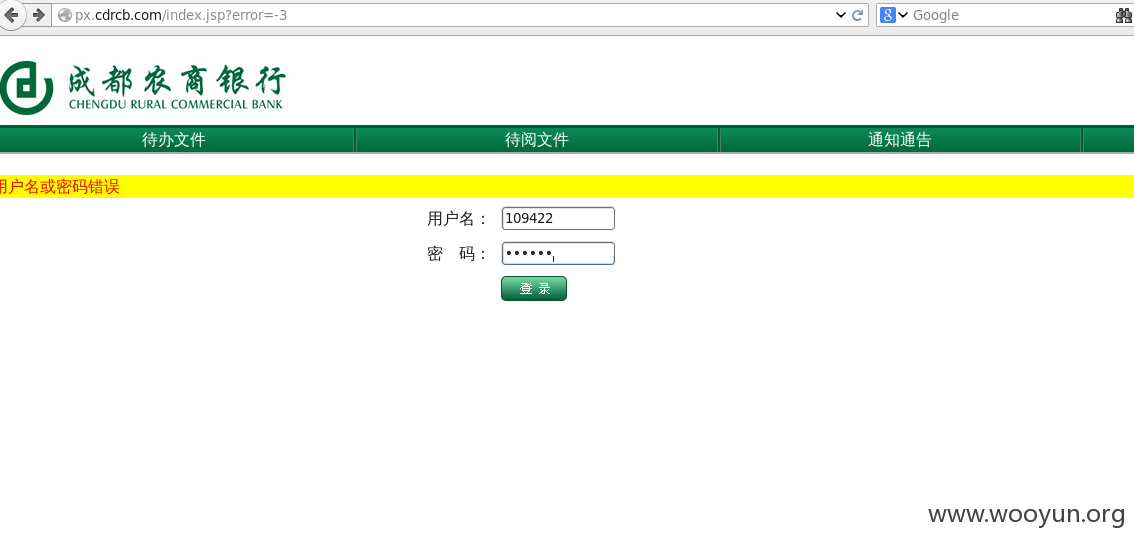

打开那个办公网地址,后来证实这个就是银行启用不久的移动办公系统(当然还有内网的办公系统):

居然没有验证码,这个你就懂了! 刚才的通知里说了,初始用户名和密码为员工工号!!!

工号是多少?会不会有字母?打开burp,试了一些简单的没试出来。 怎么办?找图片呗? 我上来就打开了微博(是不是很傻),搜职位为该银行的员工,确实不少人,喜欢自拍的美女也挺多,我看了不少,好不容易看到了个美女传制服的照片,擦,胸部(挂工牌处)被马赛克额。这才想到了百度图片搜索功能啊,输入银行名称搜,找到了这个:

新浪网的图,放大一下:

看到没:虽然不清楚,但确定是6位数,而且前面两位应该是1和0。 可以说这张图片是个转折点,所以起了那个名字*_* ! 其实我刚才没尝试6个数字,认为太长了,而且想着工号会不会字母开头。

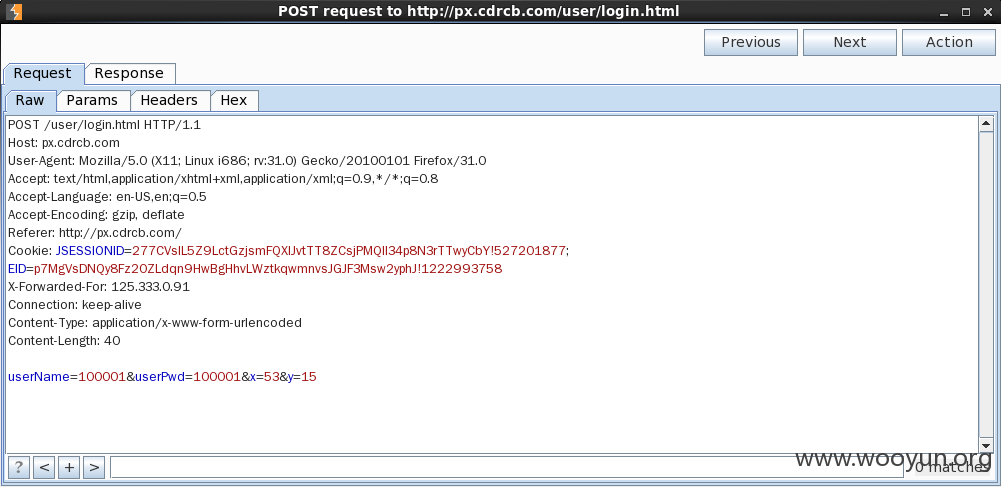

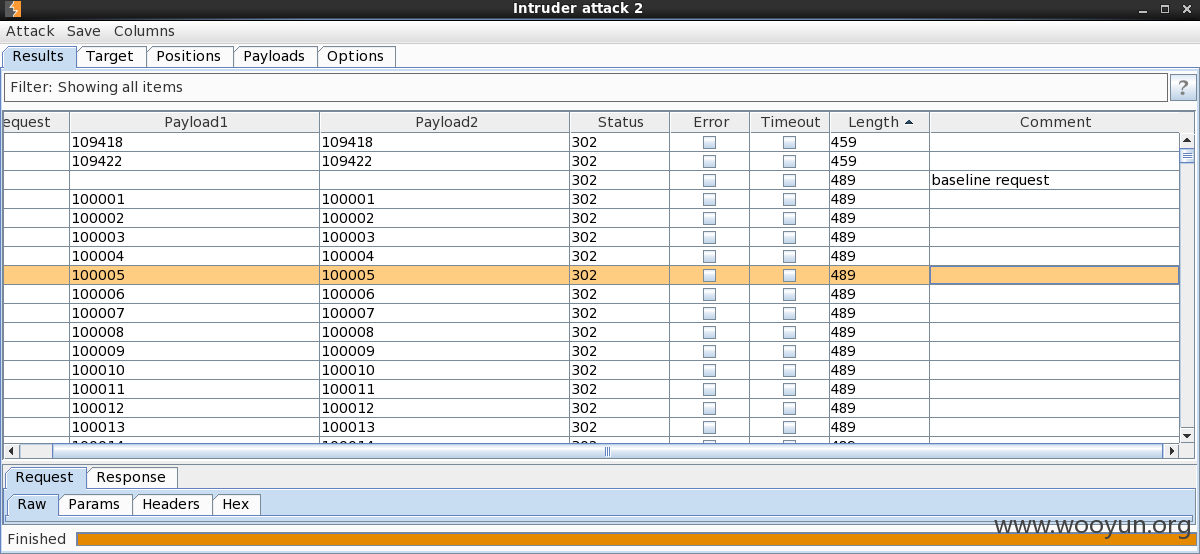

打开burp,抓包,设置100001-109999,用户名和密码同步跑起:

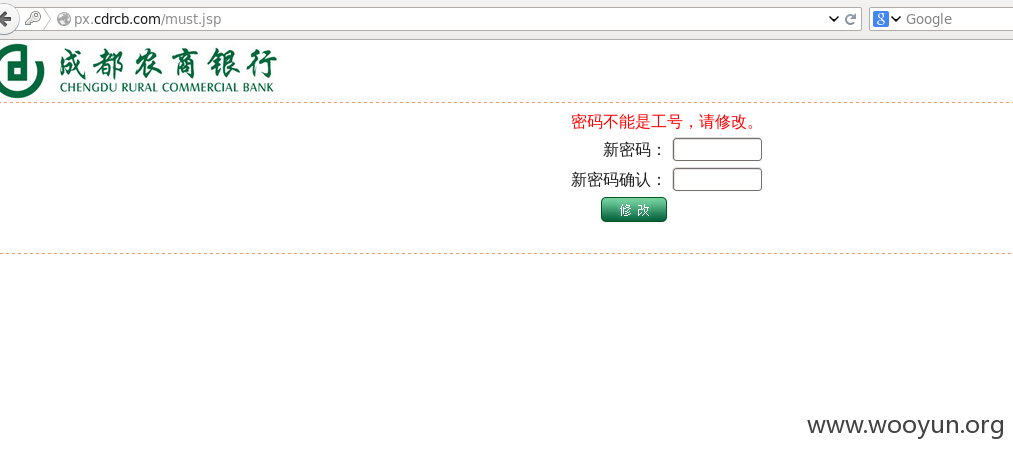

跑到了两个工号,用109422尝试登陆,提示密码不能使用工号,要求修改,我改成了123456.于是就进了移动办公系统:

下面就是顺藤摸瓜了:

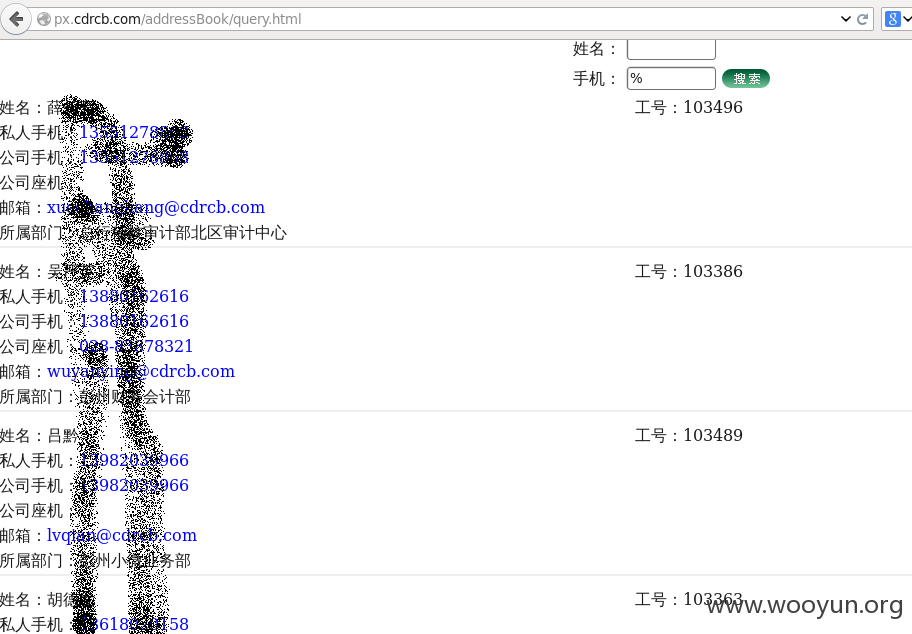

办公系统出有通讯录查询,输入%查询

有工号、邮箱、办公手机和私人手机等。

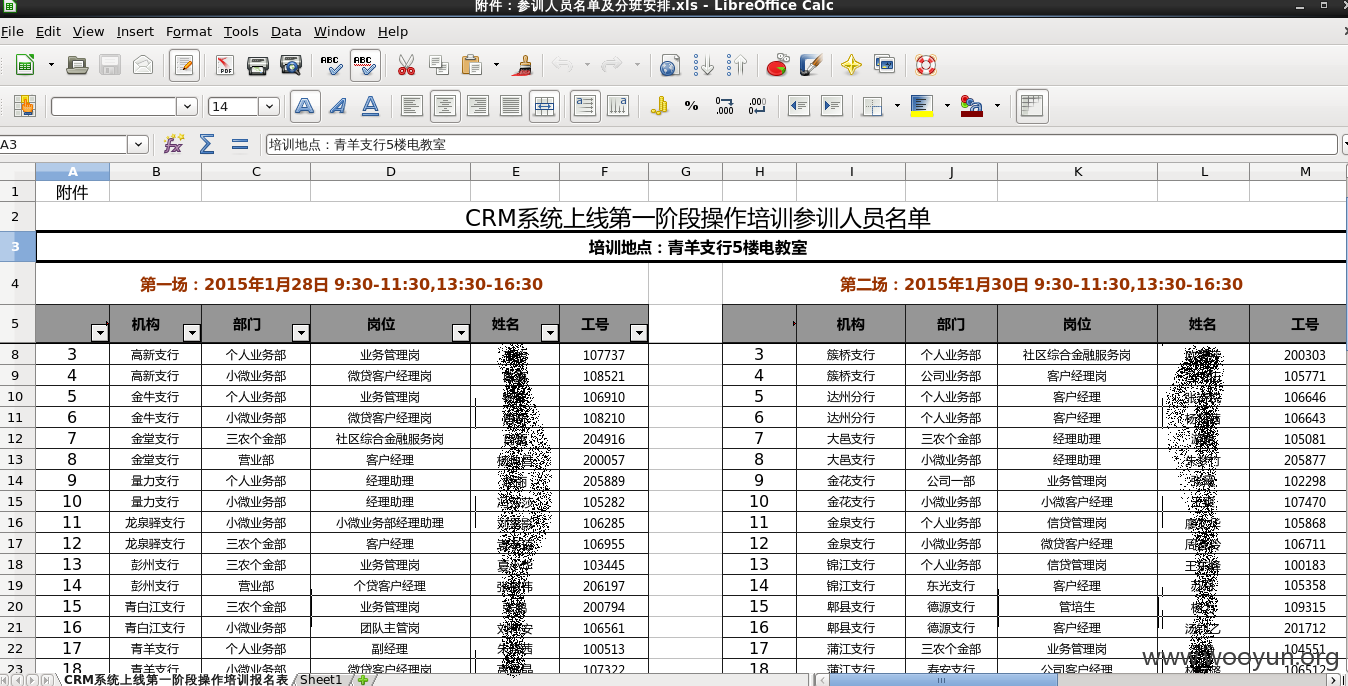

通知通告里也有不少员工信息:

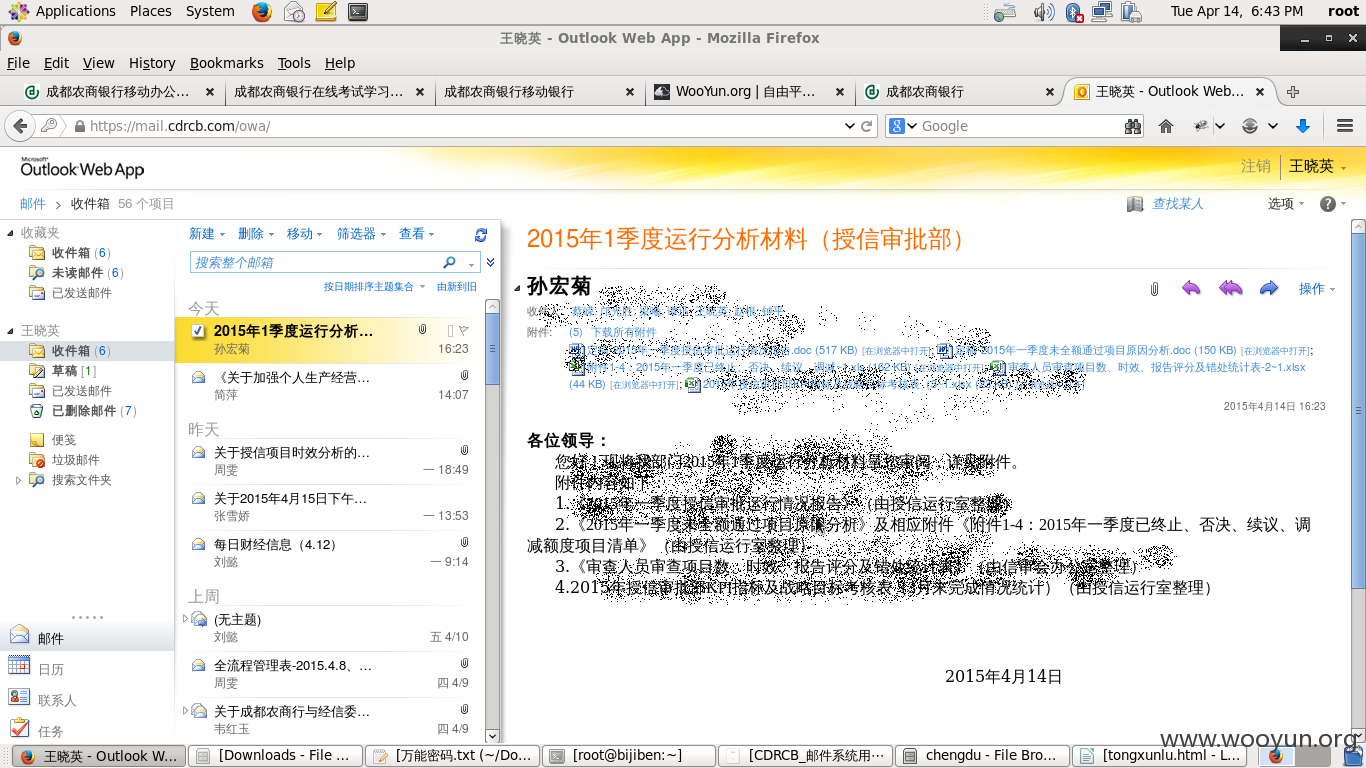

在通知里找到了“邮件系统用户配置手册”,发现用的是outlook企业邮箱,https://mail.cdrcb.com/owa/ ,关键手册写着初始密码为工号!!!

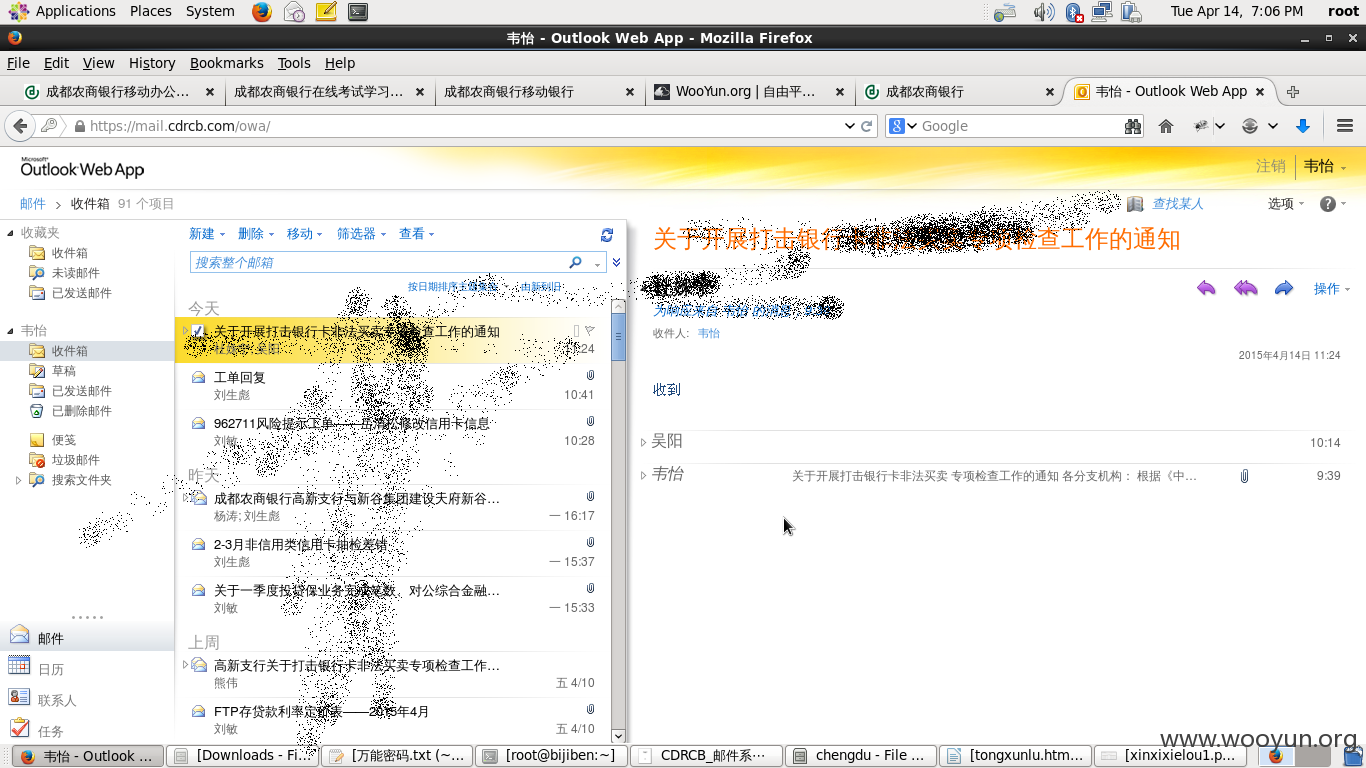

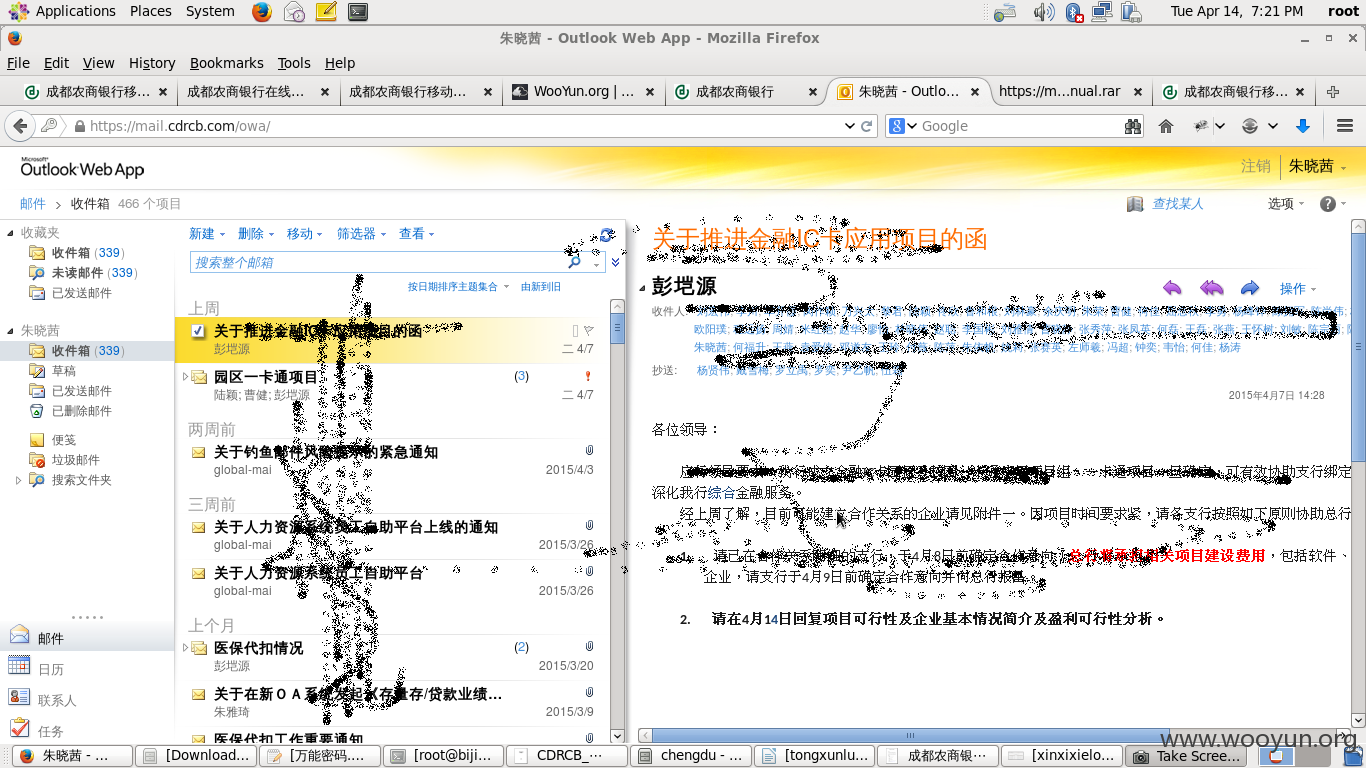

然后你们就更懂了!! 没改密码的居然那么多,随便登陆几个领导的:

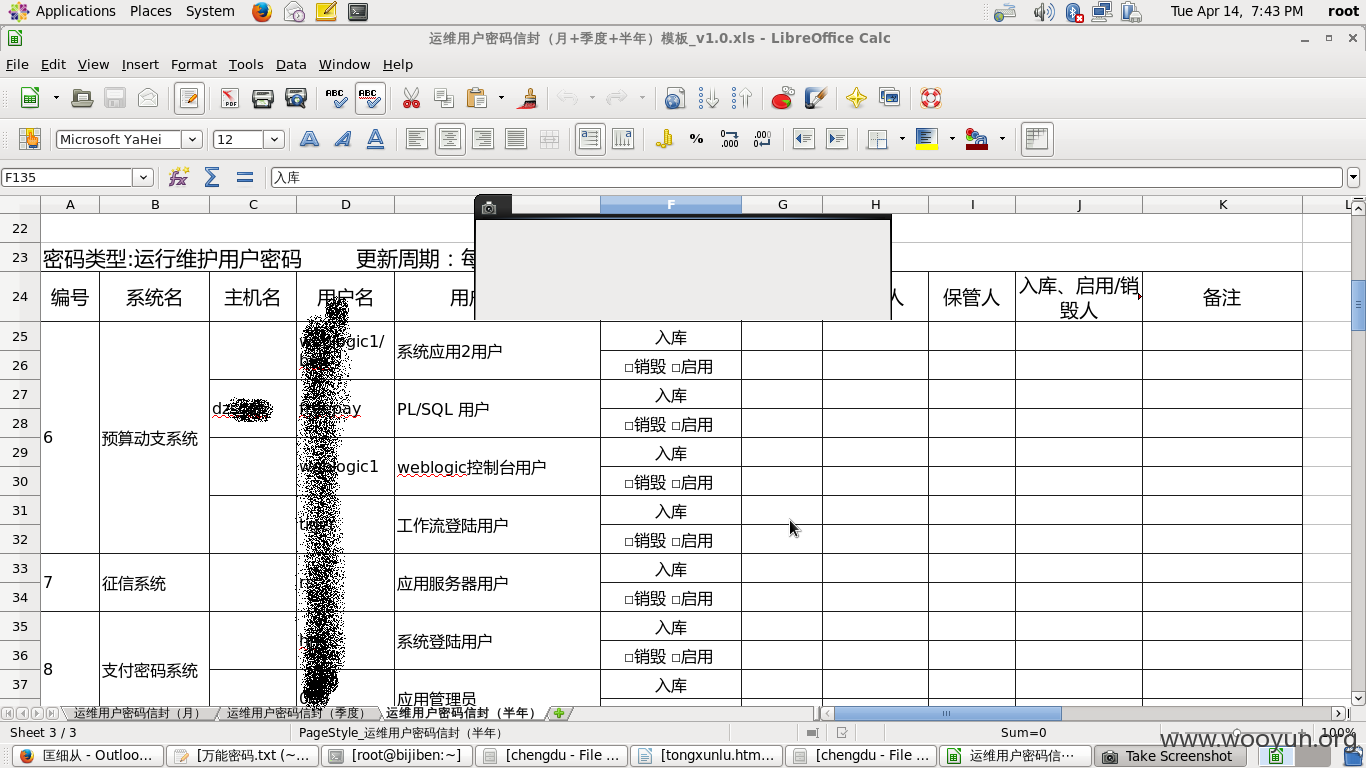

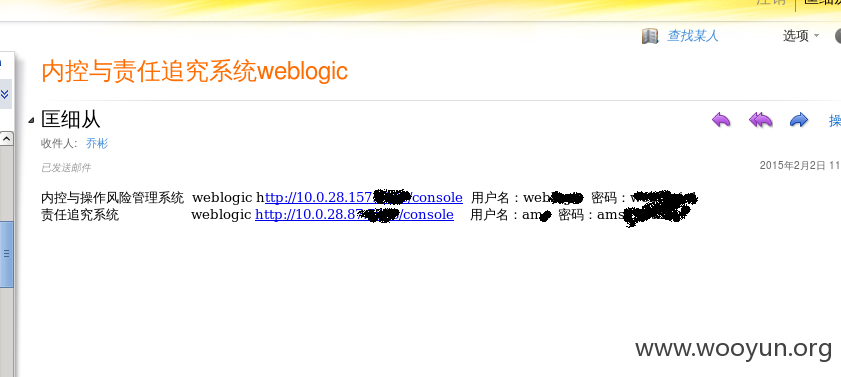

反正根据刚才搜集的姓名、邮箱和工号碰撞,很多都能进。我又找了一个运维的邮箱试了试,居然有一个成功了:这个信息就更敏感了,什么系统总体架构图、密码信封啊、部分口令啊。

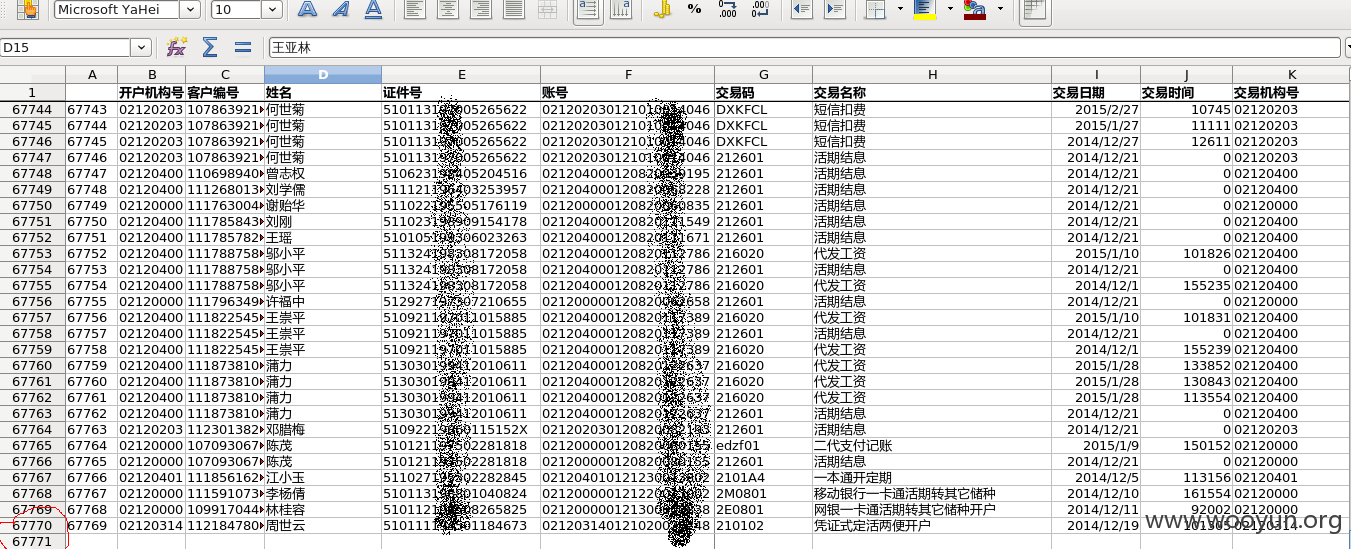

意外发现里面有一个“初始密码交易记录清单”,有67770个人的姓名、账号、身份证等信息,这个清单的意思是这些人使用了初始密码? 不敢想象。。

好了,到此为止吧。

漏洞证明:

同上

修复方案:

这个你们更专业。 小漏洞,大危害,为了鼓励我这样的菜鸟新手,希望能多点rank。

版权声明:转载请注明来源 B1gstar@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-04-15 11:36

厂商回复:

此类问题近期一直在处理,多谢提醒。

最新状态:

暂无