漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107637

漏洞标题:360极速浏览器7.5及以下版本同源策略实现漏洞可以查看其他网站密码

相关厂商:奇虎360

漏洞作者: 路人甲

提交时间:2015-04-13 15:51

修复时间:2015-04-13 16:37

公开时间:2015-04-13 16:37

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-13: 细节已通知厂商并且等待厂商处理中

2015-04-13: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-06-07: 细节向核心白帽子及相关领域专家公开

2015-06-17: 细节向普通白帽子公开

2015-06-27: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

360极速浏览器7.5及以下版本保存密码泄漏

详细说明:

360极速浏览器7.5及以下存在密码保存同源机制错误配置的风险。

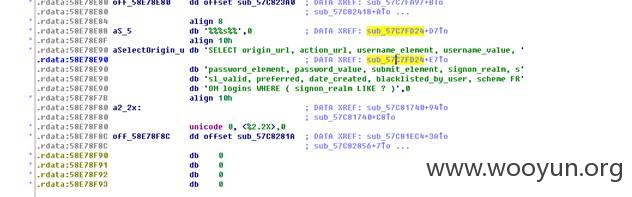

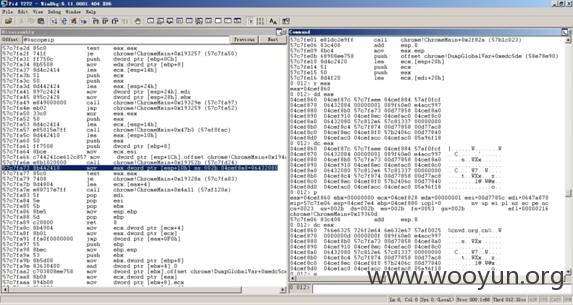

IDA查看主dll文件

结合调试,可发现,以www.cnvd.org.cn的保存密码为例。

360极速浏览器密码读取机制为:

SELECT origin_url, action_url, username_element,username_value, 'password_element, password_value, submit_element,signon_realm, ssl_valid, preferred, date_created, blacklisted_by_user, schemeFROM logins WHERE ( signon_realm LIKE '%domainname%' )

若域名是www.cnvd.org话,则程序运行逻辑为:

SELECT origin_url, action_url, username_element,username_value, 'password_element, password_value, submit_element,signon_realm, ssl_valid, preferred, date_created, blacklisted_by_user, schemeFROM logins WHERE ( signon_realm LIKE '%cnvd.org%' )

根据like语句的取数据方法,www.cnvd.org.cn刚好符合上述条件,因此www.cnvd.org.cn的用户名和密码被筛选出来,但www.cnvd.org与www.cnvd.org.cn是完全不同的网站。

www.cnvd.org.cn的保存密码可以被如下密码所读取

%cnvd.org.cn%

%nvd.org.cn%

%vd.org.cn%

%d.org.cn%

%cnvd.org%

%nvd.org%

%vd.org%

%d.org%

%d.o%

因此上述保存密码属于错误的同源策略配置,导致保存密码被若干不同源域名读取。

漏洞证明:

www.cnvd.org指向了127.0.0.1

可以在www.cnvd.org.cn保存密码,然后通过www.cnvd.org域名用基本的用户名密码框即可读取。

实际攻击时,只需要上述表单自动提交就行,即可实现远程窃取保存密码。

一个页面中可以包含若干个frame,实现批量获取360极速浏览器中保存密码,当然有前提条件需要符合条件的域名或者在符合条件的域名上找到漏洞。但由于有很多的可选域名,譬如cmbchina.com,因此这并不是一个苛刻的条件,甚至很轻松。

修复方案:

密码是重要的重要敏感信息,应严格按照同源策略来保存(完整域名+端口+页面)和提取。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-13 16:37

厂商回复:

此问题属于chrome内核老版本已知问题,360极速浏览器早已修复。目前360极速浏览器线上版本(v8.1/v8.2)均不受此问题影响。

洞主将此问题提了360SRC又提Cert,现在又提到Wooyun,辛苦洞主了,感谢您对360安全的关注。

最新状态:

2015-04-13:洞主在360src报告此漏洞时自己都已经明确说明了,此问题不影响线上最新360极速浏览器8.0及以上版本,我们是按照360src的规则忽略的,已知且已修复的安全漏洞不给予确认奖励,不知道为何提交到其他地方,都不再提最新版本已经修复的事情。

2015-04-13:@varas-ra 您对360SRC处理此漏洞报告的过程有些误解,现详细说明下:1.360src接到漏洞报告后,和业务团队进行验证,漏洞报告是验证状态,并未确认。2.业务团队回应此漏洞是chrome自身安全问题,早已已知并对外公开,且在漏洞报告之前,360极速浏览器已在新版中修复。3.漏洞提交者回应确认测试的是7.5老版本,漏洞不影响8.0及以上新版本。4.通知漏洞提交者7.X版本属于旧版本,极速8.0正式版在去年就已推出,漏洞报告前7.X已计划停止下载,360src按照漏洞处理的基本原则,判定此漏洞报告无效。5.对于受此问题影响的老版本用户,360软件管家和浏览器自身都有升级提醒功能,可以帮助用户升级到最新的稳定版本。