漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107627

漏洞标题:看我如何1元(其实可以更低)购买微拍VIP以及敏感支付key泄露(续)

相关厂商:微拍

漏洞作者: 纳米翡翠

提交时间:2015-04-13 15:31

修复时间:2015-05-28 15:42

公开时间:2015-05-28 15:42

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-13: 细节已通知厂商并且等待厂商处理中

2015-04-13: 厂商已经确认,细节仅向厂商公开

2015-04-23: 细节向核心白帽子及相关领域专家公开

2015-05-03: 细节向普通白帽子公开

2015-05-13: 细节向实习白帽子公开

2015-05-28: 细节向公众公开

简要描述:

为什么说漏洞修复了呢?明明就没有修复嘛。

详细说明:

看这里: WooYun: 看我如何1元(其实可以更低)购买微拍VIP

2015-04-08: 细节已通知厂商并且等待厂商处理中

2015-04-08: 厂商已经确认,细节仅向厂商公开

2015-04-11: 厂商已经修复漏洞并主动公开,细节向公众公开

为什么说漏洞修复了呢?明明就没有修复嘛。

漏洞证明:

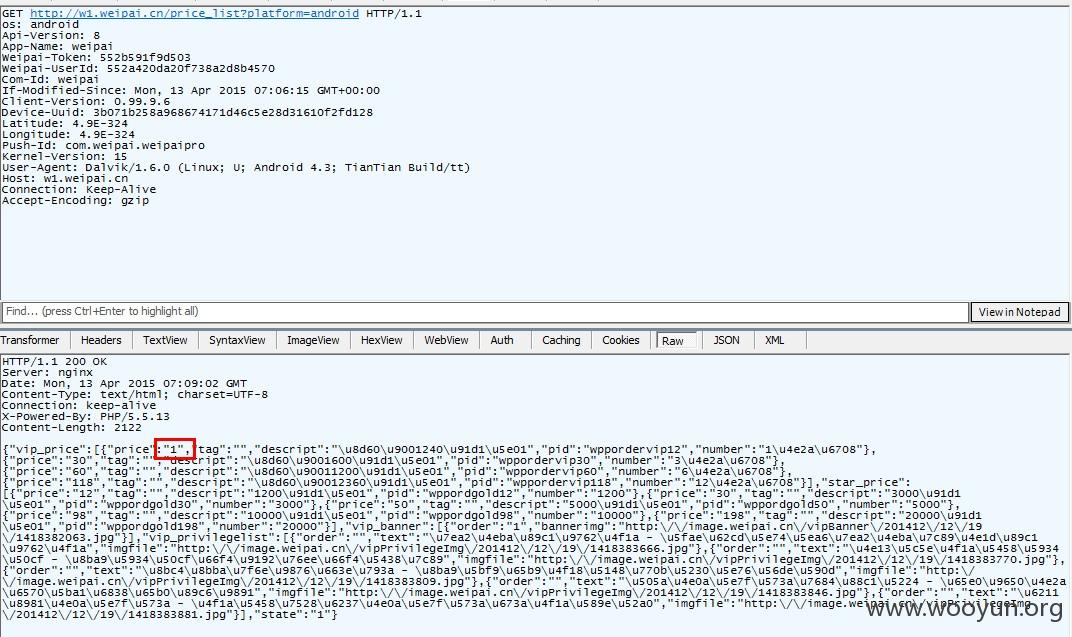

1.模拟器安装app

2.点击vip,然后抓包

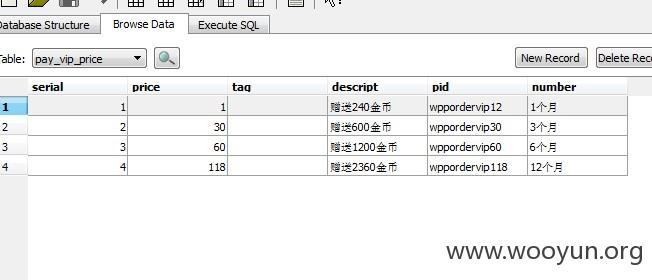

3.修改数据包,支付

本来想修改一下一年的,因为测试,所以后来还是修改的一个月的

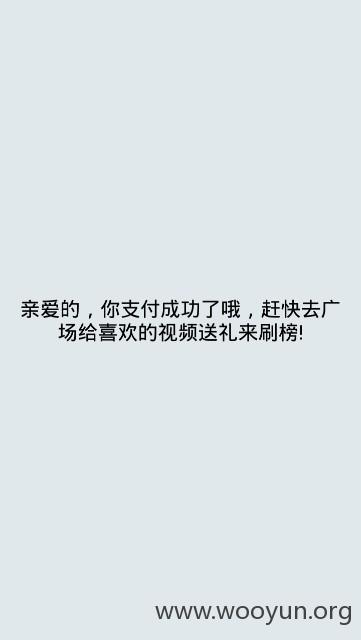

4.支付

5.OK

6.看结果

结果还是开通了一个月的。

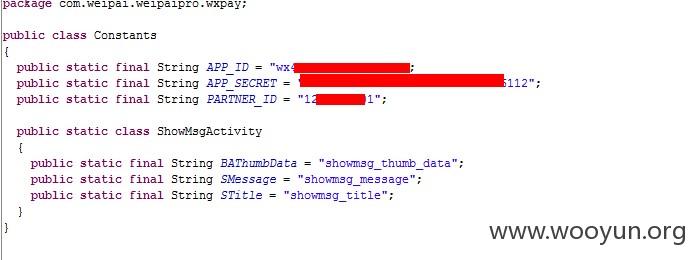

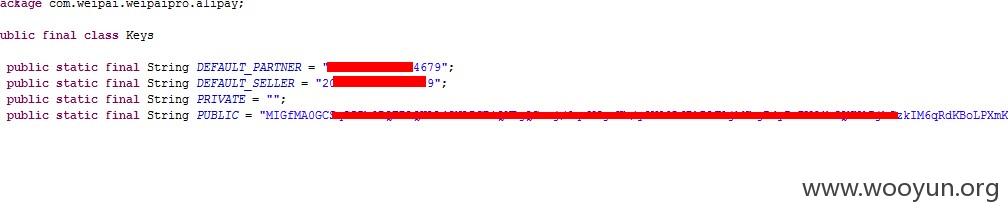

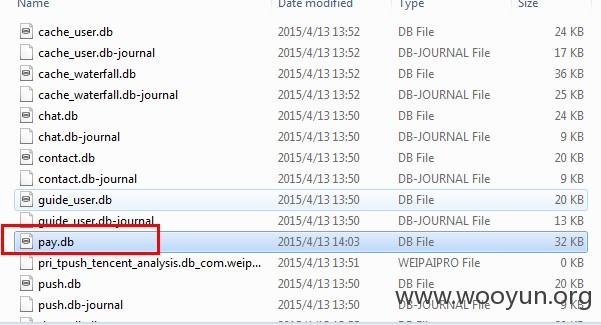

话说反编译了一下apk,结果发现很多内幕东东

比如微信api的key

比如支付宝的key

这些是不是应该保存在服务端的好点

而且发现程序很多都是写本地sqlite db的,比如刚才那个支付漏洞,那岂不是可以随便写?

sqlite最好加个密,完。

修复方案:

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-04-13 15:41

厂商回复:

同一个问题,之前确实已经修复。由于漏洞修复后,相关操作人和后端开发团队没有及时沟通,今天上午开发团队在不知情的情况下部署了新代码,导致这部分的修复被新代码覆盖了。已经罚他们手写三万行代码。谢谢路人甲小伙伴,你可以不要匿名,我保证不打死你~

最新状态:

暂无