漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106845

漏洞标题:央视网某站储存xss可获取cookie(XSS富文本过滤绕过技巧)

相关厂商:中国网络电视台

漏洞作者: catcat520

提交时间:2015-04-09 16:57

修复时间:2015-05-29 14:26

公开时间:2015-05-29 14:26

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-09: 细节已通知厂商并且等待厂商处理中

2015-04-14: 厂商已经确认,细节仅向厂商公开

2015-04-24: 细节向核心白帽子及相关领域专家公开

2015-05-04: 细节向普通白帽子公开

2015-05-14: 细节向实习白帽子公开

2015-05-29: 细节向公众公开

简要描述:

乌云各路大神暴过无数次,央视筑起层层防守,哎呀不得了,这可真糟糕,我的漏洞呢,跑去那里了,这里找一找,那里找一找,原来它跑到我的姥爷怀里了,艾亚。。艾亚。。艾亚。。

详细说明:

漏洞看详细证明

漏洞证明:

1.打开网站开始测试,毕竟已经被乌云众大神暴过无数次,cntv做了不少的过滤,基本没找到什么洞

2.想了下还是从冷门下手,cntv博客系统,看上去是自己写的程序,就它了

3.注册一个用户通过开始测试,http://blog.cntv.cn/

4.更令人发指的竟然还要人工审核,这是什么节奏呢,提上去的代码分分钟被K呀

5.在blog里面测试,真的是自己写的呀,有些地方有xss,竟然没有页面输出,看来功能没写完全,浪费时间嘛

6.测试了一遍,神马,竟然全部过滤了,好桑心呀,当时我就懵B了

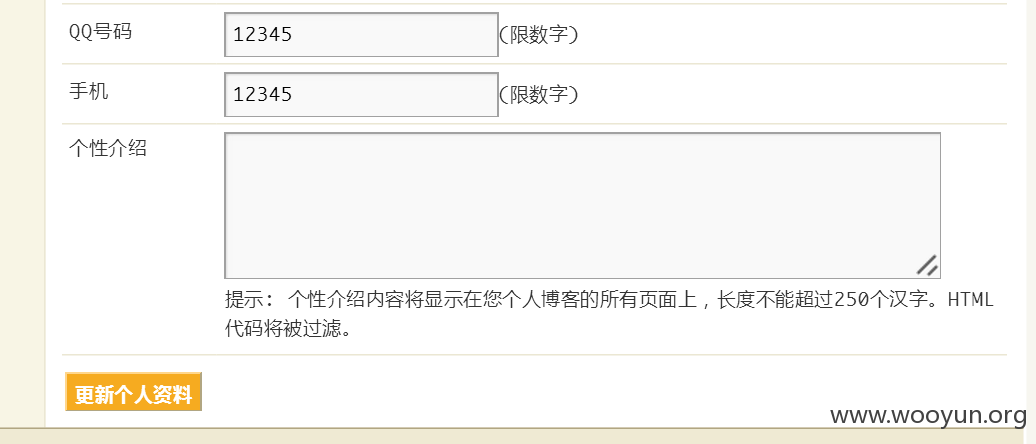

7.明知山有虎偏向虎山行!发现个人介绍处警告不要写HTML代码,看语气应该是心虚,此地无银呀

http://blog.cntv.cn/spacecp.php?action=userspaces&op=userfield

8.插个试试

过滤的一干二净,看来内有恶犬不是骗人,

9.再插个试试

,过滤了,再插

,过滤了

10.试试

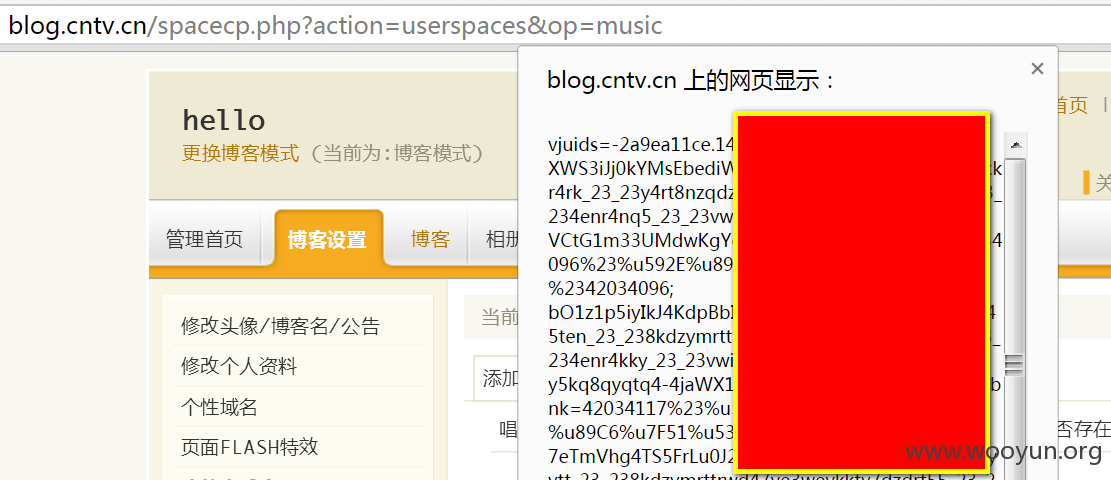

,嗯返回<了,哦过滤流程出问题了,有戏

11.插弹框

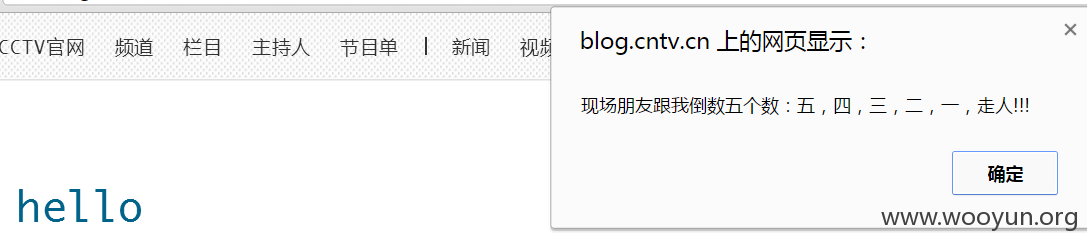

,弹框了,再插个cookie,弹cookie,还是没有httponly的,随便弄嘛

12.因为QQ授权信任,还能放在QQ里面钓鱼

13.再插个演示页面走人,

修复方案:

你懂得

版权声明:转载请注明来源 catcat520@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-04-14 14:26

厂商回复:

非常感谢,我们将尽快进行该业务的整改!~~感谢您对我们的支持和帮助!~~~

最新状态:

暂无