漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104474

漏洞标题:一起飞一个弱口令引发的血案

相关厂商:yiqifei.com

漏洞作者: 路人甲

提交时间:2015-03-28 20:36

修复时间:2015-05-14 14:48

公开时间:2015-05-14 14:48

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-28: 细节已通知厂商并且等待厂商处理中

2015-03-30: 厂商已经确认,细节仅向厂商公开

2015-04-09: 细节向核心白帽子及相关领域专家公开

2015-04-19: 细节向普通白帽子公开

2015-04-29: 细节向实习白帽子公开

2015-05-14: 细节向公众公开

简要描述:

哎,啥都不说了!匿了!

详细说明:

看到这么多一起飞的漏洞,然后就试着挖了下,从最拿手的邮箱入手。

官网下面有 邮箱A 和 邮箱B 其中一个是 腾讯的企业邮箱。 果断查找用户名,然后测试!

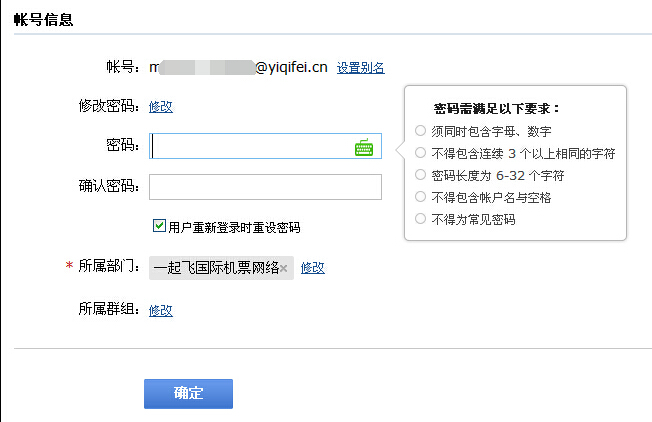

试着用[email protected] 得到了账号morton 密码 yiqifei1234(弱口令不得了)

有了邮箱,可以玩的就多了,比如

百度了下 一起飞的ceo

然后在邮箱人员通讯录中找到了ceo的邮箱,并且重置了其密码 修改后的密码为test1234 希望得到此报告后及早修改掉!

顺利进入了ceo邮箱

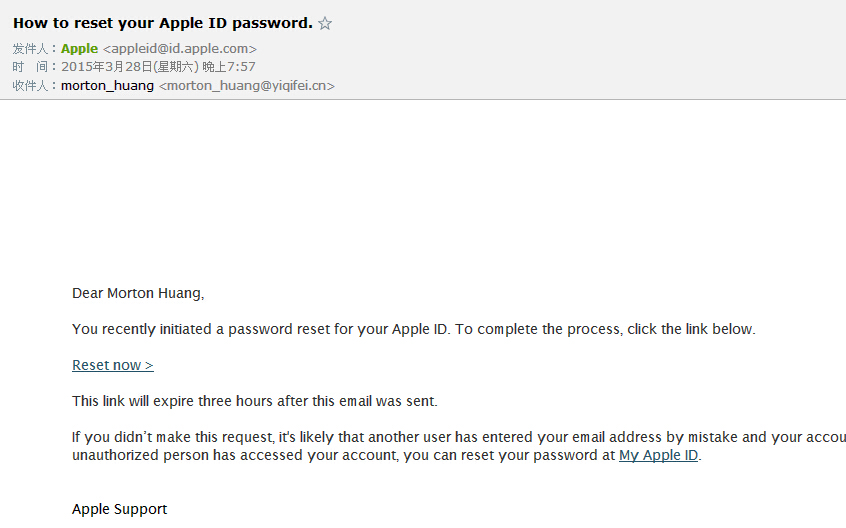

翻了下内容, 也没啥可看的,发现领导用这个邮箱做了apple的id。

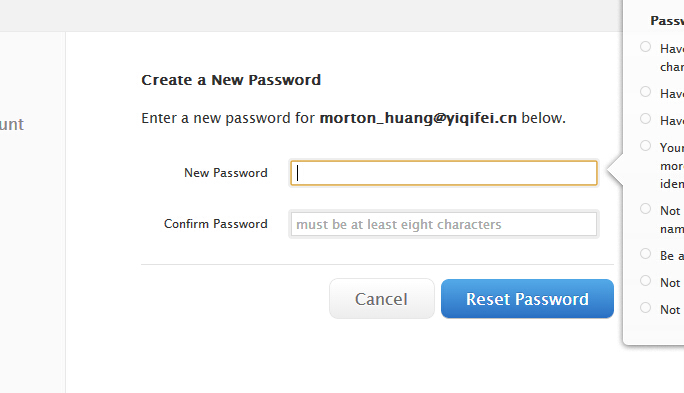

饶有兴趣的重置了下密码.. 请原谅我的好奇,本想是要给ceo做个定位呢。。。

领导的appleID修改后的密码为 Test1234. 注意大小写和小数点

领导的安全意识真的是弱爆了... 顺便帮您加了密保问题

1.那本书? 哈哈哈

2.上司名字? 领导啊

3.小学老师? 黄老师

后面是答案 都是随手打的。。。请及早通知领导修改啊!

-------------------------------------------------

职业道德摆在这里,未对邮箱系统及ceo个人的任何邮箱及内容进行删除等!勿跨省!

漏洞证明:

看到这么多一起飞的漏洞,然后就试着挖了下,从最拿手的邮箱入手。

官网下面有 邮箱A 和 邮箱B 其中一个是 腾讯的企业邮箱。 果断查找用户名,然后测试!

试着用[email protected] 得到了账号morton 密码 yiqifei1234(弱口令不得了)

有了邮箱,可以玩的就多了,比如

百度了下 一起飞的ceo

然后在邮箱人员通讯录中找到了ceo的邮箱,并且重置了其密码 修改后的密码为test1234 希望得到此报告后及早修改掉!

顺利进入了ceo邮箱

翻了下内容, 也没啥可看的,发现领导用这个邮箱做了apple的id。

饶有兴趣的重置了下密码.. 请原谅我的好奇,本想是要给ceo做个定位呢。。。

领导的appleID修改后的密码为 Test1234. 注意大小写和小数点

领导的安全意识真的是弱爆了... 顺便帮您加了密保问题

1.那本书? 哈哈哈

2.上司名字? 领导啊

3.小学老师? 黄老师

后面是答案 都是随手打的。。。请及早通知领导修改啊!

时间匆匆,未做更深入的测试,希望下次测试时候不会如此了..

-------------------------------------------------

职业道德摆在这里,未对邮箱系统及ceo个人的任何邮箱及内容进行删除等!勿跨省!

修复方案:

ceo邮箱修改后的密码 test1234

ceo的appleID密码 Test1234.

密保问题

1.那本书? 哈哈哈

2.上司名字? 领导啊

3.小学老师? 黄老师

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-30 14:47

厂商回复:

感谢关注!

最新状态:

暂无