漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100937

漏洞标题:尚德机构登录任意用户账号与短信轰炸漏洞

相关厂商:sunlands.com

漏洞作者: covertops

提交时间:2015-03-12 18:23

修复时间:2015-03-17 18:24

公开时间:2015-03-17 18:24

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-12: 细节已通知厂商并且等待厂商处理中

2015-03-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

“小王啊,你大学是学计算机的吧”

“是啊”

“太好了,快来帮我把这几台电脑搬到楼上去~~”

“我&%#*!。。。。。。这就来~”

详细说明:

漏洞发生在官网http://www.sunlands.com

登陆-忘记密码处:

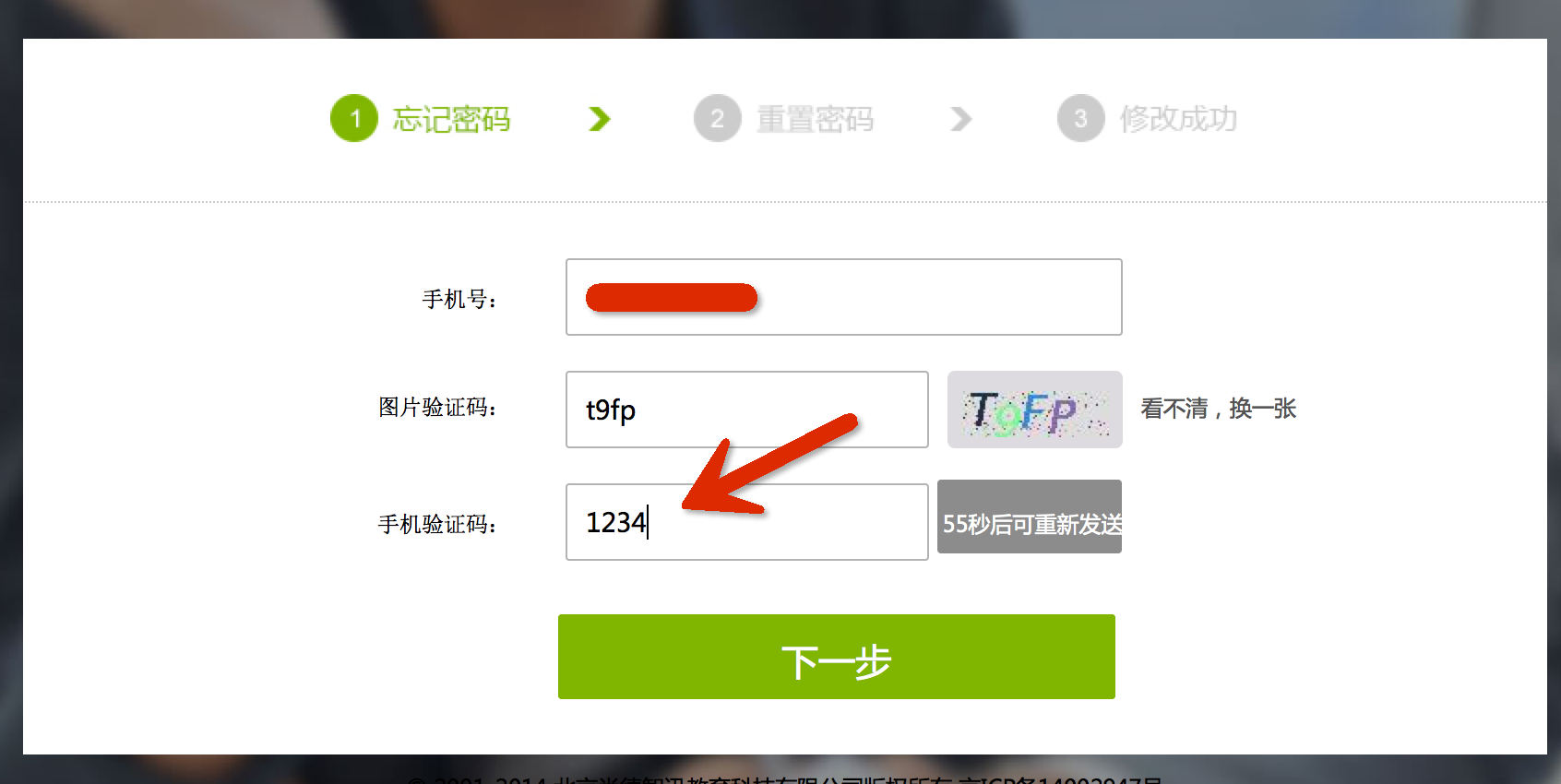

输入刚注册的手机号与验证码-通过手机找回密码--找回凭证随意填:

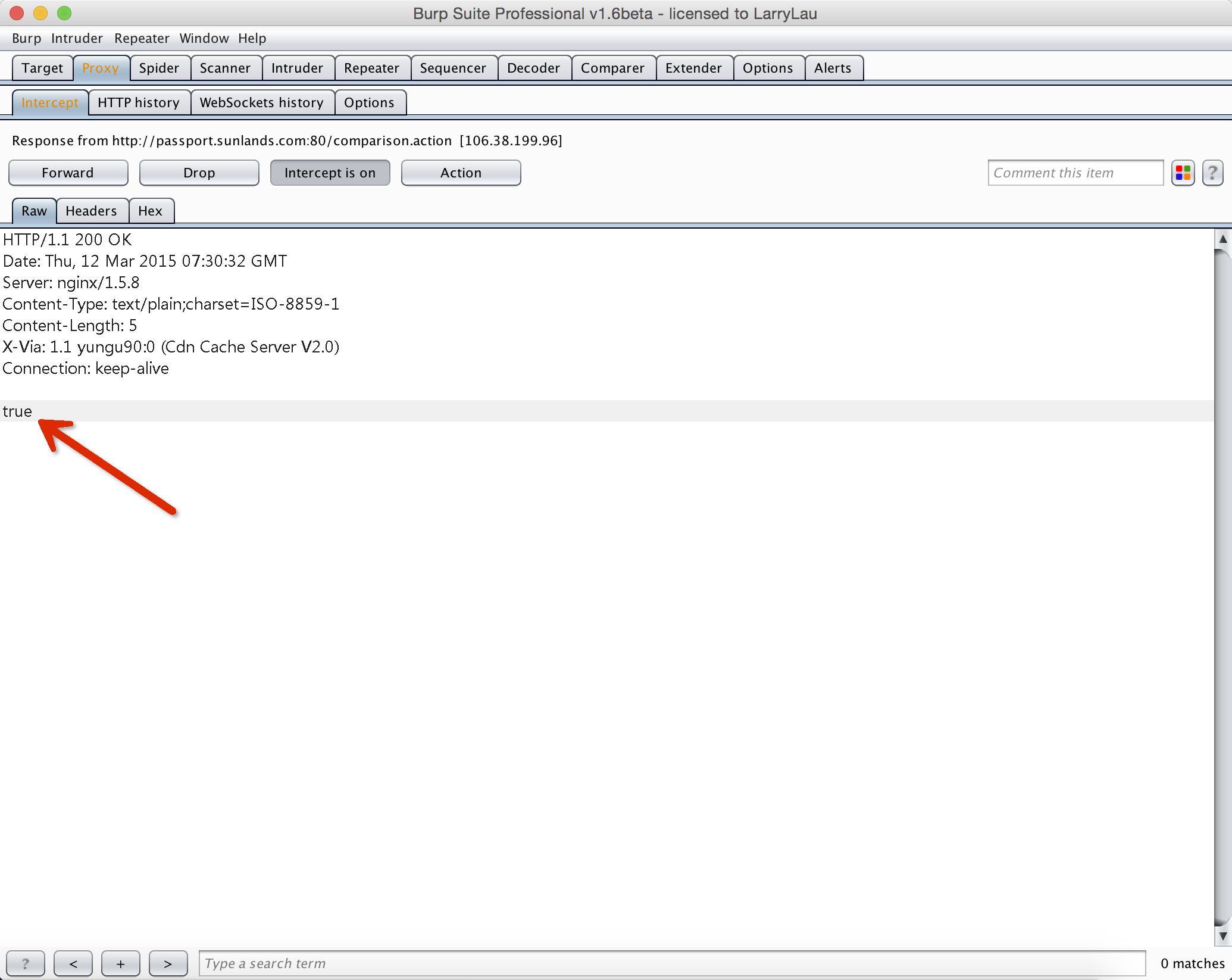

抓包发送,拦截response包,将false修改为true:

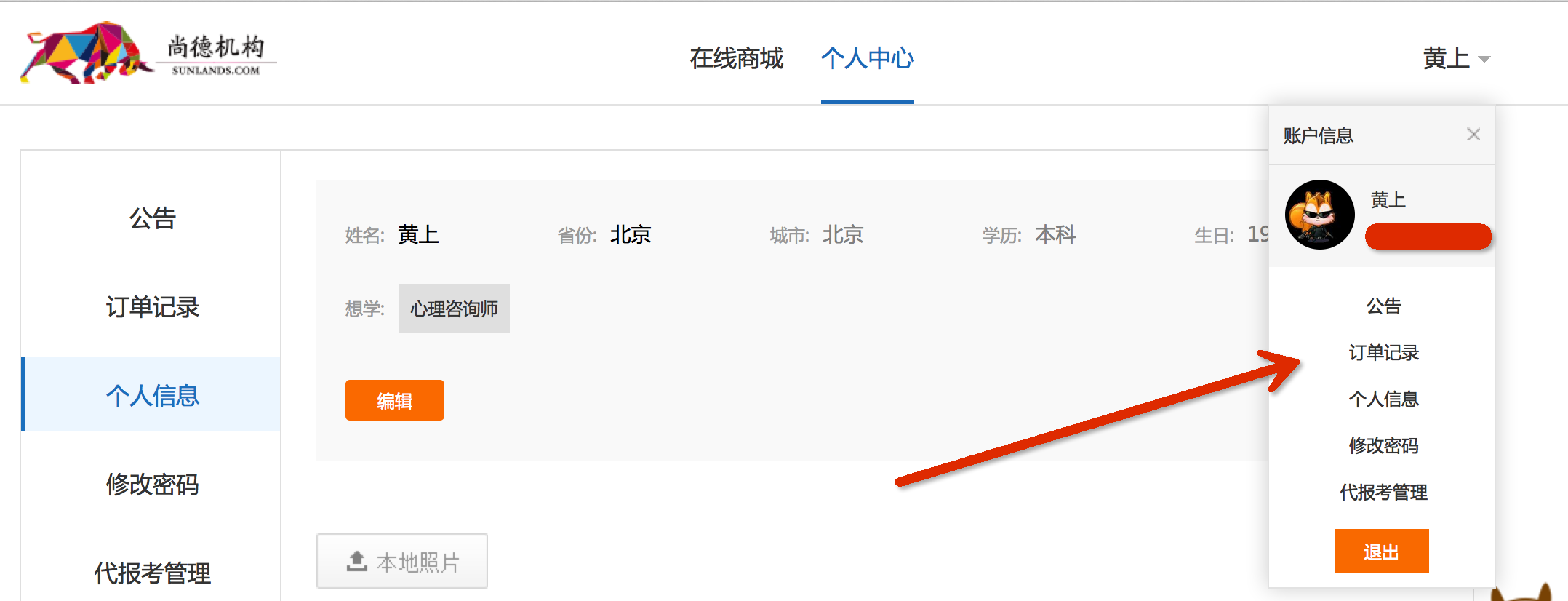

成功跳入下一步输入新密码,一路向下即可。之后使用新密码登陆:

同时,发送手机验证码时间间隔使用js进行限制,直接提交数据包即可形成短信轰炸,该手机号无需在尚德注册,三网通用:

漏洞证明:

如上

修复方案:

学习是种心痒,别忽略谢谢

版权声明:转载请注明来源 covertops@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-17 18:24

厂商回复:

最新状态:

暂无