漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-089216

漏洞标题:国家电网邮箱弱口令泄露子站内网设备密码、DMZ区敏感信息

相关厂商:国家电网公司

漏洞作者: 路人甲

提交时间:2014-12-30 10:03

修复时间:2015-02-13 10:04

公开时间:2015-02-13 10:04

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-30: 细节已通知厂商并且等待厂商处理中

2014-12-30: 厂商已经确认,细节仅向厂商公开

2015-01-09: 细节向核心白帽子及相关领域专家公开

2015-01-19: 细节向普通白帽子公开

2015-01-29: 细节向实习白帽子公开

2015-02-13: 细节向公众公开

简要描述:

检测邮件系统时发现的弱口令,只是不属于主站,所以就发乌云吧,进去搜索各种敏感信息,找到了很多密码,如内网设备密码、压缩包密码、漏洞扫描报告等。

详细说明:

当时做外网渗透测试时,我的初衷是想通过邮箱打到内网的,但是主站的口令没弄出来,当时的渗透任务就结束了,所以不是恶意攻击,我本人没有对邮箱进行恶意操作。

思路大体是这样的:

先收集各种信息,找到可用的用户名列表,对这些用户名列表,进行弱口令尝试

电网的口令破解还是比较难的,它应该对每个用户都加了很强的密码规则。

但发现了这个弱口令

https://mail.sgcc.com.cn/webmail/login/login.do

pzhu:12345qwert

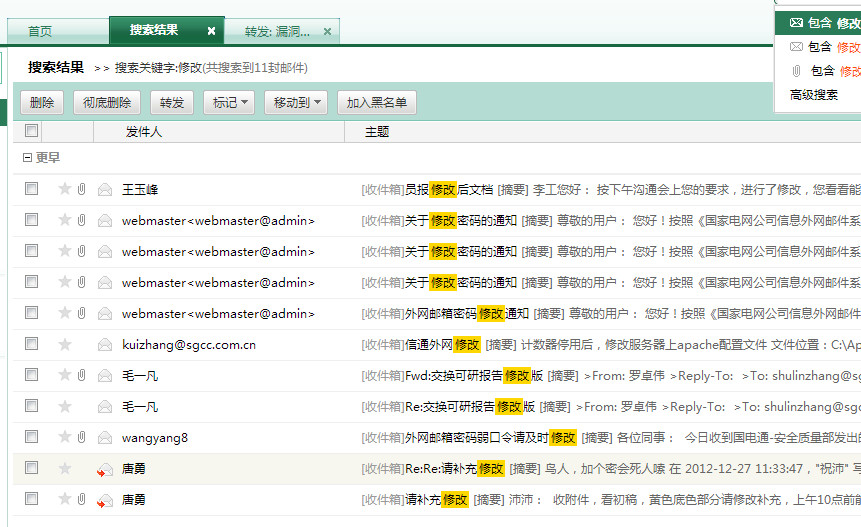

然后进去收集各种敏感信息

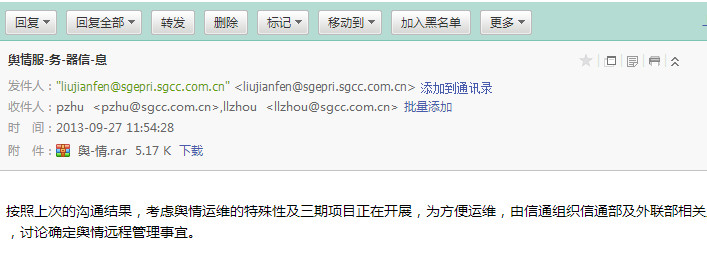

找到了一个舆-情.rar的压缩包,里面是一篇excel表,打开是各种内网设备的用户名及密码。如果定位一下国信通的IP段,批量扫一下excel表的弱口令,我觉得应该有收获,没再继续试了

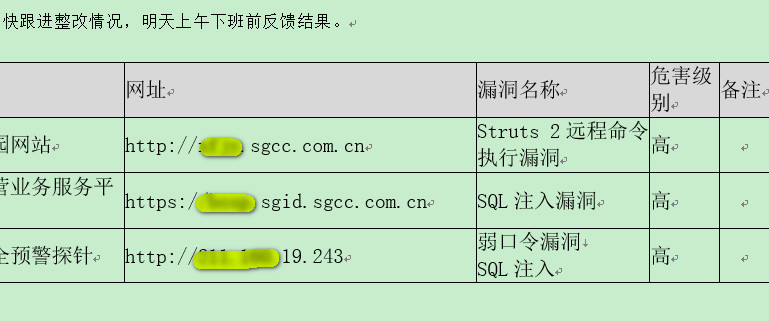

,继续搜索,发现一篇扫描报告,描述电网子站曾存在struts漏洞。

还找到了它的DMZ区的漏洞扫描报告。。。

还有其他的,就不一一列举,

有些压缩包是带密码的,但是很可惜,员工安全意识不强,很多是4位数字加密,或者是手机号,或者是办公室的门牌号,或者干脆直接把密码写在邮件中。

漏洞证明:

修复方案:

修补就很简单了,增强邮箱的口令安全,但不要使用键盘连号的密码,虽然符合密码复杂规则,但是还是可以被破解的。

提供员工的口令安全意识,压缩包设置4位数字,等于没设置;直接把密码写在压缩包中,不如设置密码。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-12-30 11:02

厂商回复:

请联系我邮箱 我爱乌云 发送礼物

最新状态:

2014-12-30:我的邮箱security#epri.sgcc.com.cn