漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-088903

漏洞标题:某通用型大学生管理系统非授权访问

相关厂商:南京先极科技有限公司

漏洞作者: 路人甲

提交时间:2014-12-30 14:40

修复时间:2015-03-30 14:42

公开时间:2015-03-30 14:42

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-30: 细节已通知厂商并且等待厂商处理中

2015-01-04: 厂商已经确认,细节仅向厂商公开

2015-01-07: 细节向第三方安全合作伙伴开放

2015-02-28: 细节向核心白帽子及相关领域专家公开

2015-03-10: 细节向普通白帽子公开

2015-03-20: 细节向实习白帽子公开

2015-03-30: 细节向公众公开

简要描述:

1#操作手册泄漏测试用户及密码

2#非授权访问,可直接获取系统内所有用户关键信息

3#一枚任意文件上传漏洞

详细说明:

注意与其不同

WooYun: 某通用型创新管理系统普通帐号可越权查看及修改任意用户(影响多所高等院校)

官网:http://www.changedu.com/

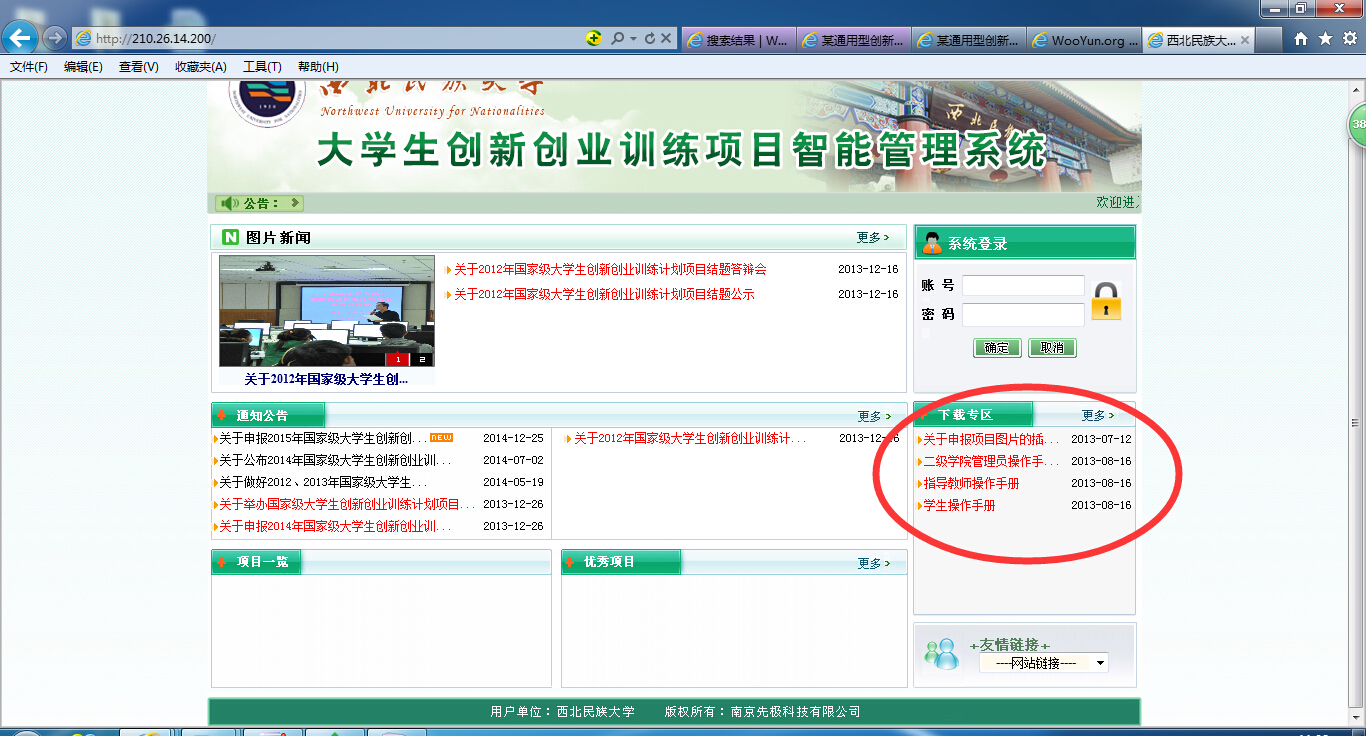

由南京先极科技有限公司开发的大学生创新创业训练项目智能管理系统

关键字:大学生创新创业项目智能管理系统

影响案例:

http://desktop.nju.edu.cn/cx/ 南京大学大学生创新创业训练智能管理系统

http://dxscx.forestpolice.net/ 南京森林警察学院大学生创新创业训练智能管理系统

http://180.209.64.18/cxcy/Index.aspx 南京邮电大学大学生创新创业训练智能管理系统

http://210.26.14.200/ 西北民族大学大学生创新创业训练项目智能管理系统

http://sjjx.njit.edu.cn/cx/ 南京工程学院大学生创新训练智能管理系统

http://nausrt.njau.edu.cn/ 南京农业大学大学生创新训练智能管理系统

http://202.195.237.148/dcxm/Index.aspx 南京信息工程大学生创新训练智能管理系统

http://sy.cxxy.seu.edu.cn/cx/ 东南大学成贤学院大学生创新训练智能管理系统

http://cx.njxzc.edu.cn/ 南京晓庄大学生创新训练智能管理系统

http://210.38.64.108/cx/ 广东第二师范学院大学生创新训练智能管理系统

http://cx.yctc.edu.cn/ 盐城师范学院大学生创新训练智能管理系统

http://cxsb.yzu.edu.cn/ 扬州大学大学生创新训练智能管理系统

http://cxcy.shisu.edu.cn/ 上海外国语大学大学生创新创业项目智能管理系统

http://cxcy.lzu.edu.cn/Index.aspx 兰州大学大学生创新创业项目智能管理系统

http://210.46.116.20/ 哈尔滨商业大学大学生创新创业项目智能管理系统

http://jw1.jiangnan.edu.cn/dxscx/ 江南大学大学生创新创业项目智能管理系统

http://202.119.81.120/ 南京理工大学大学生创新创业项目智能管理系统

http://bylw.pk.njau.edu.cn/gxycx/ 南京农业大学大学生创新训练智能系统

等等不一一列举

漏洞证明:

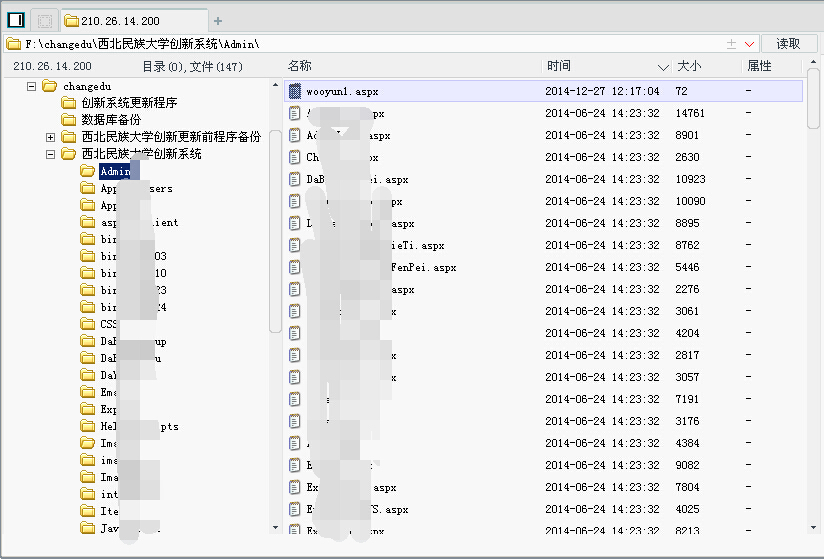

以西北民族大学大学生创新创业训练项目智能管理系统为例

入侵思路:试探admin弱口令,及登录注入,无突破,想到大部分校园系统学号即密码,又懒得去找,最后发现系统有个操作手册,下载之,发现了测试帐号

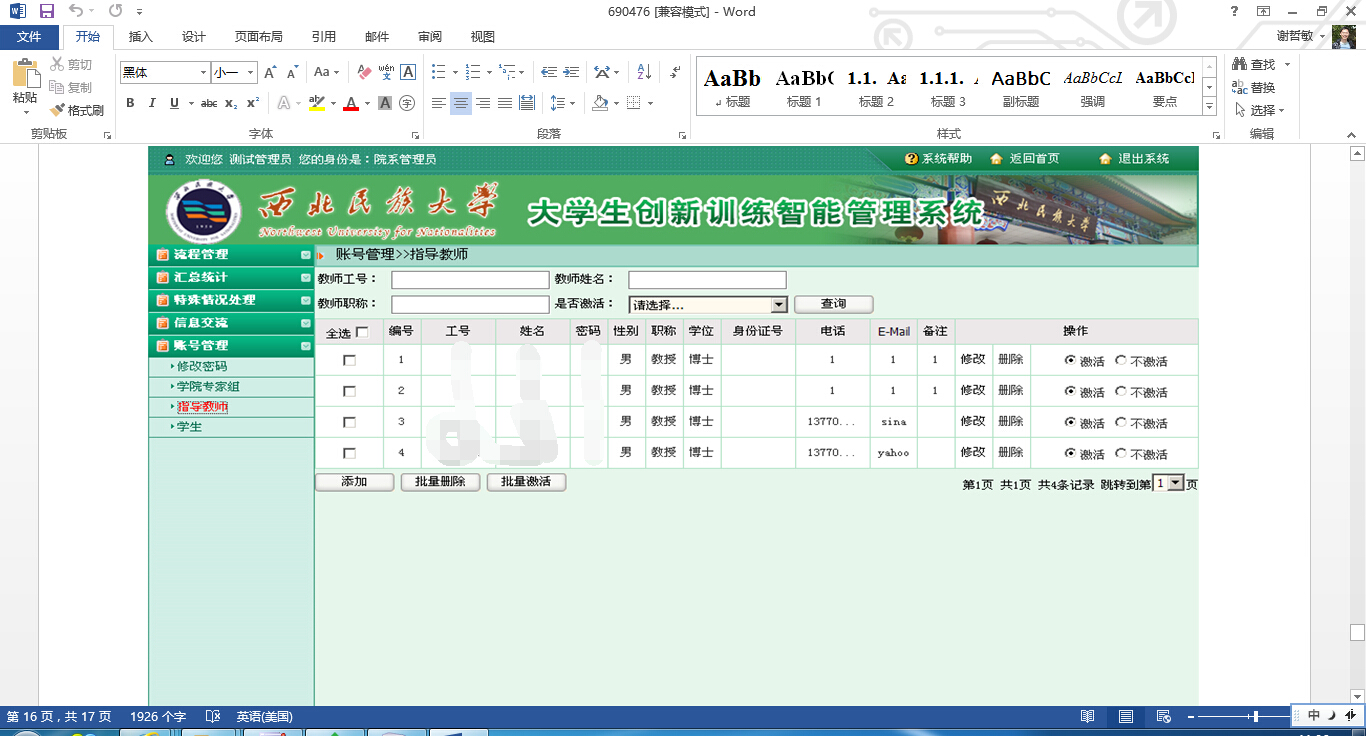

1#操作手册泄漏测试用户及密码

测试帐号,可通用于大部分系统

s1/1

s2/1

s1/s1

s2/s2

st1/1

等等

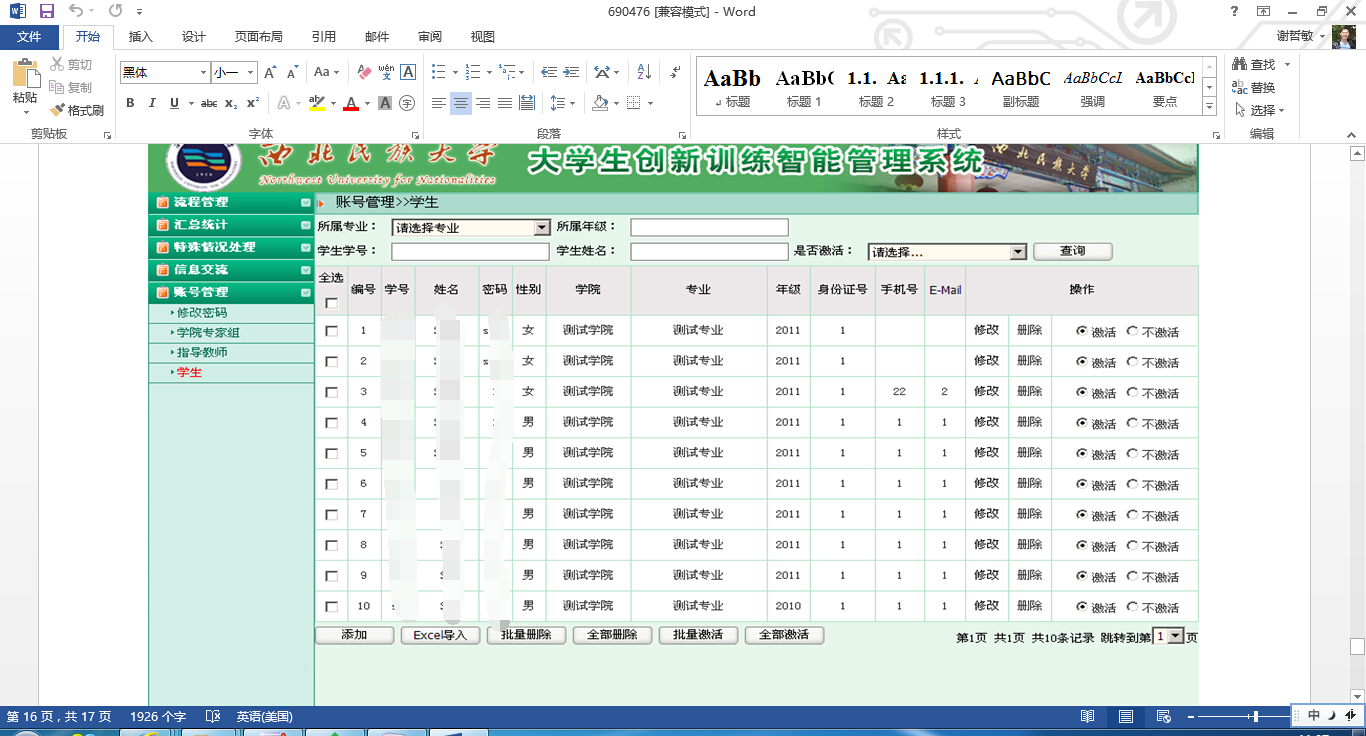

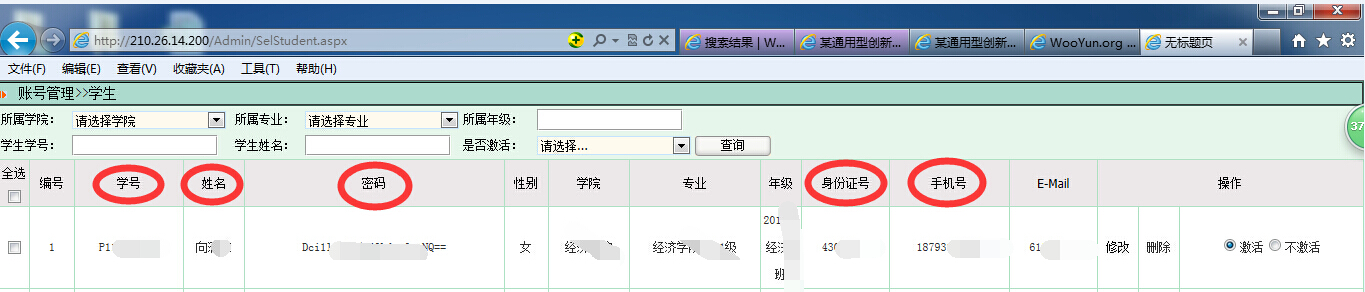

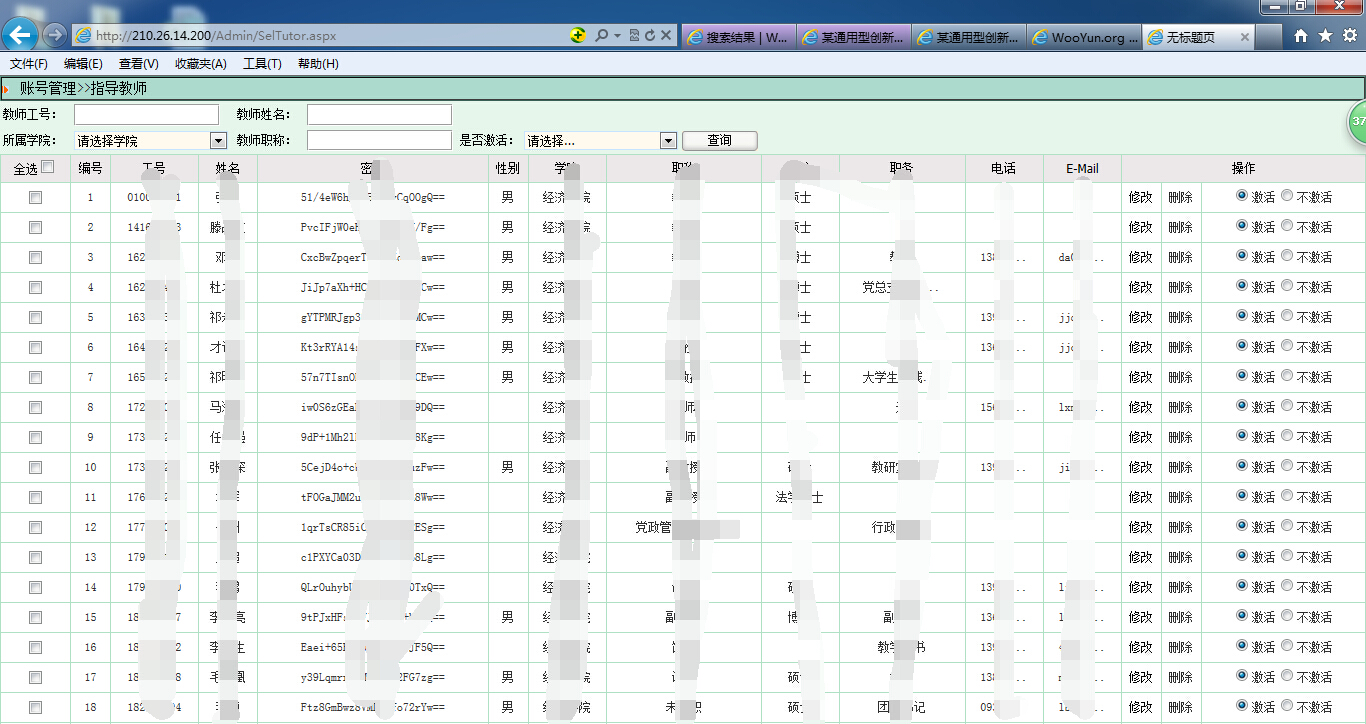

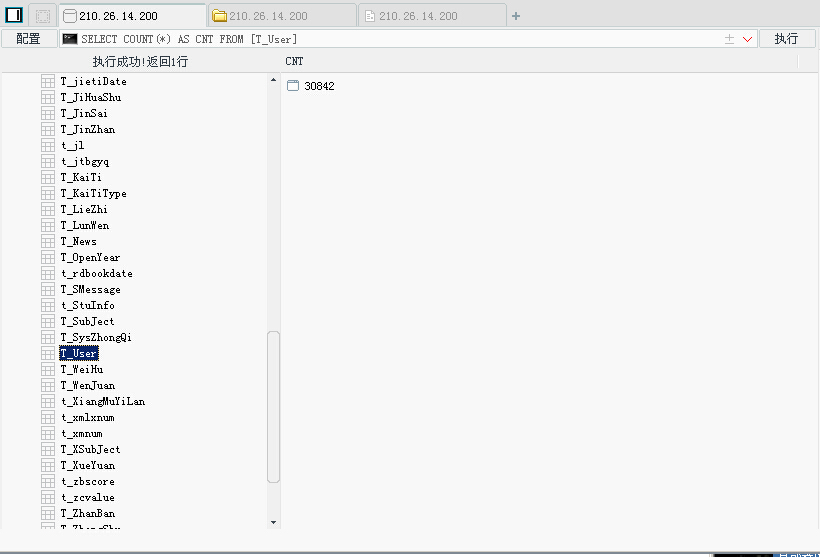

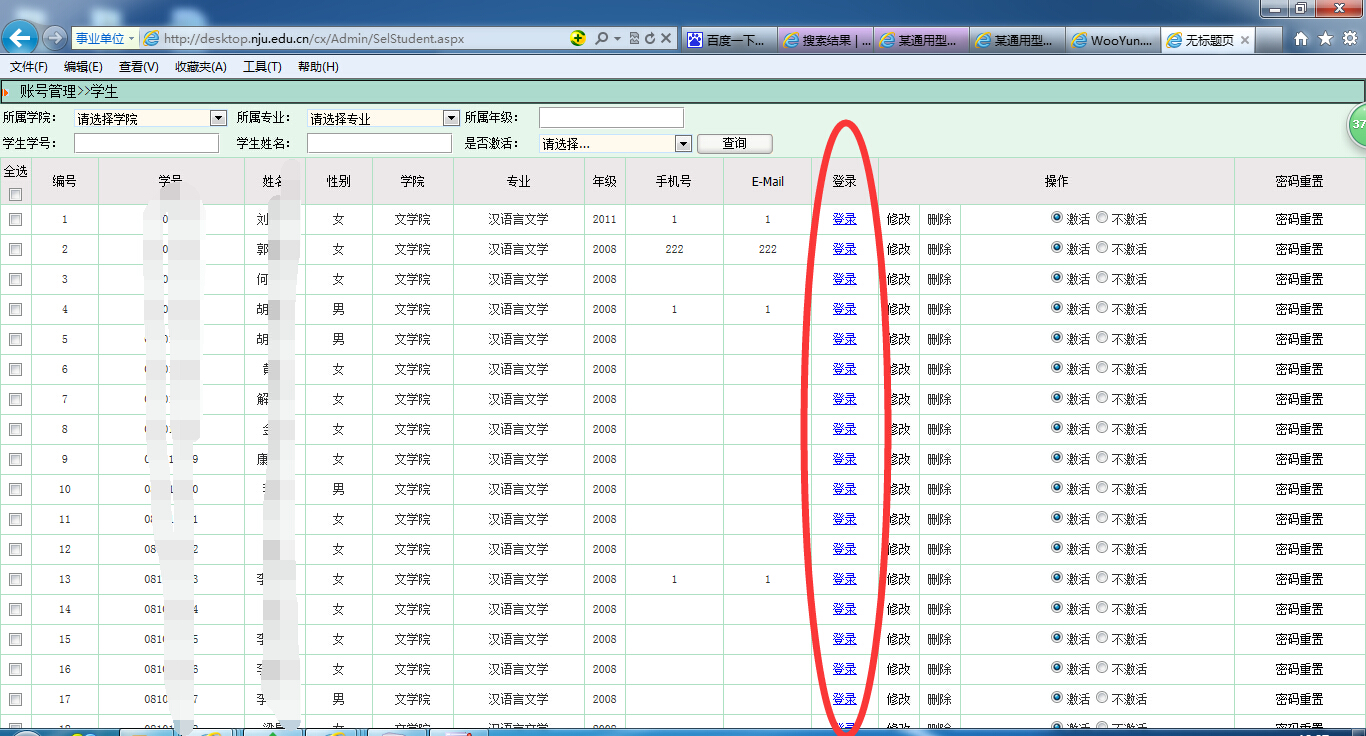

2#未授权访问地址(有多处,无需登陆,以下仅举关键2处):

2.1#

2.2#

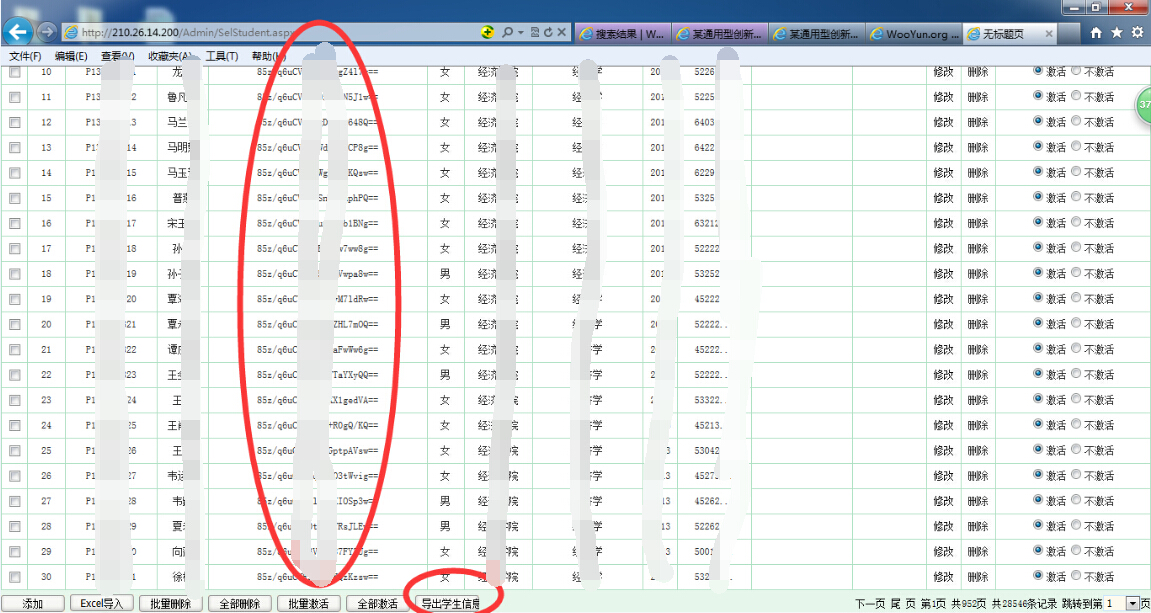

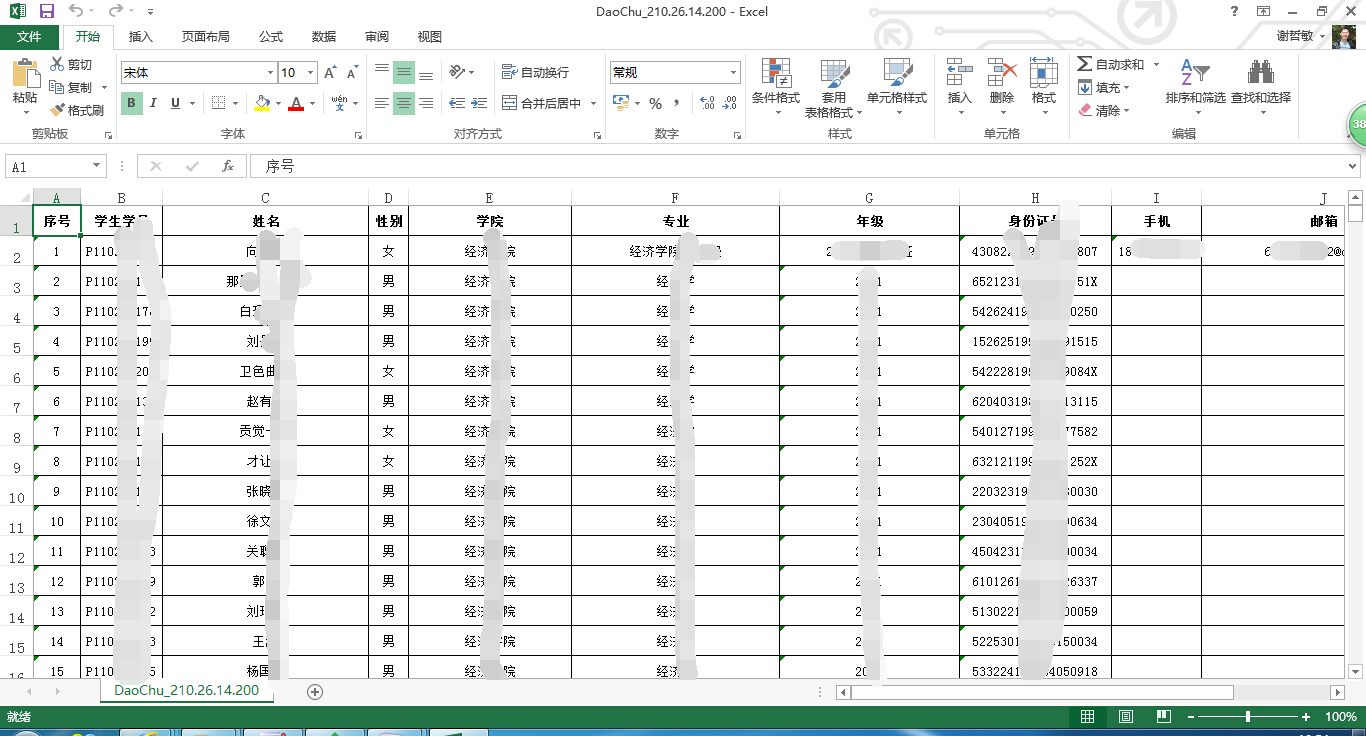

可导出!部分版本显示字段可能不同,但一个系统里关键的用户数据能泄漏的都泄漏了,右键查看源代码,可获得身份证完整字段,密码即学号或教工号(部分版本密码未加密,明文存放)

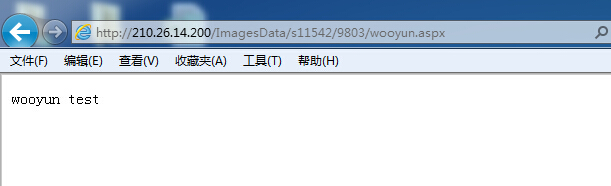

3#一枚明显的任意文件上传漏洞(以s1/1登录系统)

上传抓包改包(上传路径可改,cookie注意替换)

上传路径http://210.26.14.200/ImagesData/s11542/9803/wooyun.aspx

当然程序本身有做一些处理,无法直连上传后的一句话木马,大马上传的话,几个操作后就会timeout;经过测试发现,将一句话上传到admin目录后,可以直连,并无异常情况发生,剩下的无需多言。

上刀:

以下案例供复现:

http://desktop.nju.edu.cn/cx/Admin/SelStudent.aspx

http://desktop.nju.edu.cn/cx/HelperScripts//ftb.imagegallery.aspx?rif=image&cif=image

http://dxscx.forestpolice.net/Admin/SelStudent.aspx

http://180.209.64.18/cxcy/Admin/SelStudent.aspx

http://sjjx.njit.edu.cn/cx/Admin/SelStudent.aspx

http://nausrt.njau.edu.cn/Admin/SelStudent.aspx

http://202.195.237.148/dcxm/Admin/SelStudent.aspx

http://sy.cxxy.seu.edu.cn/cx/Admin/SelStudent.aspx

http://cx.njxzc.edu.cn/Admin/SelStudent.aspx

http://210.38.64.108/cx/Admin/SelStudent.aspx

复制好累,案例很多,大部分系统学号即密码

修复方案:

控制好页面的访问权限,上传点做好过滤

最保险的还是首次登录强制修改密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-01-04 13:36

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向网站管理单位通报。

最新状态:

暂无