漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085428

漏洞标题:ICKey元器件搜索平台的一次完整安全测试(发现诸多安全隐患)

相关厂商:ickey.cn

漏洞作者: s3xy

提交时间:2014-12-01 12:10

修复时间:2015-01-15 12:12

公开时间:2015-01-15 12:12

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-01: 细节已通知厂商并且等待厂商处理中

2014-12-01: 厂商已经确认,细节仅向厂商公开

2014-12-11: 细节向核心白帽子及相关领域专家公开

2014-12-21: 细节向普通白帽子公开

2014-12-31: 细节向实习白帽子公开

2015-01-15: 细节向公众公开

简要描述:

对ickey的一次完整渗透测试。可获取主站shell,并影响内网,同时影响所有数据库信息。

详细说明:

经过几次若干白帽子的测试,发现ickey安全性提高了很多。

而本次测试,首先对主站各个接口进行了系统的测试。

经过长时间的测试,发现敏感url: http://www.ickey.cn/box/www/

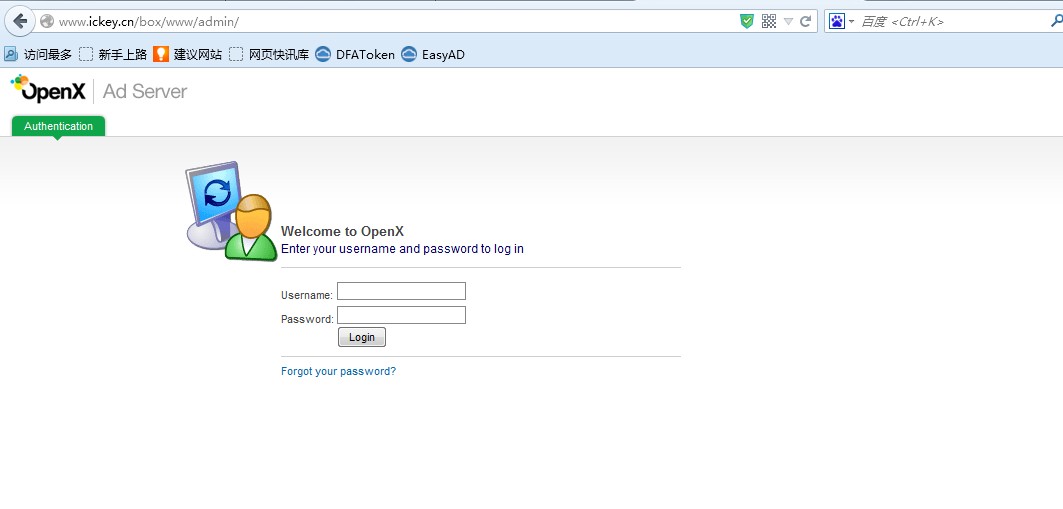

输入http://www.ickey.cn/box/www/admin

发现是OpenX广告管理系统的后台

默认密码admin/admin成功登陆

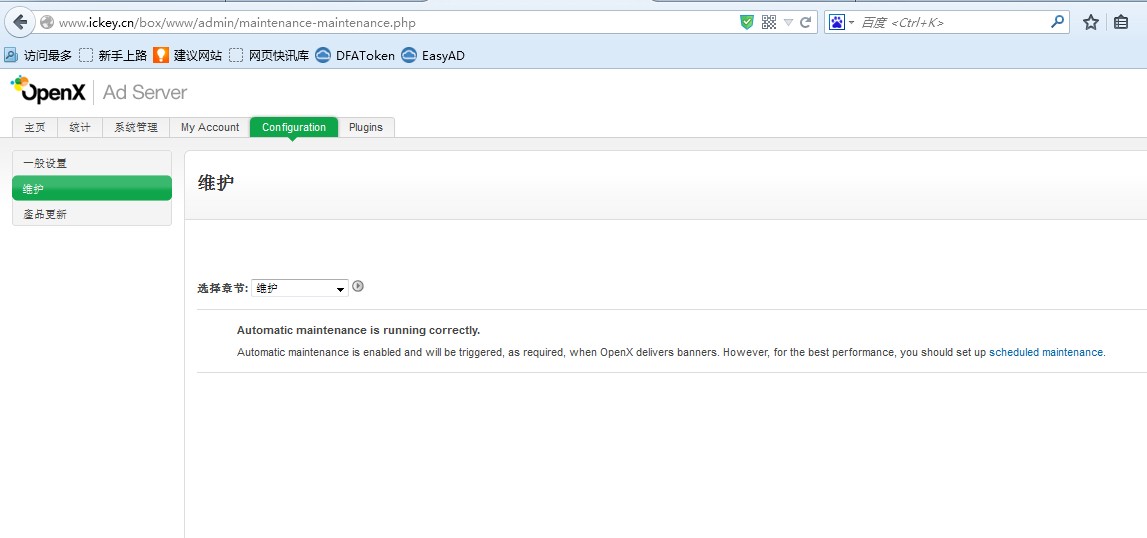

对于此OpenX广告管理系统,利用插件上传功能可getshell。

可能由于是版本的原因,并未成功。

下面我们来另辟蹊径。

在http://www.ickey.cn/box/www/admin/account-settings-database.php 是该系统的数据库设置

利用审查元素功能,查看当前数据库密码

那么至此,我们有了重要的突破口。

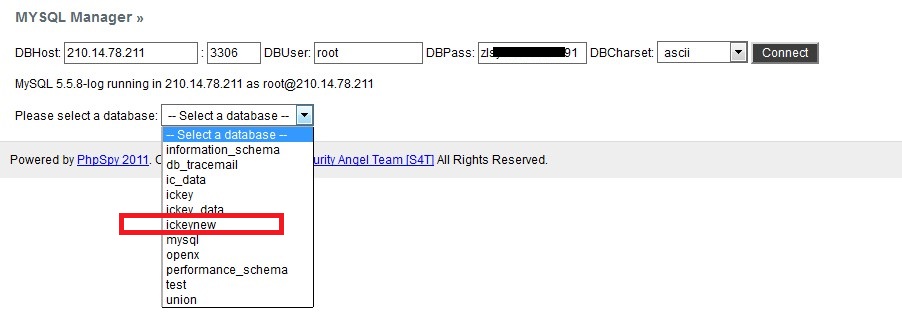

之前的信息收集阶段,发现ickey的IP为210.14.78.200-210.14.78.220

并且大多数对外开放3306端口

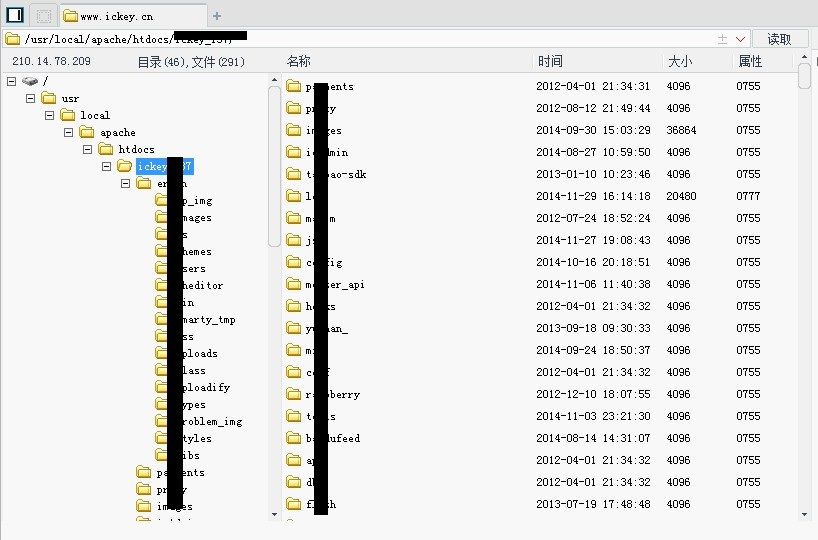

用获得的数据库密码登录测试,成功登录210.14.78.211

图中圈出的是主站数据库名。

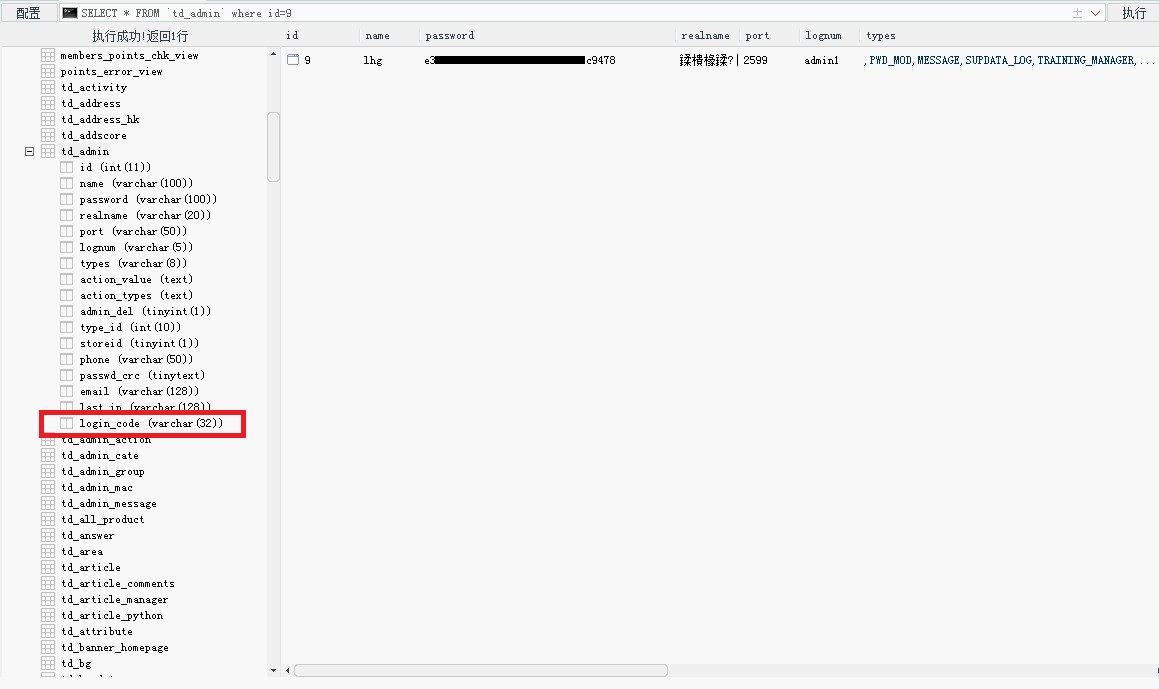

下面就到了激情的拿shell环节。

管理员的密码存放在td_admin下

而主站的后台登录处的验证码,外面是看不到的。相当于一个二次确认密码。

在数据库td_admin里面的login_code处,保存了所有管理员的个人验证码。

至此,成功进入主站后台

利用丰富的后台功能,成功拿下shell。

漏洞证明:

后续测试,服务器多数开了22端口。

成功猜测并登陆

210.14.78.211

root

zls******7391 【与数据库密码相同】

此服务器是ickey的数据库服务器。

root后,所有敏感信息一览无余。此处不再截图。

内网渗透更不必说

下面渗透中获得的数据库信息,【仅供证明】

ickey的全部数据库。

所有会员信息。密码、个人收货地址,姓名、手机号等一览无余。

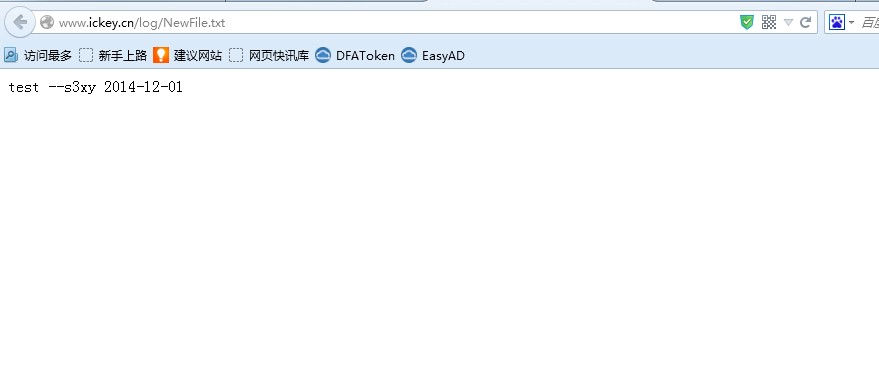

http://www.ickey.cn/log/NewFile.txt

修复方案:

严查弱口令

主站后台的验证码强度太低。建议更换为4位字母或6位数字。

关闭22端口、3306端口。

版权声明:转载请注明来源 s3xy@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-01 12:46

厂商回复:

谢谢,已提交技术人员处理。

最新状态:

暂无