漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085147

漏洞标题:搜狐畅游内部后台弱口令+注入+任意文件上传(可向全体员工推送消息)

相关厂商:搜狐畅游

漏洞作者: 子非海绵宝宝

提交时间:2014-11-28 23:11

修复时间:2015-01-12 23:12

公开时间:2015-01-12 23:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-28: 细节已通知厂商并且等待厂商处理中

2014-12-01: 厂商已经确认,细节仅向厂商公开

2014-12-11: 细节向核心白帽子及相关领域专家公开

2014-12-21: 细节向普通白帽子公开

2014-12-31: 细节向实习白帽子公开

2015-01-12: 细节向公众公开

简要描述:

后台功能比较多,点到为止不继续深入.

最近无聊翻找了下我的漏洞库,发现不少好东西....

以前技术不到家,现在慢慢开始挖....

发现后台的原因很坎坷....主要是细心观察.....

说到挖掘,问题又来了...

详细说明:

通过嗅探发现一处畅游的天兵系统

但是这个系统可利用的东西比较少,系统上次看和这次变化比较大,看样子新加了不少东西

在翻找无果后看到了一个页面

就是他的APP下载页面

通过对二维码的解码发现地址

看到地址本能反映就是在后台里面

果不其然访问

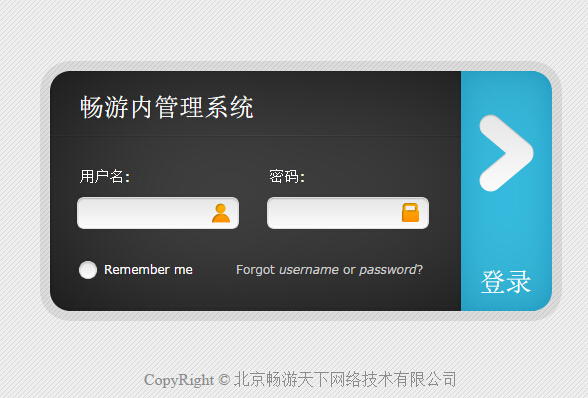

是畅游的内容管理系统

然后直接尝试弱密码

好简单,而且没有验证码 爆破都不是难事

进入后台

权限比较大 可以重置很多密码...

这里我就不错尝试,不能影响业务.

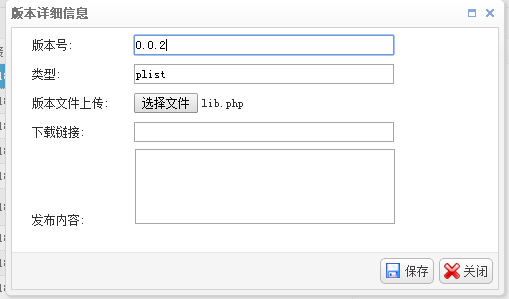

随后发现有APP的设备管理,可以上传文件,并且可以上传任意文件

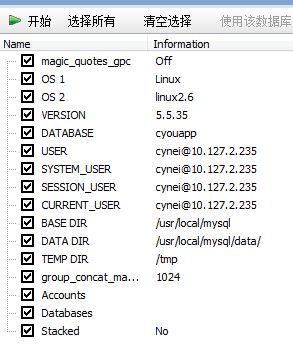

随后就找了下注入

发现查询处有注入

漏洞证明:

如上

修复方案:

重要系统一定要用心

版权声明:转载请注明来源 子非海绵宝宝@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2014-12-01 10:06

厂商回复:

已安排人员修复,感谢!

最新状态:

暂无