漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084894

漏洞标题:中国联通某系统弱口令成功getshell至漫游内网

相关厂商:中国联通

漏洞作者: 鸟云厂商

提交时间:2014-11-27 07:47

修复时间:2015-01-11 07:48

公开时间:2015-01-11 07:48

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-27: 细节已通知厂商并且等待厂商处理中

2014-12-01: 厂商已经确认,细节仅向厂商公开

2014-12-11: 细节向核心白帽子及相关领域专家公开

2014-12-21: 细节向普通白帽子公开

2014-12-31: 细节向实习白帽子公开

2015-01-11: 细节向公众公开

简要描述:

中国联通某系统弱口令成功getshell至漫游内网

详细说明:

#1

行业应用演示管理平台(中央平台)http://119.167.156.148:8080

查看页面代码时发现帮助文档

http://119.167.156.148:8080/help/help2.html

这里可以根据图片信息假设,存在10001账户且密码为5位数(5个*号)。试验之后发现确实存在且密码为admin

成功进入后台,修改各演示厅配置。

但是这里的上传点已经损坏

#2

还没完,如果是这样的话一般都走小厂商。于是进一步探测,扫描端口发现8081端口开启。

http://119.167.156.148:8081/ 这个是演示台的平台(架构和中央平台完全一样),同样也有帮助文档,不过这次用户名是1001。

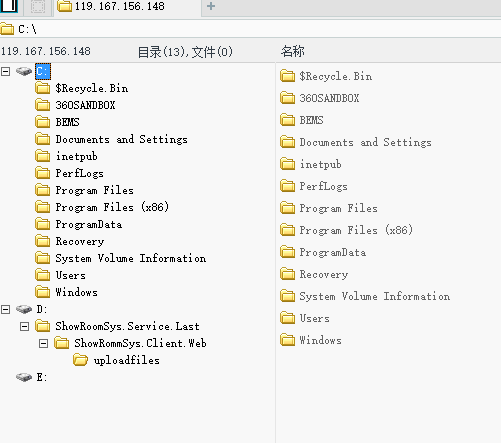

进入后台,发现上传点居然可以并且存在漏洞,直接上传asp一句话。(如果抓包的话还可以控制上传路径)

菜刀链接http://119.167.156.148:8081/uploadfiles/1.asp 密码pass

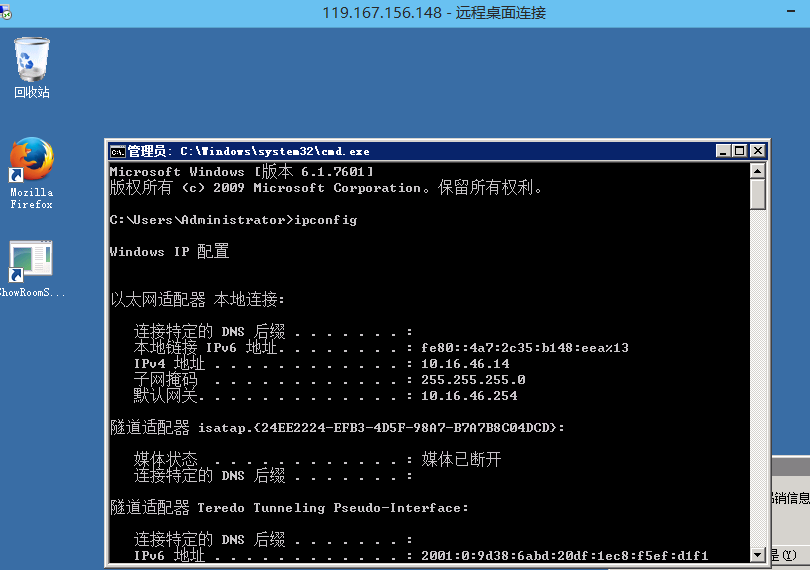

看到这里有个账号像极了3389链接信息,刚刚的ip扫描中3389的确开启

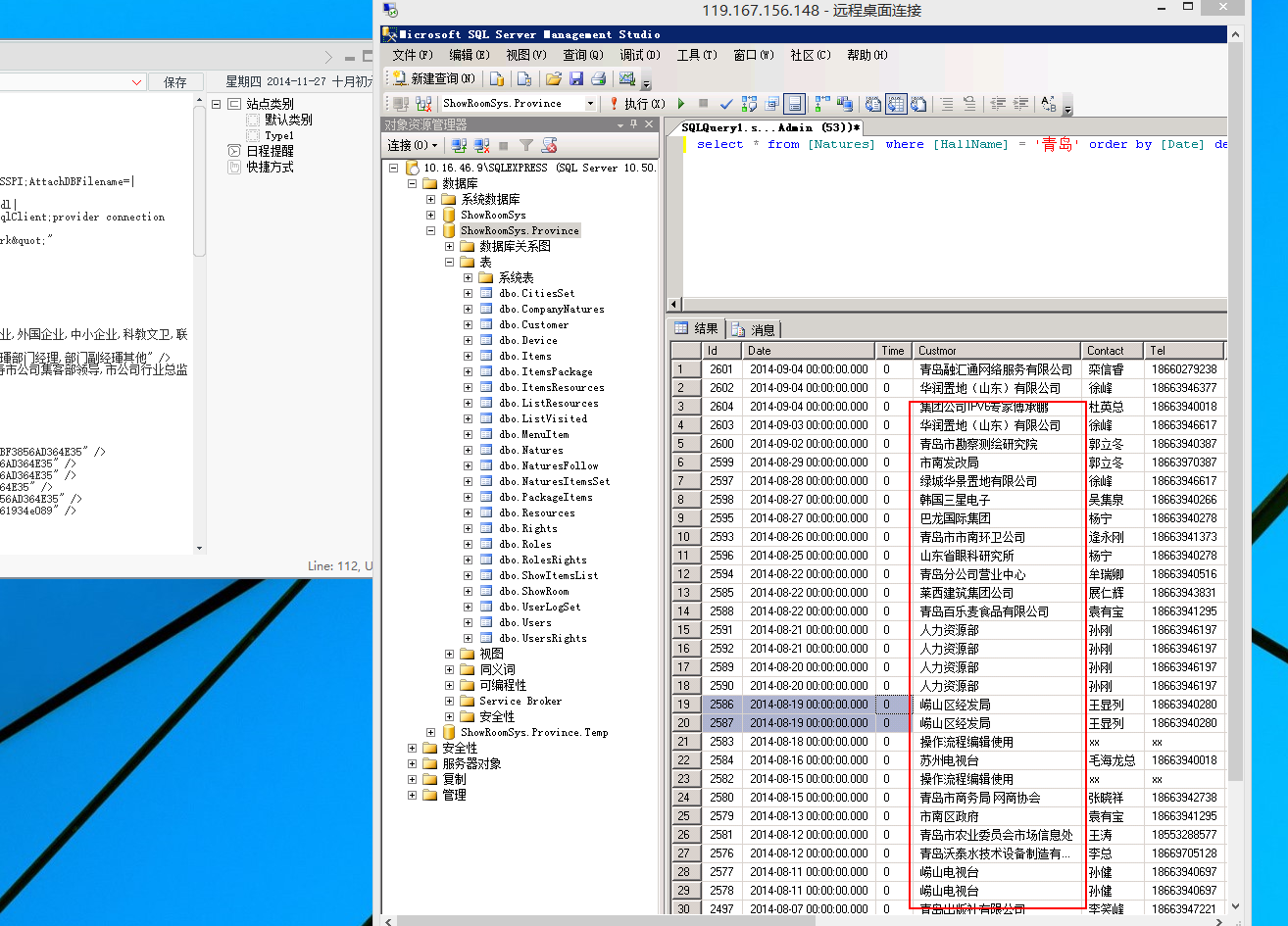

果然,进入内网。好多数据库,青岛市政府、经发局、发改局、苏州电视台、青岛出版社等等。

内网证明

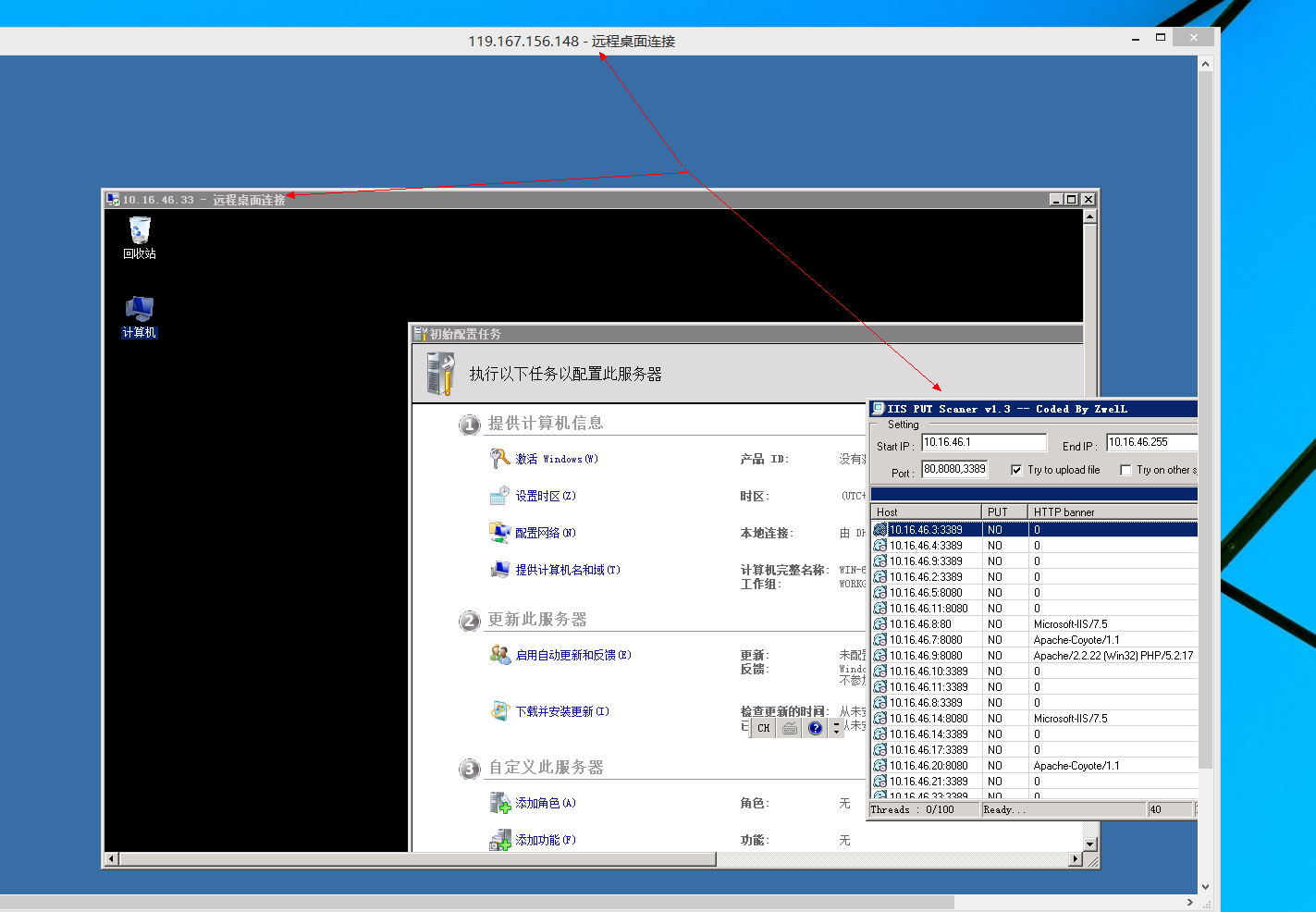

神器一扫,3389开的不少。

大部分还是刚刚那个密码

进一台试试:

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2014-12-01 17:02

厂商回复:

最新状态:

暂无