漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084135

漏洞标题:WPS office某功能极易诱导用户过UAC执行任意代码!

相关厂商:金山软件集团

漏洞作者: zhuixing

提交时间:2014-11-27 21:04

修复时间:2015-01-03 21:06

公开时间:2015-01-03 21:06

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-27: 细节已通知厂商并且等待厂商处理中

2014-12-02: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-01-26: 细节向核心白帽子及相关领域专家公开

2015-02-05: 细节向普通白帽子公开

2015-02-15: 细节向实习白帽子公开

2015-01-03: 细节向公众公开

简要描述:

WPS office在国内拥有庞大的用户群,那就应该规范自己的软件行为,不要搞些不负责任的如同流氓软件的行径。

详细说明:

从很久以前就发现,WPS有一个很令人讨厌的功能,那就是每次打开和关闭WPS时,它总会自动启动自带的wpsupdate.exe(自动更新)和wpsnotify.exe(弹窗广告),就算在WPS配置工具里关闭了自动更新功能,它还是会自动启动。

测试后发现,WPS启动时并没有验证那俩程序的真实性,虽然有数字签名,但是普通用户有几个会注意到呢?所以如果构造一个同名恶意软件并替换它们,那么在windows7等系统下运行WPS时,就算触发了UAC提示,也极易诱导用户手动过UAC执行假冒的恶意程序。而且,WPS默认安装目录不受UAC保护,文件被非法替换时不会触发UAC提示。

测试系统:Windows7 32位中文旗舰版,WPS office 2013个人版官方最新安装包。

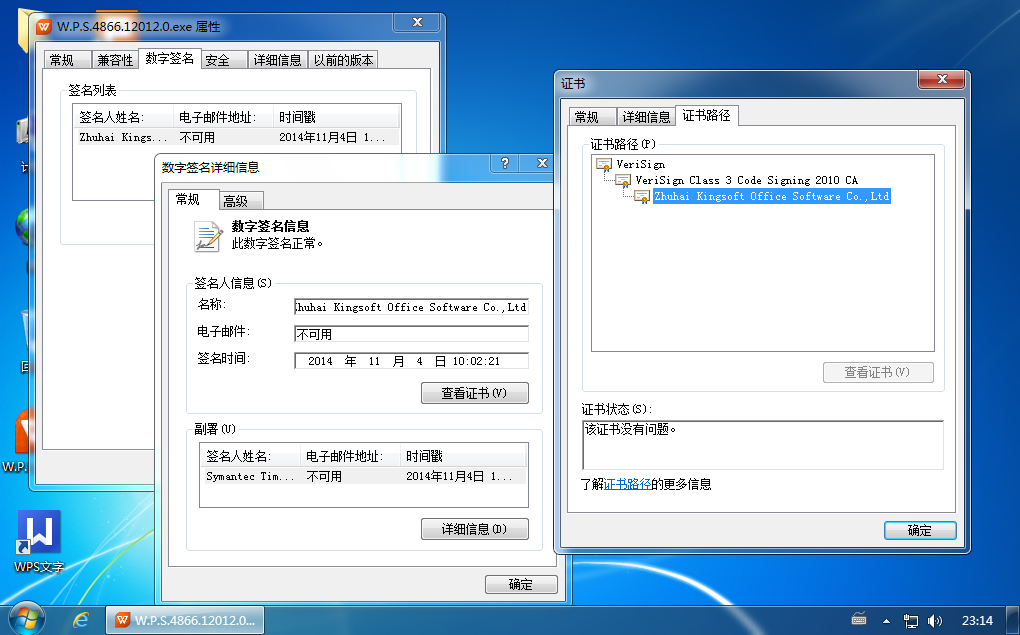

安装包数字签名图

漏洞演示说明:

运行自制的漏洞验证程序,作用是把原wpsupdate.exe替换成我仿造的wpsupdate.exe,并启动WPS软件,然后假冒的程序也被启动,诱使用户以为是WPS的自动更新便点击通过UAC提醒,结果假冒的程序关闭了系统UAC功能。

演示视频下载地址http://pan.baidu.com/s/1s8Xm2,提取码:up8m,解压密码:wpspoc123。

漏洞证明:

演示视频下载地址http://pan.baidu.com/s/1s8Xm2,提取码:up8m,解压密码:wpspoc123。

修复方案:

请认真考虑一下你们应该怎么做!

版权声明:转载请注明来源 zhuixing@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-03 21:06

厂商回复:

最新状态:

暂无