漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-079643

漏洞标题:EOMS系统找回密码缺陷+SQL注入影响全国电信、移动、联通运营商省级核心网管支撑系统

相关厂商:EOMS核心网络支撑系统

漏洞作者: 路人甲

提交时间:2014-10-16 20:23

修复时间:2014-11-30 20:24

公开时间:2014-11-30 20:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-16: 细节已通知厂商并且等待厂商处理中

2014-10-20: 厂商已经确认,细节仅向厂商公开

2014-10-30: 细节向核心白帽子及相关领域专家公开

2014-11-09: 细节向普通白帽子公开

2014-11-19: 细节向实习白帽子公开

2014-11-30: 细节向公众公开

简要描述:

据说,该套系统是由三大运营商总部下发到各省级用于监控省级核心网络支撑管理系统的。

详细说明:

在某省移动、电信、联通省公司测试,发现都存在EOMS,用的都是这套由java开发的支撑系统。虽然移动从登录页面删除了找回密码的功能,但是还是通过其它运营商知道页面地址。

找回密码设计功能:

1、输入正确的用户名;

2、发送验证码到手机;

3、输入验证码重置。

a、漏洞从输入用户名开始出现,当输入不存在的用户名时,会提示用户不存在。此处可猜测正确的用户名;

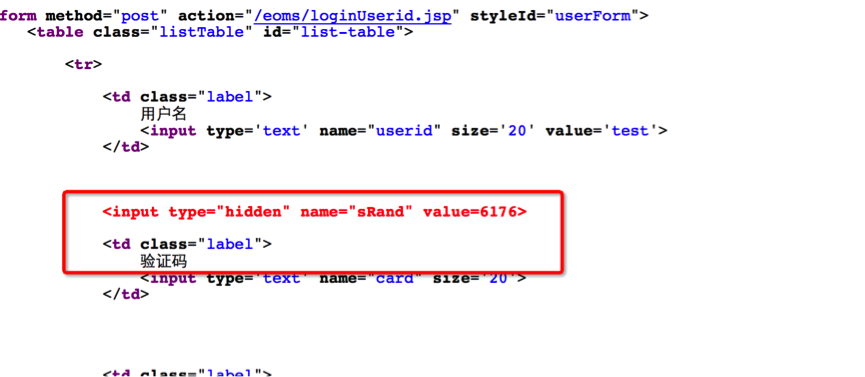

b、当输入正确的用户名后,系统将验证码发送到用户手机;此处产生两种可攻击的漏洞,一是验证码直接通过hidden标签返回到页面,查看源码就可以看见,二则是验证码过于简单,只有四位数字;

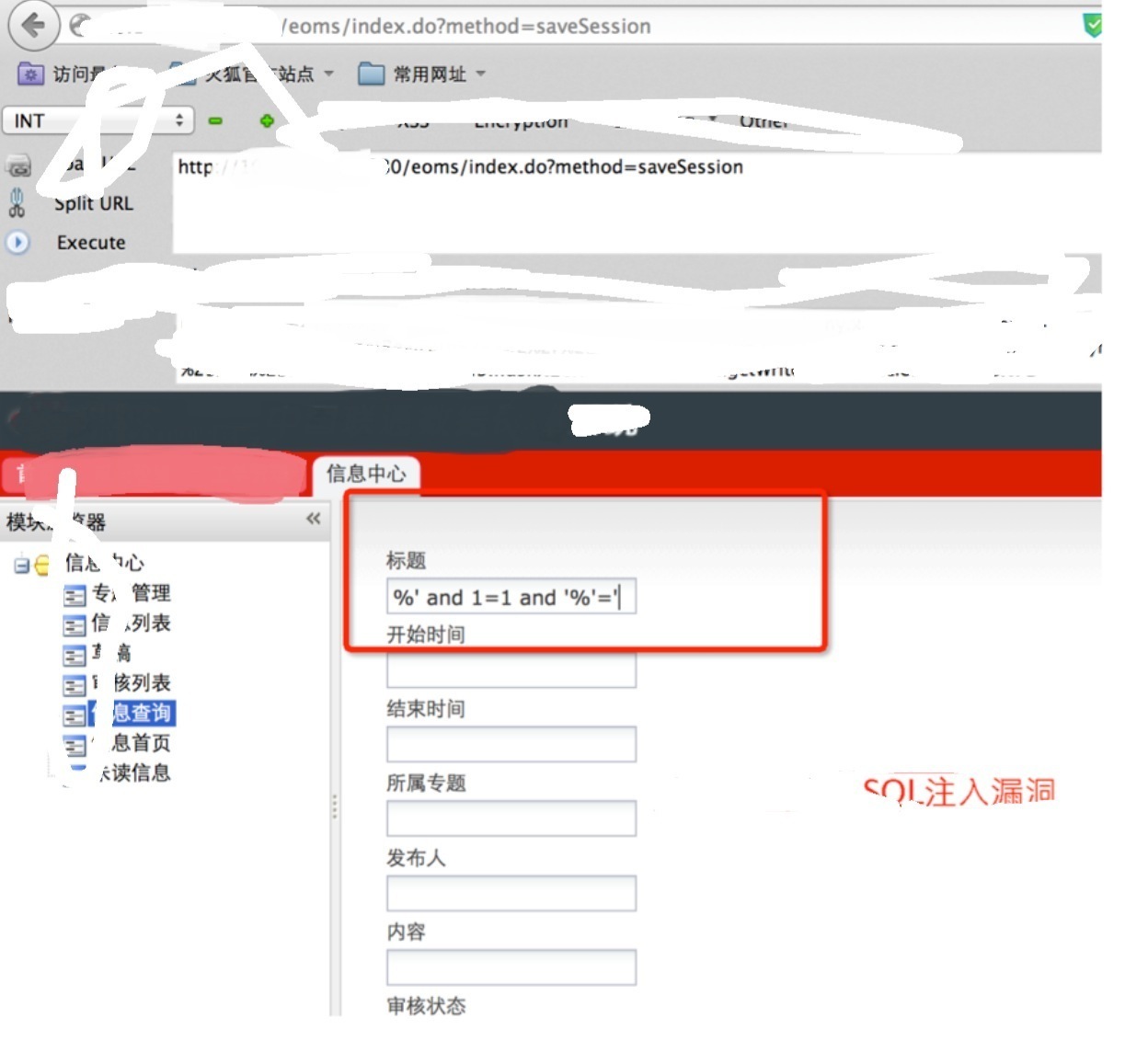

c、在重置任意用户密码后,登录,随便找一个查询框,都存在SQL注入漏洞。因为EOMS系统是各运营商核心网络监控和数据采集的系统,所以所有系统都共享一个数据库,这样的话,随便哪套系统存在SQL注入、任意文件上传漏洞,直接导致核心数据库服务器数据泄漏。

d、该系统在工单提交系统存在任意文件上传漏洞,配合SQL注入,可找到上传后的文件路径,导致getwebshell。影响服务器安全。

漏洞证明:

漏洞证明。以下只证明两上述两个问题,其它问题各运营商自查。

1、找回密码漏洞。

直接访问:http://xxx.xxx.xxx.xxx:8080/eoms/loginUserid.jsp即可进行密码找回,输入正确的用户名后,提示验证码发送成功。查看右键源码就可以重置用户密码了。

2、SQL注入,随便找一个表单。

修复方案:

补丁

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-10-20 13:35

厂商回复:

最新状态:

暂无