今天无聊想对大众点评进行渗透。。经过测试点评用的是gmail企业邮箱。

后面搜索github,果然搜索到一段代码

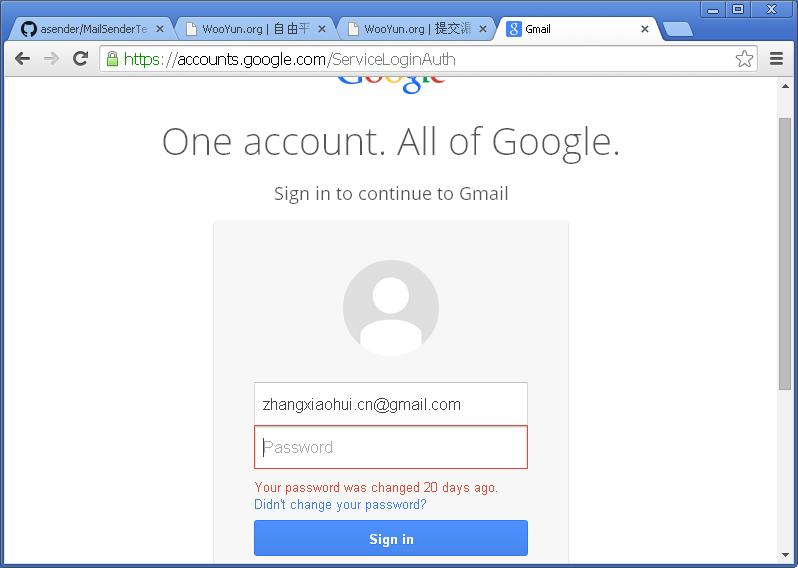

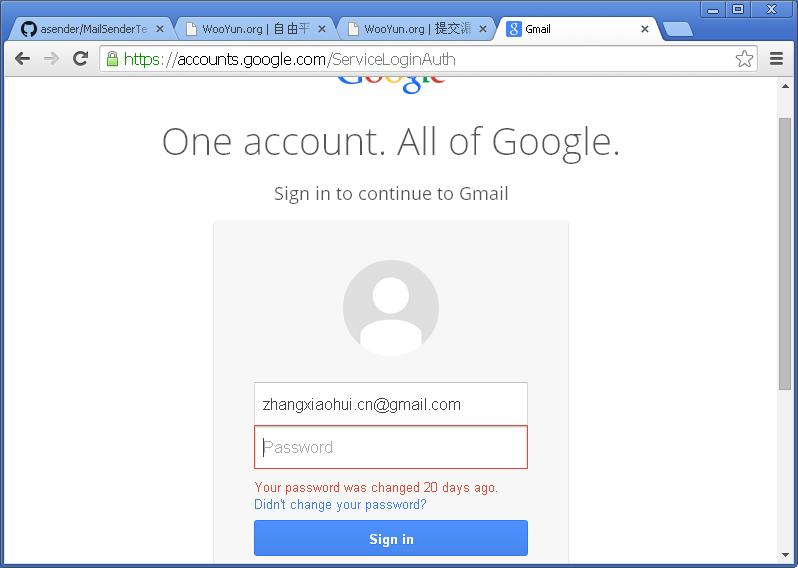

里面只写了gmail的密码,没有写点评邮箱的密码,尝试登陆[email protected]的邮箱,登陆失败,提示20天前已经更改。

说明点评已经意识到github泄露源码的风险了,做出了改正。可是这个员工大意了,要知道gmail和你的企业邮箱是一家的,很可能密码使用一样,gmail改了但不说明企业邮箱改了,果然,尝试登陆,需要用手机验证,说明账号密码对的,果断用邮件客户端来bypass验证!进去鸟!

vpn系统,内部系统信息,账号体系彻底泄露

太多太多,不一一列出来了

当知道那么多信息后,没有域账号的密码又怎么样,直接发信问it啊,并且vpn验证码是发到邮箱的,所以漫游内网不是梦,太过敏感,就点到为止!!