漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074201

漏洞标题:酷派某运维分站管理口令泄漏(可能影响酷派商城)

相关厂商:yulong.com

漏洞作者: j2ck3r

提交时间:2014-08-28 15:47

修复时间:2014-10-12 15:48

公开时间:2014-10-12 15:48

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-28: 细节已通知厂商并且等待厂商处理中

2014-09-01: 厂商已经确认,细节仅向厂商公开

2014-09-11: 细节向核心白帽子及相关领域专家公开

2014-09-21: 细节向普通白帽子公开

2014-10-01: 细节向实习白帽子公开

2014-10-12: 细节向公众公开

简要描述:

酷派某分站管理口令泄漏

详细说明:

酷派某分站管理口令泄漏,影响旗下多个运维系统,酷派秀,酷派应用商店等等,可劫持APP,可向用户推送恶意消息等等。

漏洞证明:

看到某位大神的MYSQL注入技巧很涨姿势。

WooYun: 酷派某站sql注入可导致getshell(Mysql技巧)

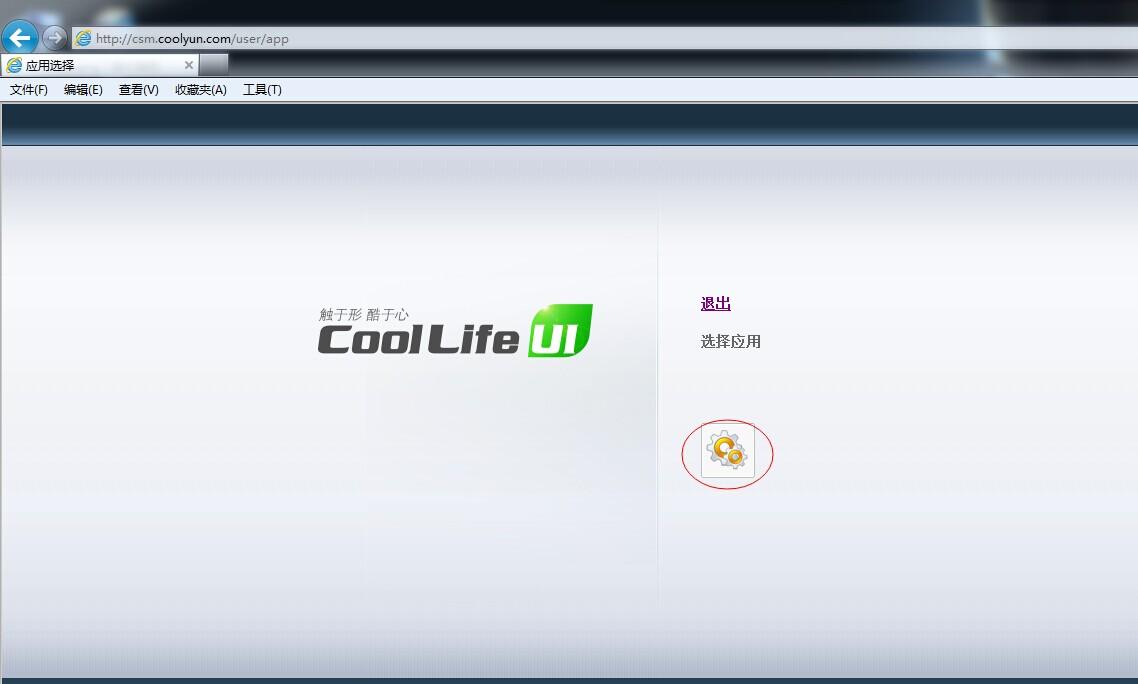

从他注入出来的ROOT密码作为字典,成功登录酷派某运维后台

http://csm.coolyun.com/ 使用用户名 admin 密码 1q2w3e4r5t!@#

成功登录

发现这个用户的权限是管理酷派应用商城

从图片上传处就能得到webshell

可惜图片是同步到另外一个服务器上

http://download.coolyun.com/NetWidget/app/201408/php.php

看到这里好像没什么搞头了

然后重新访问

http://csm.coolyun.com/

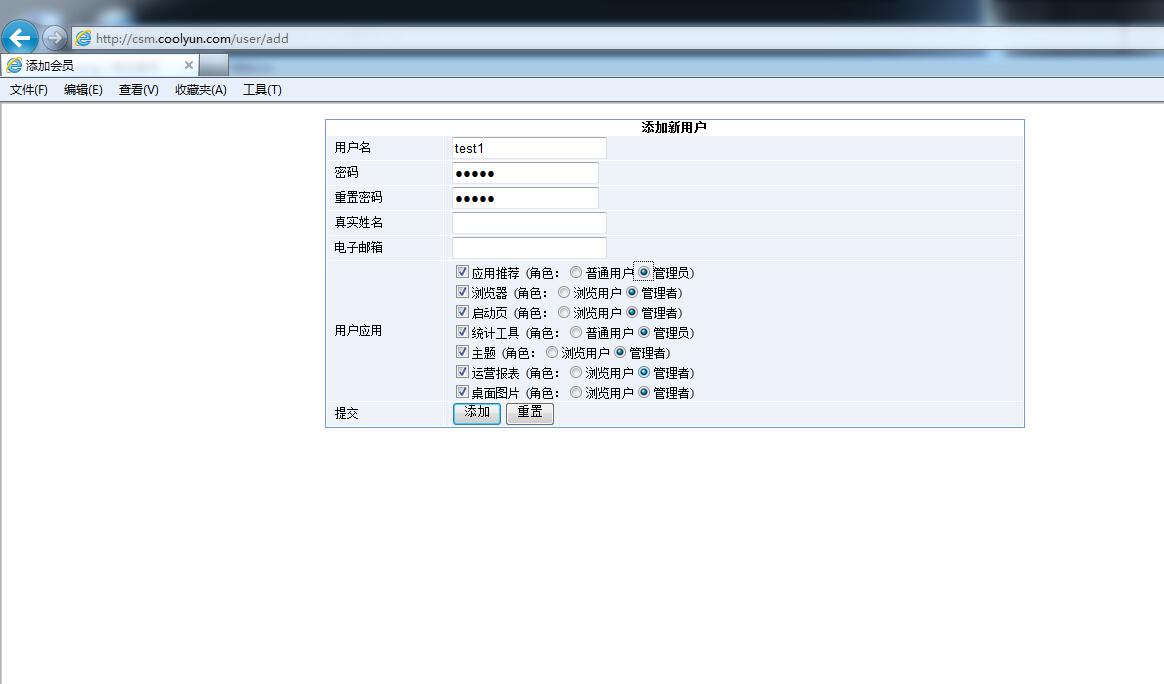

出现了后台用户的管理列表,这里显示了用户名和邮箱还有权限

先把所有的管理员用户名收集起来,下次社工可以用

然后重新添加一个帐号赋予他所有模块的权限,用户名:test1 密码:test1

然后重新登录

用这个用户可对酷派很多运维进行操作

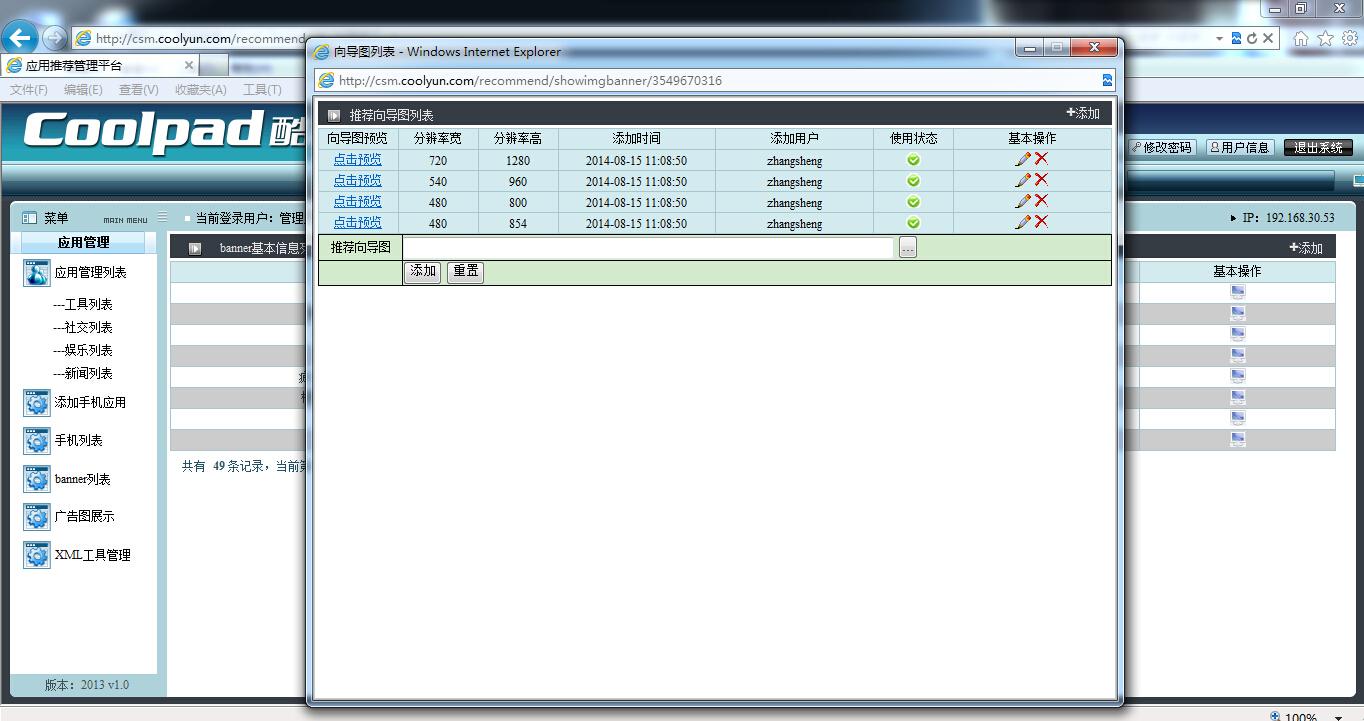

http://csm.coolyun.com/recommend

http://csm.coolyun.com/activate

这个运维很厉害,所有的酷派手机都装了,酷健康,互联网,酷派客服,电子邮件列表,酷派导航列表,音乐,软件商城,爱酷天气。酷云,日历等等默认安装的应用,使用这个运维可对这些应用的默认网页进行修改,如果页面有恶意的代码,酷派所有的手机用户都要遭殃

http://csm.coolyun.com/statistic 应用统计系统

http://csm.coolyun.com/theme 酷派秀上面的主题进行管理

酷派秀网站 http://coolpadshow.coolyun.com/webpage/

加点恶意的主题ZIP怎么样

http://csm.coolyun.com/report/

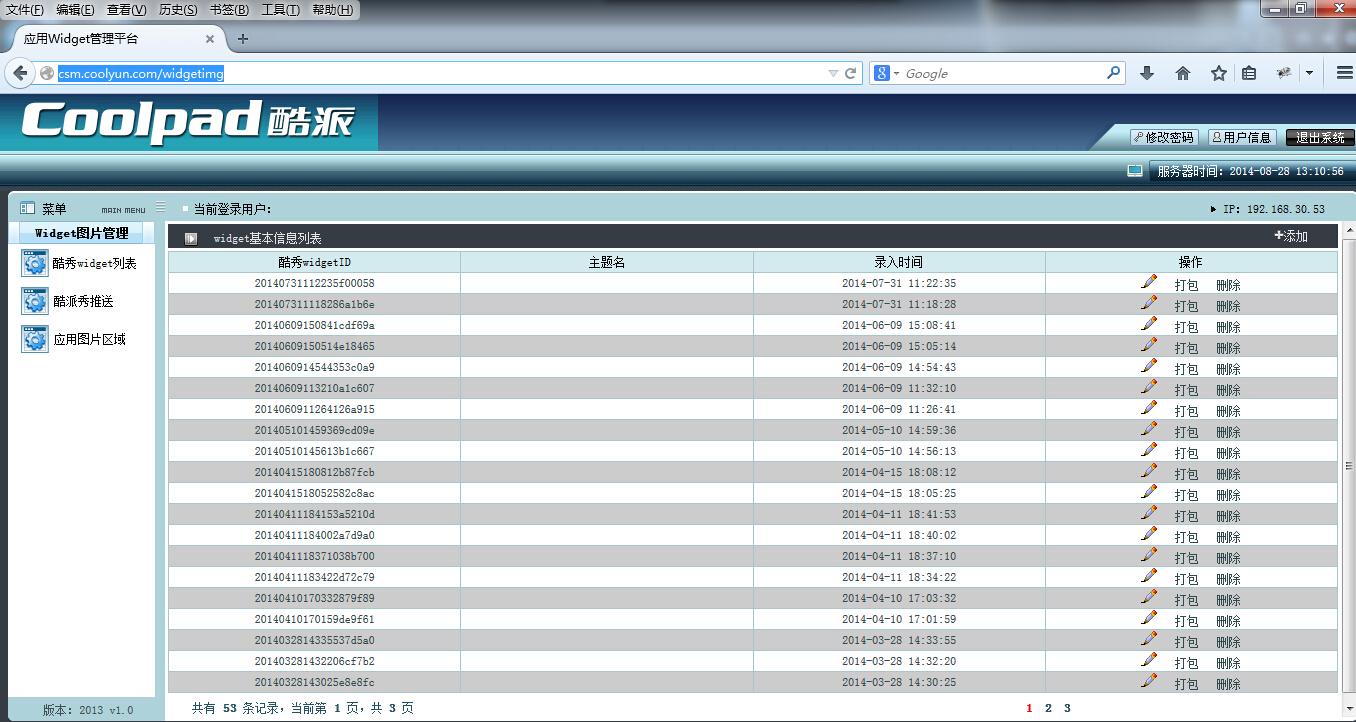

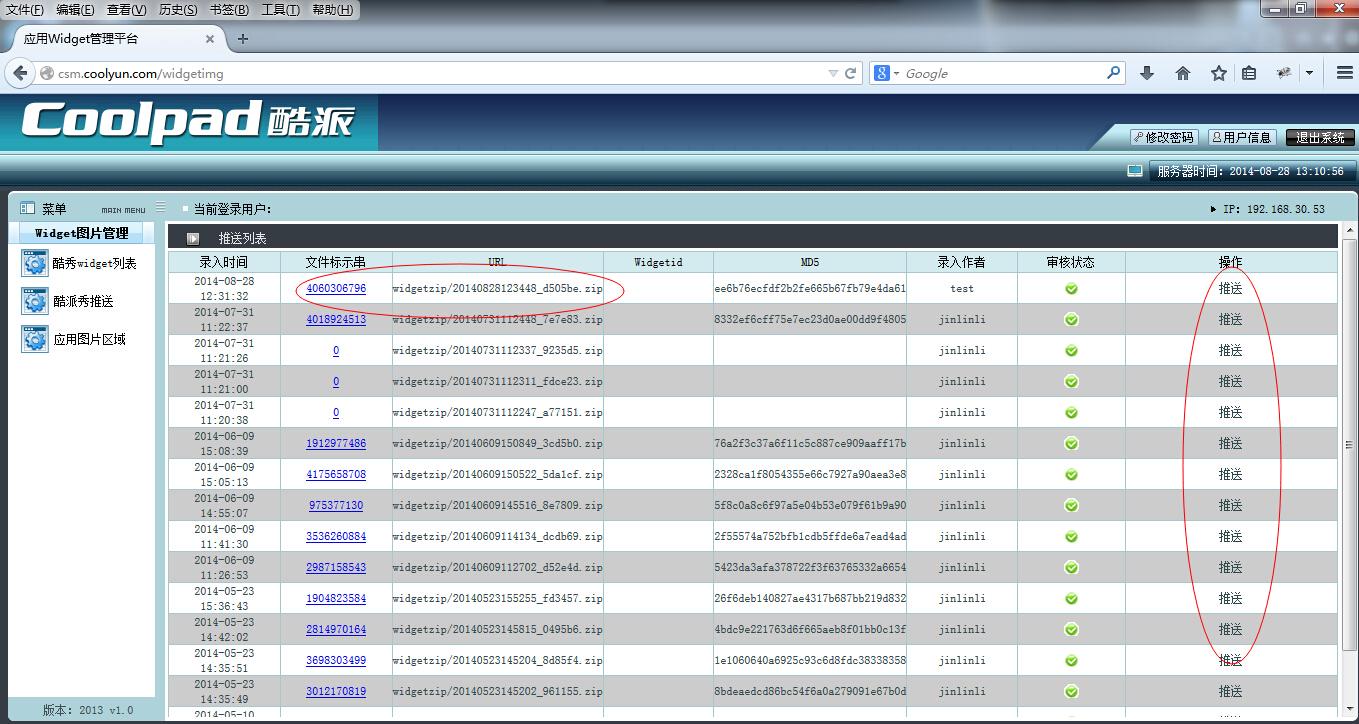

http://csm.coolyun.com/widgetimg

酷派秀手机应用的,程序页面管理

这个运维还可以向所有有装有酷派秀APP手机用户推送消息,当然所有的酷派手机都是装有酷派秀,我构造一个有恶意代码的ZIP向所有酷派的手机用户推送,后果怎么样。

考虑到对厂商和用户的危害,这里不进行运维的测试。

修复方案:

你们懂的~~ 求个大礼物。

版权声明:转载请注明来源 j2ck3r@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-09-01 17:29

厂商回复:

感谢j2ck3r童鞋对酷派的关注,此前已有同事发现此问题,目前已提交至相关业务部门进行整改,再次感谢!

最新状态:

暂无