漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-073024

漏洞标题:完美时空某论坛存在存储型XSS

相关厂商:完美时空

漏洞作者: 进击的zjx

提交时间:2014-08-19 14:46

修复时间:2014-10-03 14:48

公开时间:2014-10-03 14:48

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-19: 细节已通知厂商并且等待厂商处理中

2014-08-21: 厂商已经确认,细节仅向厂商公开

2014-08-31: 细节向核心白帽子及相关领域专家公开

2014-09-10: 细节向普通白帽子公开

2014-09-20: 细节向实习白帽子公开

2014-10-03: 细节向公众公开

简要描述:

看到厂商有送礼物,就来发一枚看看~~~求礼物

详细说明:

http://bbs.dota2.com.cn/

dota2论坛的,为了礼物写的详细点

首先论坛嘛,各种发帖回帖,那么就来找找发帖处看看。。

各种链接,图片,视频,flash

先来最简单的看看<script>alert(1)</script>

结果以文本形式输出,看来有处理过。

再来发图片看看[img]javascript:alert(1)[/img]

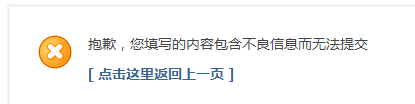

抱歉,您填写的内容包含不良信息而无法提交

看来关键字javascript也被检测过滤了

再来试试视频链接处xx.com">javascript:alert(1)

因为javascript有检测,所以我们对他进行JS转义

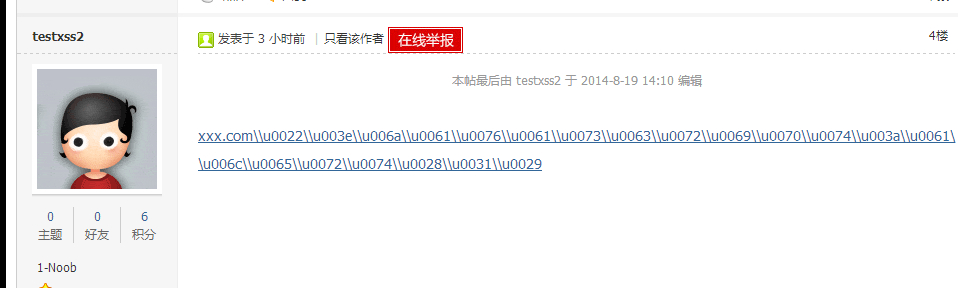

xx.com\u0022\u003e\u006a\u0061\u0076\u0061\u0073\u0063\u0072\u0069\u0070\u0074\u003a\u0061\u006c\u0065\u0072\u0074\u0028\u0031\u0029

这下看看

惨!\全被转成了\\

这测了这么久,不能就这么算了吧。。再试试flash看看!

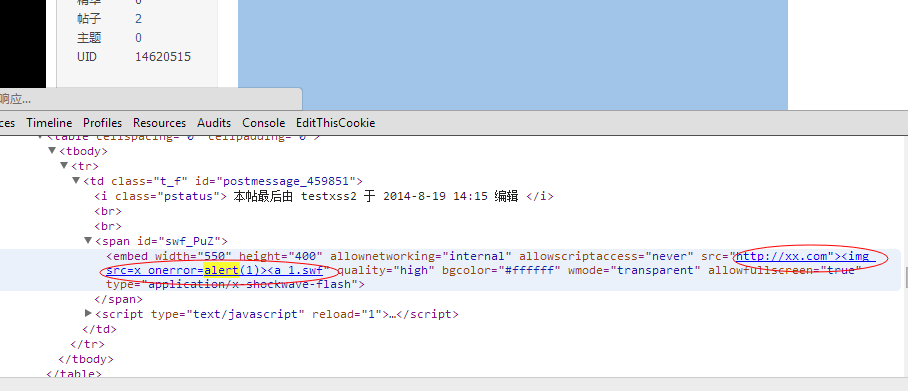

[flash=0,0]http://xx.com"><img src=x onerror=alert(1)><a 1.swf[/flash]

有戏!!原样插进去了!!!

但是没弹框- -!

没关系JS转义看看

[flash=0,0]http://xx.com\u0022\u003e\u003c\u0069\u006d\u0067\u0020\u0073\u0072\u0063\u003d\u0078\u0020\u006f\u006e\u0065\u0072\u0072\u006f\u0072\u003d\u0061\u006c\u0065\u0072\u0074\u0028\u0031\u0029\u003e\u003c\u0061 1.swf[/flash]

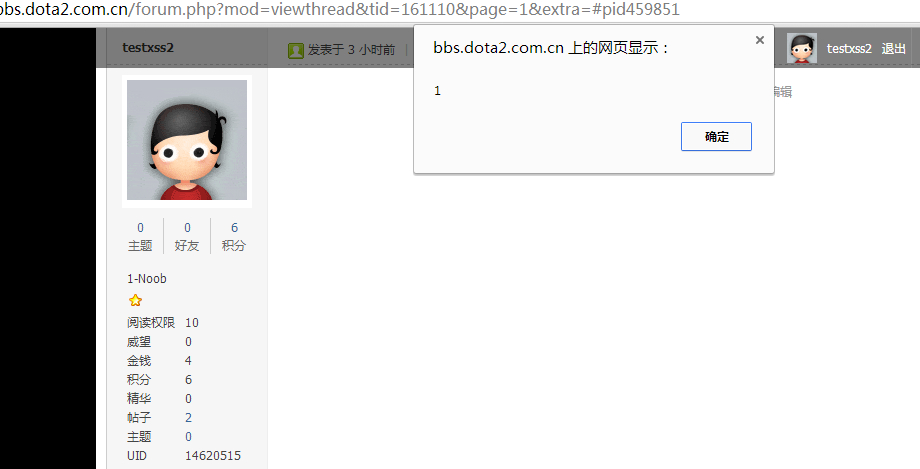

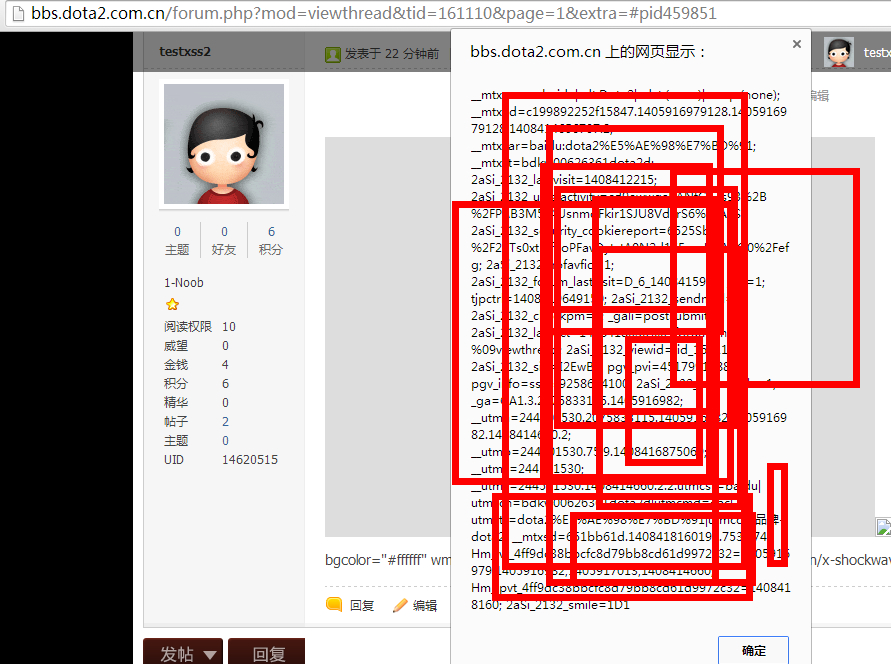

哎呀激动人心!!弹了!!!!

把框点掉,我以为这就是结束,但是这就结束了吗?!

no!!!

之后chrome浏览器居然自动重定向了!!

居然跳出来了一枚福利。。。我真的是随手一打。。。。。。。

这要是写成钓鱼网站的地址,那不是一钓一堆号!!!

试了下火狐,好像不行。

漏洞证明:

修复方案:

flash地址栏,没有做过滤,进行JS转以后就可以执行XSS了

把flash地址栏的\也给转义成\\吧

另外chrome浏览器自动重定向跳到新网页,也是急需修复的。修复方法你们比我懂

最后求礼物啊,还没收过呢

版权声明:转载请注明来源 进击的zjx@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-08-21 08:58

厂商回复:

感谢洞主对完美世界的关注,这个之前已经有人提交过文件模块的XSS了,这个算一个补充吧,写的确实比较详细,非常感谢了,写的不错的我们都会记录的,我们礼物都是根据漏洞的威胁度x技术含量x描述漏洞的详细程度(是否便于复现和修补),所以这个可能暂时满足不了,不过我们都会对漏洞做记录的,以后有类似的我们会根据之前提交的漏洞进行叠加评定的,非常感谢提交!!!!!!

最新状态:

暂无