漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-071864

漏洞标题:各大浏览器厂商的手机浏览器存在同一安全问题(系统版本相关)

相关厂商:cncert国家应急响应中心

漏洞作者: 路人甲

提交时间:2014-08-11 17:31

修复时间:2014-11-06 17:32

公开时间:2014-11-06 17:32

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-11: 细节已通知厂商并且等待厂商处理中

2014-08-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-10-10: 细节向核心白帽子及相关领域专家公开

2014-10-20: 细节向普通白帽子公开

2014-10-30: 细节向实习白帽子公开

2014-11-06: 细节向公众公开

简要描述:

浏览器安全一直是个冷门,希望通过这个漏洞能引起浏览器厂商对安全的重视。

我也是新手,希望能深入学习浏览器fuzz,求大牛收留~

详细说明:

这是乌云里一位白猫子@ali在2014年第一场雪时提交的,先膜拜下。

测试均为小米2s手机,受影响的厂商+测试版本号(都是最新版本):

搜狗浏览器 WooYun: 搜狗手机浏览器跨域脚本执行漏洞之一

欧朋浏览器9系 9.5.1.79796

2345浏览器 5.6.2

百度hao123上网导航 5.0.1.0

猎豹浏览器 2.7.0

冲浪浏览器 3.3.3

沃门户浏览器 1.2

4G浏览器 3.3.5

微米浏览器 3.21.20140806

火猴浏览器 2.7.7.3

冒泡浏览器 3.3.13

天天浏览器 3.6.1

绿茶浏览器 5.0

火速浏览器 1.1.6(16)

DS浏览器 2.8.6

米侠浏览器 2.0.1

九天浏览器 5.3.0

云狐浏览器 1.2.0(3)

超速G4浏览器 13.0

云舟迷你浏览器 6.3

天火浏览器 4.1.1

哈雷浏览器 1.2.5

... ...

测试脚本1:

测试脚本2:

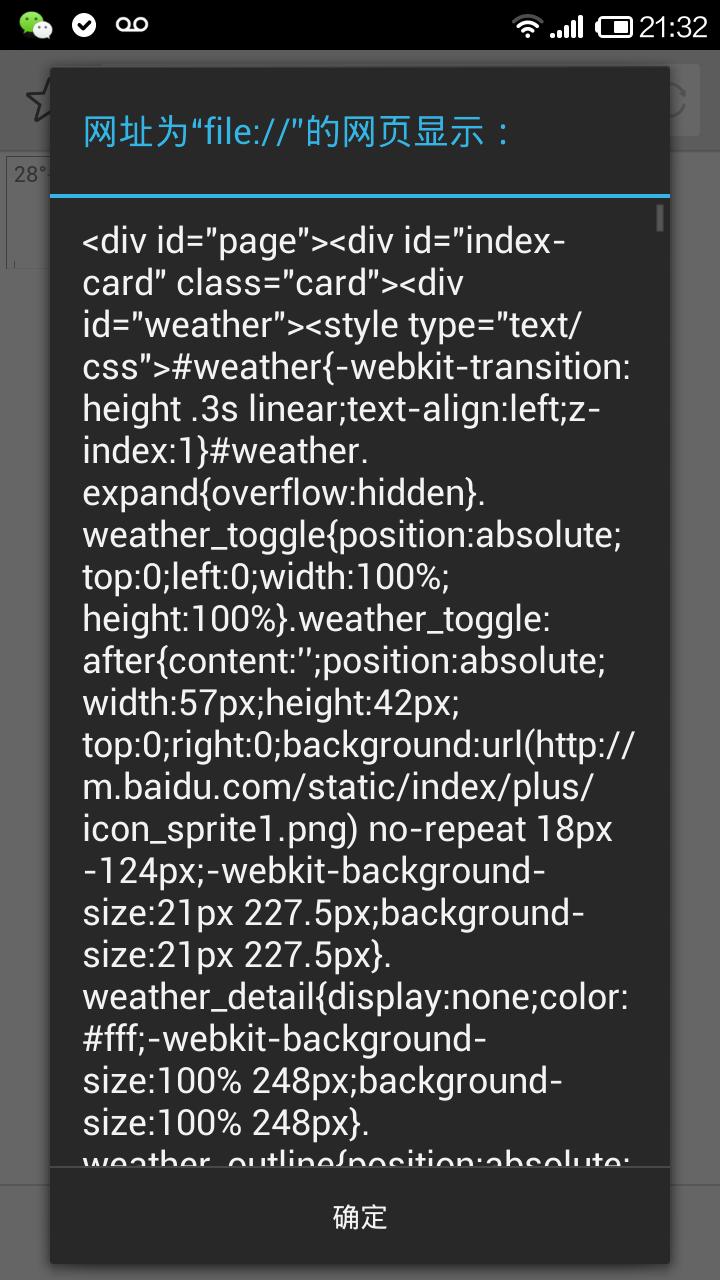

漏洞证明:

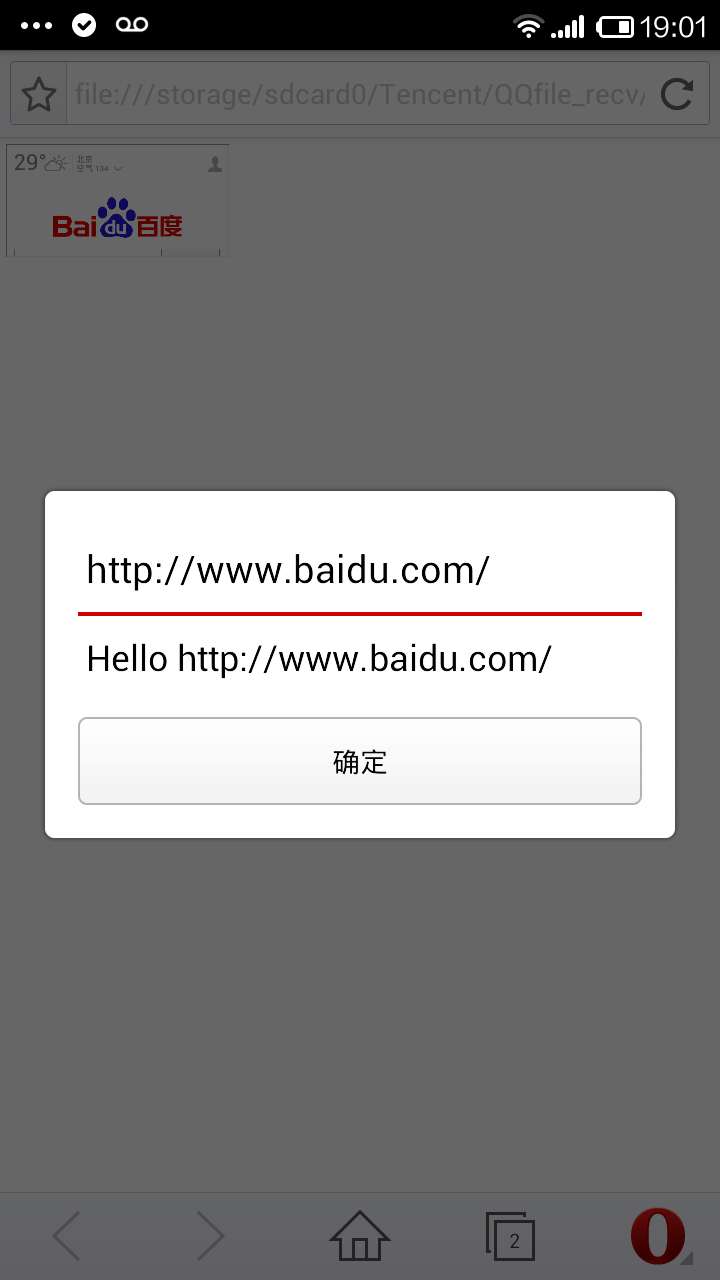

#1.欧朋9系

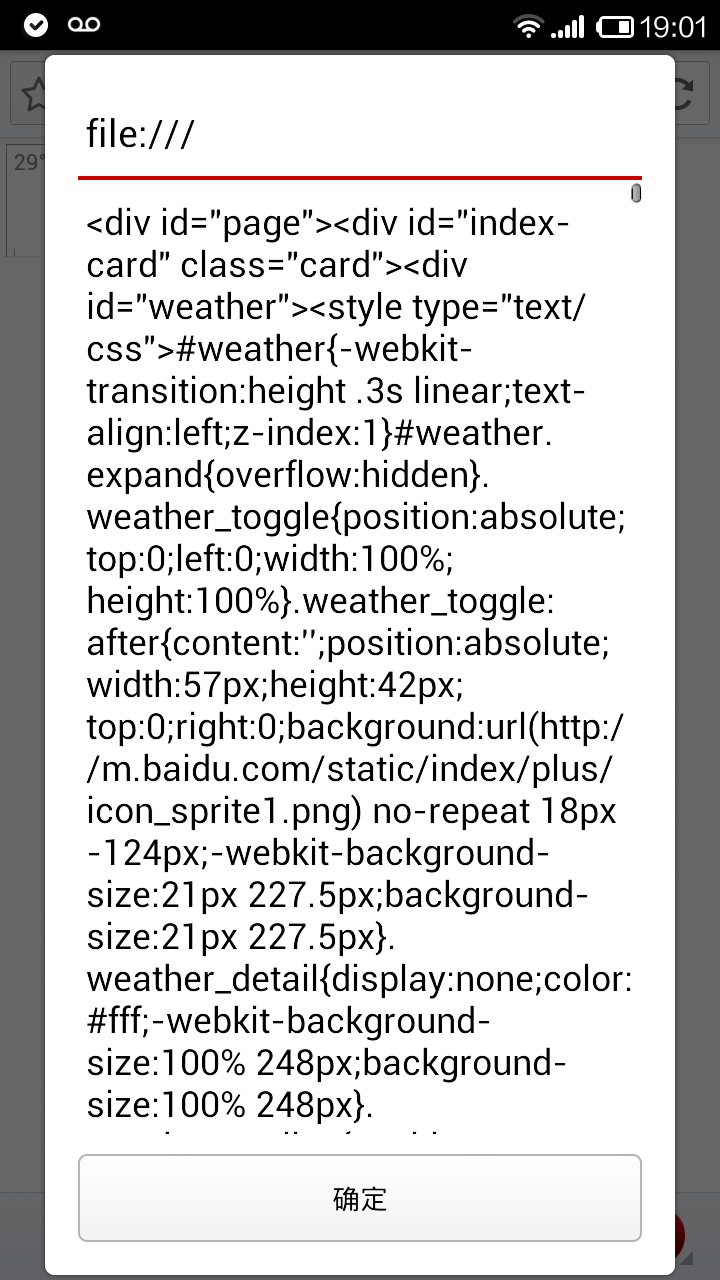

#2.2345浏览器

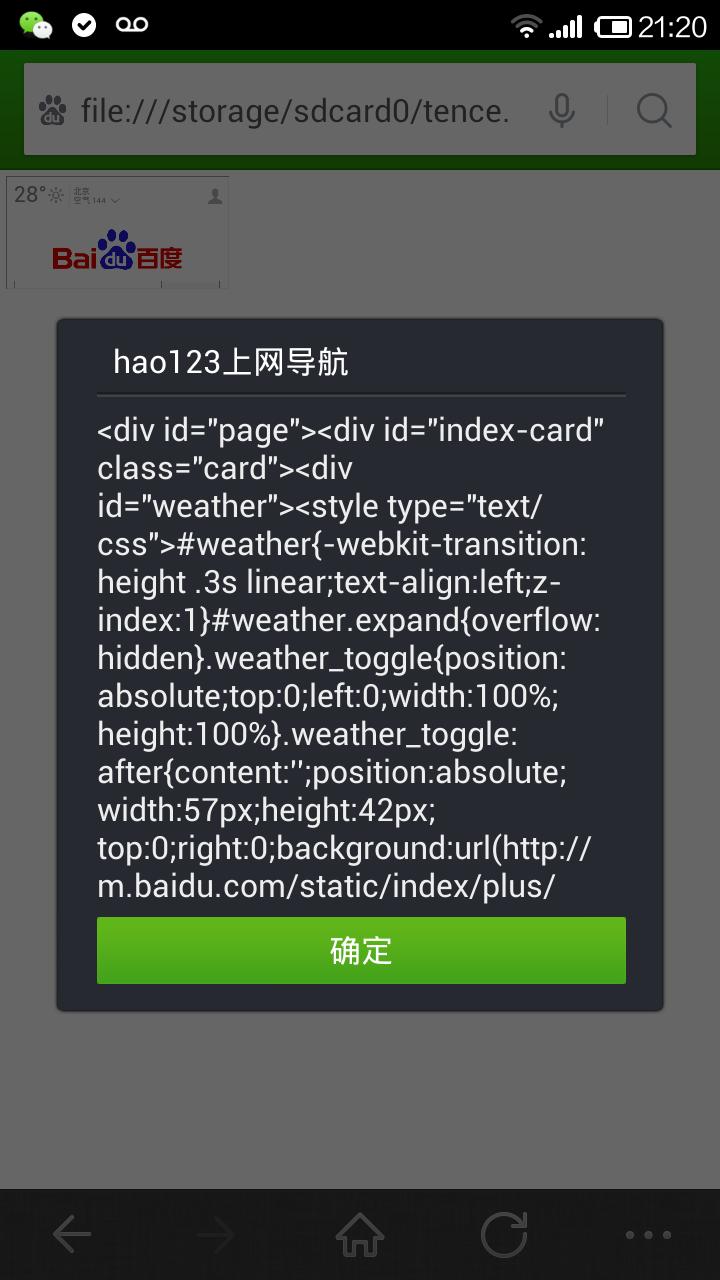

#3.百度hao123上网导航

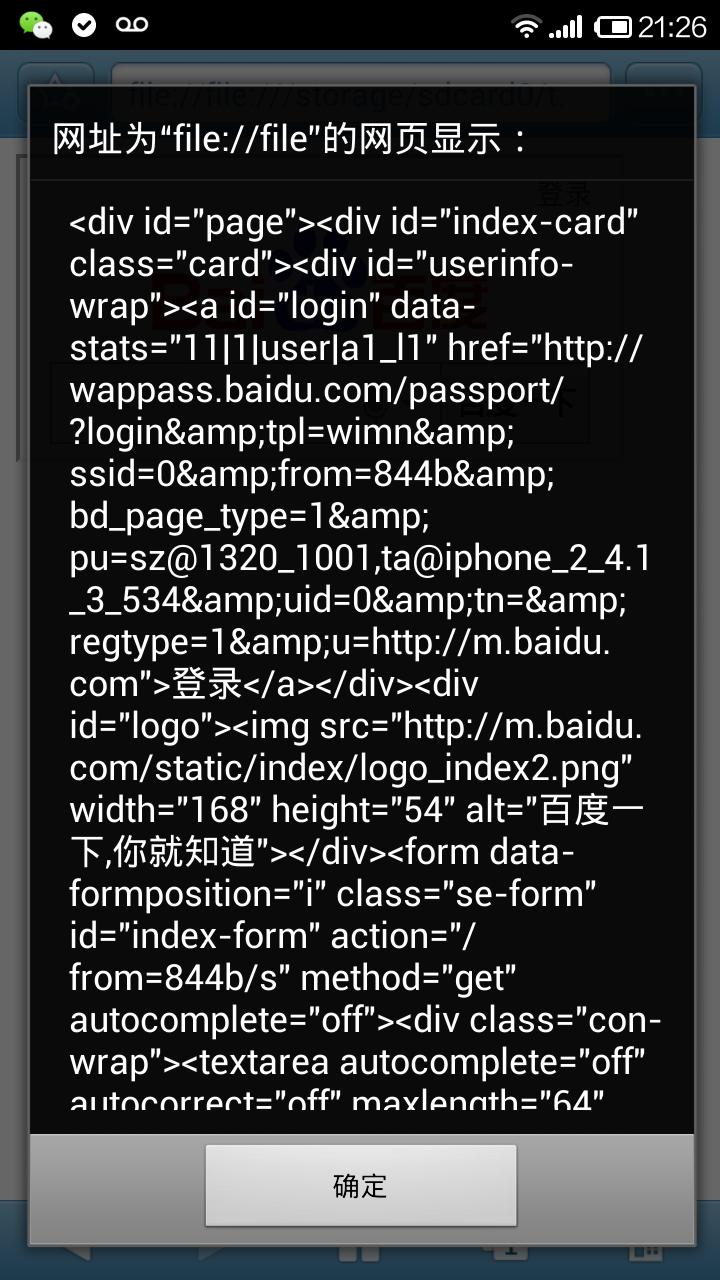

#4.猎豹浏览器

#5.冲浪浏览器

#6.沃门户浏览器

#7.4G浏览器

#8.微米浏览器

----------------------------下面的直截第一个测试图--------------------------------------

#9.火猴浏览器

#10.冒泡浏览器

#11.天天浏览器

#12.绿茶浏览器

#13.火速浏览器

#14.DS浏览器

#15.米侠浏览器

#16.九天浏览器

#17.云狐浏览器

#18.超速G4浏览器

#19.云舟迷你浏览器

#20.天火浏览器

#21.哈雷浏览器

修复方案:

对documentURI执行脚本进行限制

对builtins对象执行脚本进行限制

收集+整理了好久,加个精可好~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-11-06 17:32

厂商回复:

最新状态:

暂无