漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-071538

漏洞标题:Gozap旗下某社交平台接口控制不严泄露会员详细信息(都是妹子)

相关厂商:qingchifan.com

漏洞作者: s3xy

提交时间:2014-10-11 17:32

修复时间:2014-10-16 17:34

公开时间:2014-10-16 17:34

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-11: 细节已通知厂商并且等待厂商处理中

2014-10-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

妹子的手机号、所在的经纬度、跟谁约过会等等信息一览无余。

妹子,我来了~~

详细说明:

出现问题的是http://www.qingchifan.com/ 请吃饭的APP客户端。

我们注册个号看一下

居然是妹子买单,好感动。点开妹子资料看看

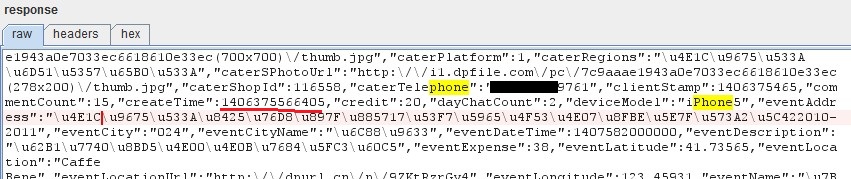

发现正常是无法看到更多信息的。我们抓包试试

上面的7138** 便是妹子的用户ID

我们看下返回的数据

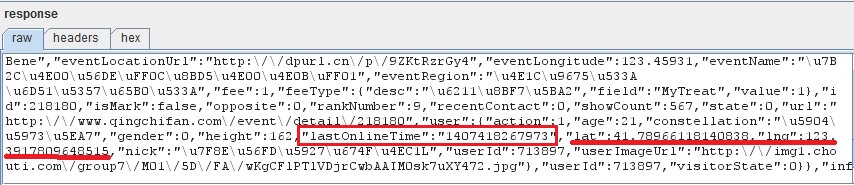

由此便得到了妹子的所有信息,包括注册时间,手机号,最后登录时间,最后登录地点经纬度。

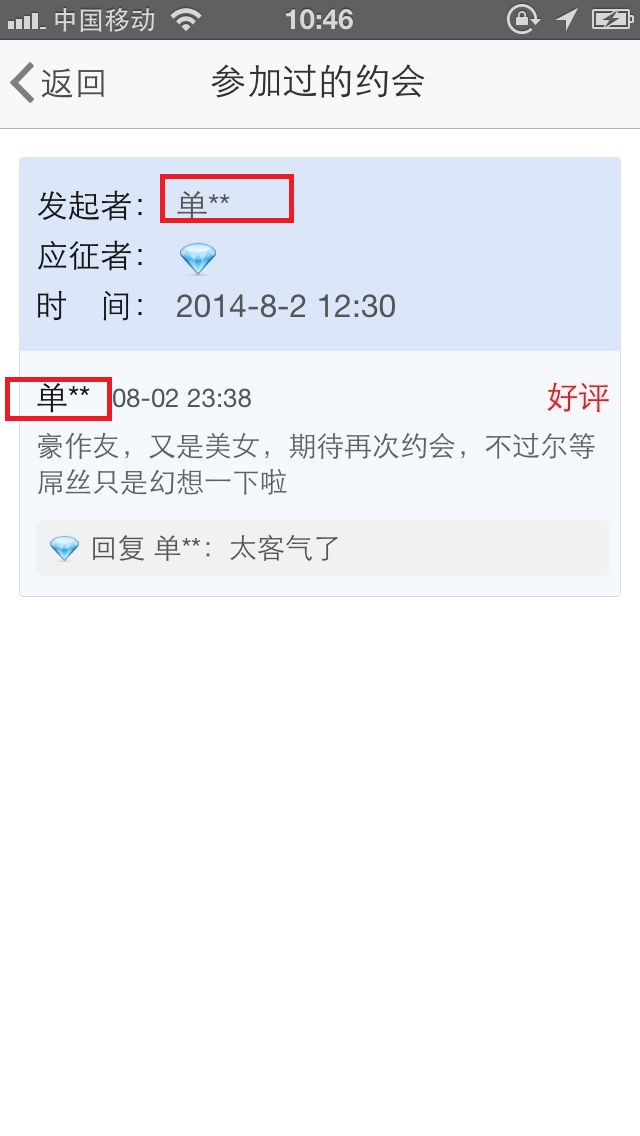

下面,我们再看看如何查看妹子和谁约过会。

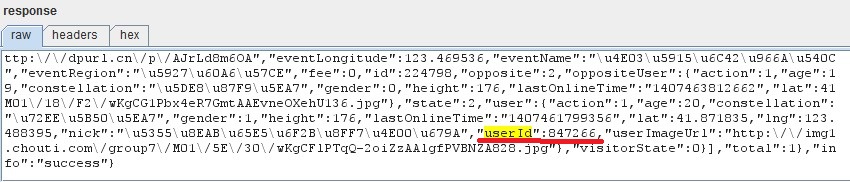

抓包后,发现返回了该用户的ID

查看他的信息

【友情小提示】看到女神被人约过,你可以利用此方法找到对方手机号以及经纬度,过去暴打他一顿。。

漏洞证明:

修复方案:

不要把所有信息都返回到客户端。

增强接口控制。

版权声明:转载请注明来源 s3xy@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-10-16 17:34

厂商回复:

最新状态:

2014-12-08:正在修复bug