漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-069791

漏洞标题:山西省某三甲医院access+oracle双数据库3处注射可脱裤

相关厂商:山西省某医院

漏洞作者: Ev1l

提交时间:2014-07-26 20:00

修复时间:2014-09-09 20:02

公开时间:2014-09-09 20:02

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-26: 细节已通知厂商并且等待厂商处理中

2014-07-31: 厂商已经确认,细节仅向厂商公开

2014-08-10: 细节向核心白帽子及相关领域专家公开

2014-08-20: 细节向普通白帽子公开

2014-08-30: 细节向实习白帽子公开

2014-09-09: 细节向公众公开

简要描述:

现在shell卖的好火……我这边刚挖出洞不到10分钟各大交易群就炒起来了医院的一些资料还是值得运维人员注意的……【听说下期是暴漫,想看的小伙伴mark】

详细说明:

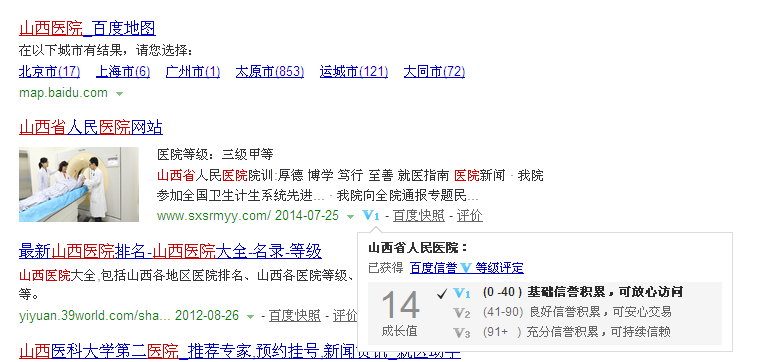

首先百度了一下山西 医院

找到了第一条~哇带V,吓坏了,赶紧检测下~

#01

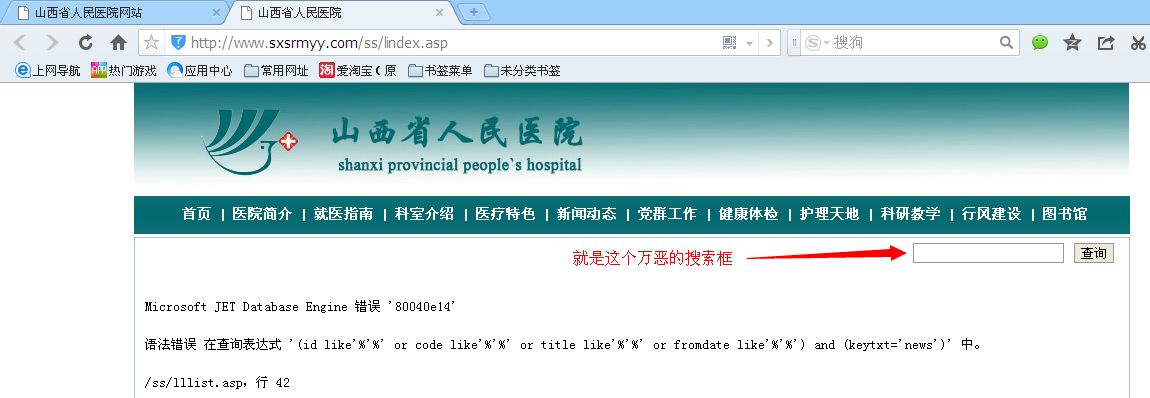

打开之后发现是asp的……那就老规矩注入点了,发现get没啥好注入的,发现首页有搜索栏,于是加了个单引号轻松报错~

好了,抓包,跑一下结果

代码:

结果:

又一次的惊呆小伙伴,v的站asp+access

[4 tables]

+----------+

| ad |

| ask |

| content |

| usertype |

+----------+

#02

转了转网站又点了几下,发现了另一个注入的地方,

代码:

这个是get的直接注入……运维可以开除了!

可惜的是经过证明这个和上一个点是同一个数据库

结果:

你以为这就完了吗?不,更精彩的在后面!

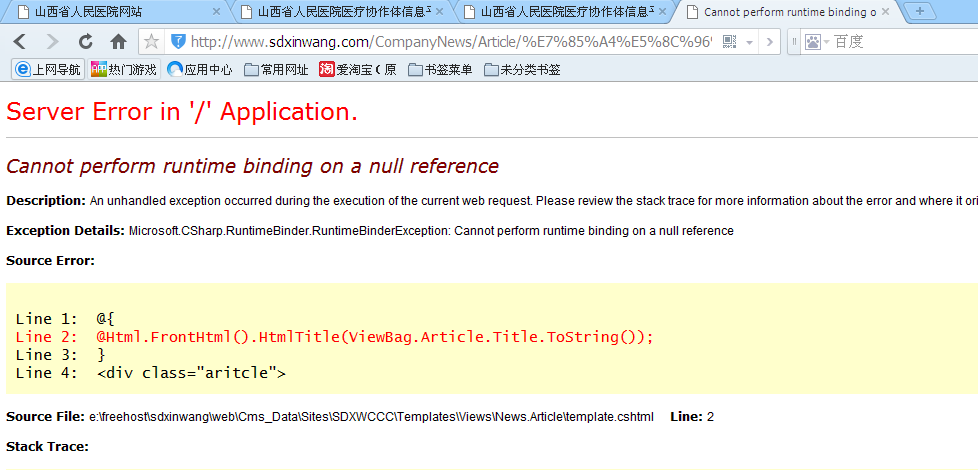

#03

不甘心啊,一个这么大的站怎么可能只有一个access?于是乎发现了另一套系统

瞬间来了兴趣,老规矩试一下搜索框,依然报错……

运维拖出去打PP吧……

抓包之后继续神器

代码:

转眼间就出来了结果,看来服务器不错……

结果:

然后剩下的就自行挖掘吧……提醒一下在页面的下面有管理入口

发现了山西山大新网科技,吓了一跳,结果发现和新网不是同一个单位……

粗略的翻了下网站,竟然也有注射漏洞……

好了,也就差不多4处漏洞了

漏洞证明:

见上文图片吧

修复方案:

1:开除运维,需要的话可以考虑我(我不是认真的……)

2:参数过滤

3:鉴于注射点过多,所以最好请专业人员进行专业检测

4:数据库加密,信息暴漏的太多了

版权声明:转载请注明来源 Ev1l@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-07-31 10:34

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给山西分中心处置。

最新状态:

暂无