漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某用户量特别大的数字校园系统一处奇葩漏洞直接爆管理员密码

漏洞作者: 魇

提交时间:2014-07-22 15:28

修复时间:2014-10-20 15:30

公开时间:2014-10-20 15:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-07-22: 细节已通知厂商并且等待厂商处理中

2014-07-27: 厂商已经确认,细节仅向厂商公开

2014-07-30: 细节向第三方安全合作伙伴开放

2014-09-20: 细节向核心白帽子及相关领域专家公开

2014-09-30: 细节向普通白帽子公开

2014-10-10: 细节向实习白帽子公开

2014-10-20: 细节向公众公开

简要描述:

面对开发的机智..

此刻我流下了感动的泪水..

用户量特别庞大,如果还小厂商..

详细说明:

提供四个 goole and 百度关键词,这里需要说明的是,我也不清楚到底算是哪个公司开发的,因为系统都一样,百度了一下都有相关信息,

这里就需要cncert帮忙判断核实一下了,也可能三家都是同一家公司。

直接上案例吧(中小学,幼儿园都有)

默认登录页面为*/admin

漏洞证明:

从我提供的案例中可以看出,出现问题的是找回密码的页面。

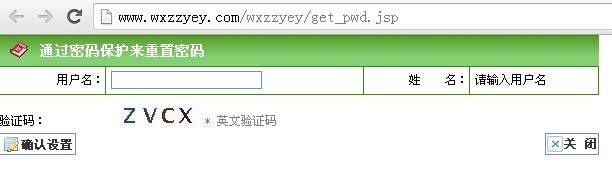

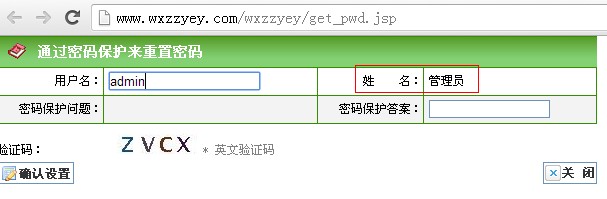

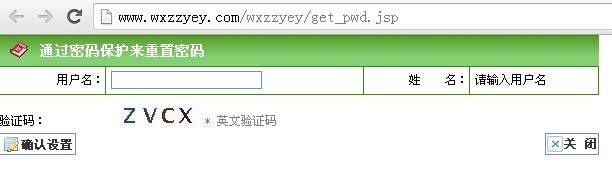

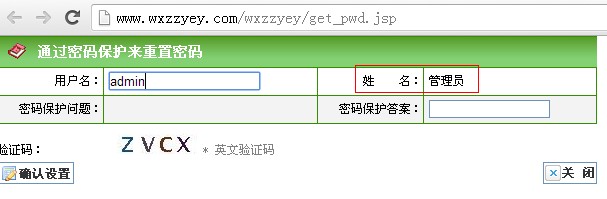

如:http://www.wxzzyey.com/wxzzyey/get_pwd.jsp 无锡市震泽实验幼儿园

我们输入要找回的用户名后,会自动发起一次请求,然后回显姓名,但是奇葩的是..看一下这个请求..

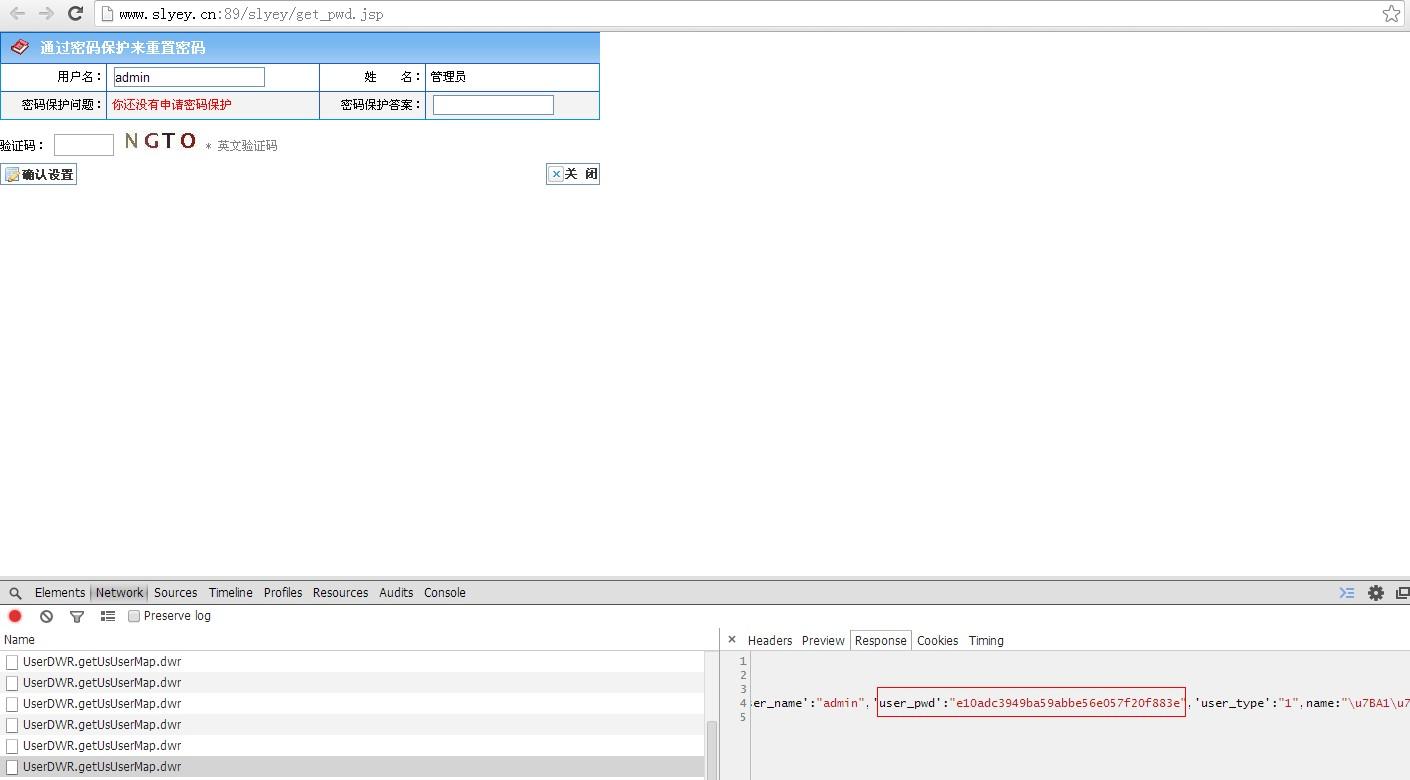

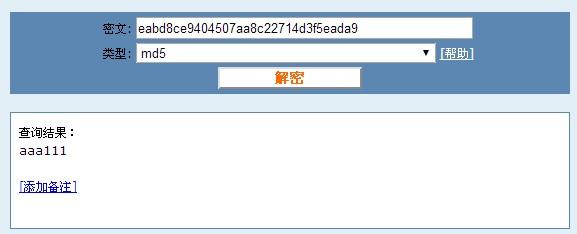

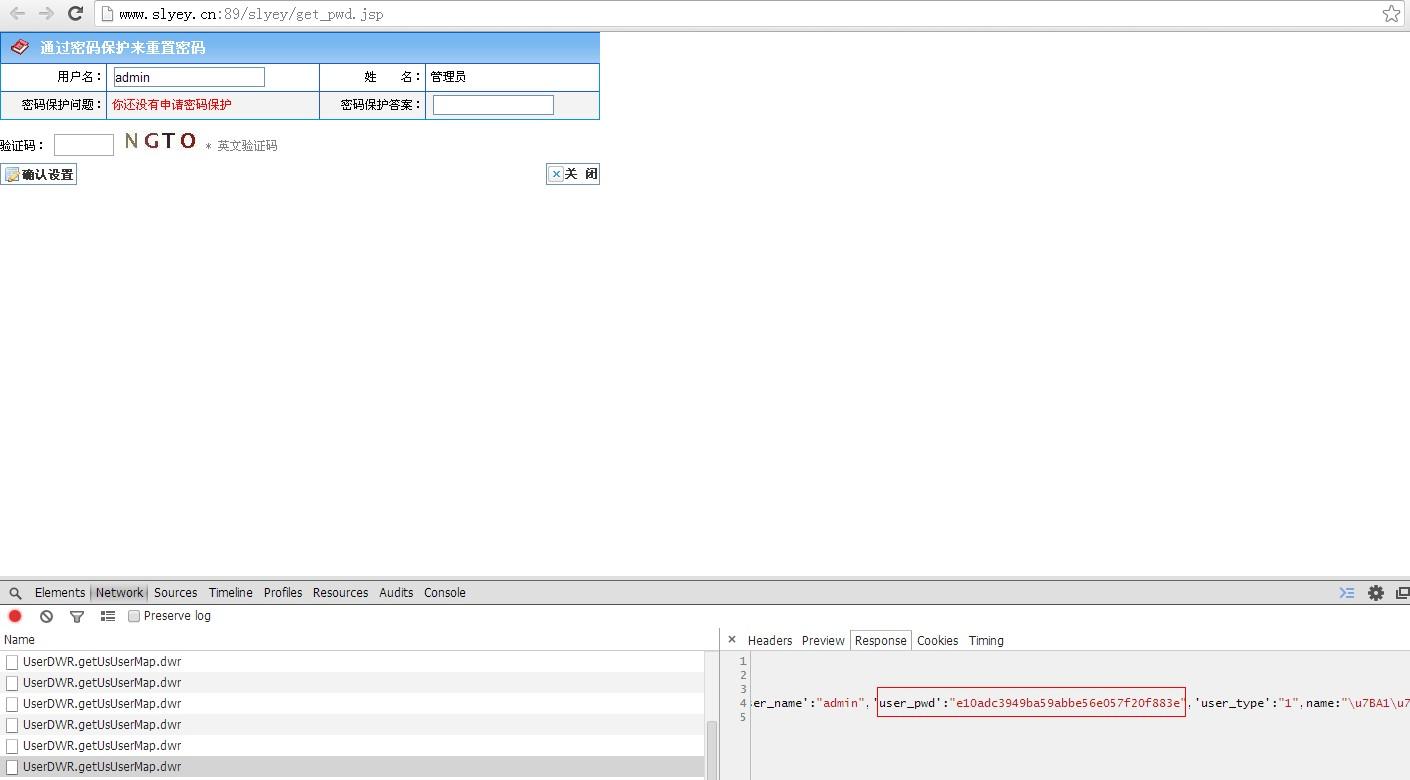

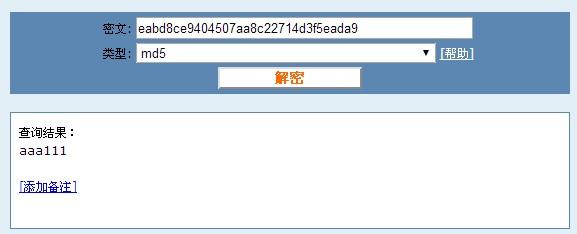

密码加密后的MD5直接输入了,解密一下测试。

然后在http://www.wxzzyey.com/admin 输入管理员密码登录的时候,发现管理员在登录状态,那这个就不登录不打草惊蛇了

再示例2个:

http://www.slyey.cn:89/slyey/get_pwd.jsp 无锡市胜利幼儿园

输入密码登录后有时候会提示您访问的页面不存在

不过没关系,转到主页访问就可以看到已经以管理员身份登录了

http://www.thgz.net/webschool/get_pwd.jsp 江苏省太湖高级中学

转到主页访问

修复方案:

以上详细说明的案例都存在该漏洞,通杀,虽然有些是付费密文,不过MD5基本都能在CMD5查询出

还有这就是之前说的..分不清是哪个厂商,百度了一下,连这三个官网都存在该漏洞

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-07-27 09:58

厂商回复:

最新状态:

2014-07-28:补充一下处置情况,目前只能先行确认,还不能直接确认软件生产厂商。