漏洞概要

关注数(24)

关注此漏洞

漏洞标题:BEESCMS csrf+getshell

提交时间:2014-07-06 12:41

修复时间:2014-10-01 12:42

公开时间:2014-10-01 12:42

漏洞类型:CSRF

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2014-07-06: 细节已通知厂商并且等待厂商处理中

2014-07-11: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-09-04: 细节向核心白帽子及相关领域专家公开

2014-09-14: 细节向普通白帽子公开

2014-09-24: 细节向实习白帽子公开

2014-10-01: 细节向公众公开

简要描述:

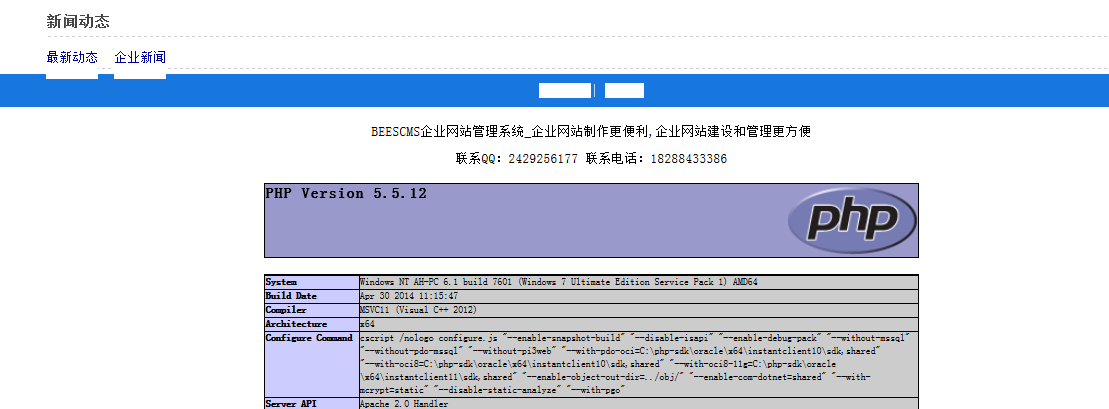

BEESCMS 此间站应用没有对referer字段进行过滤,可导致csrf,并且获取shell

详细说明:

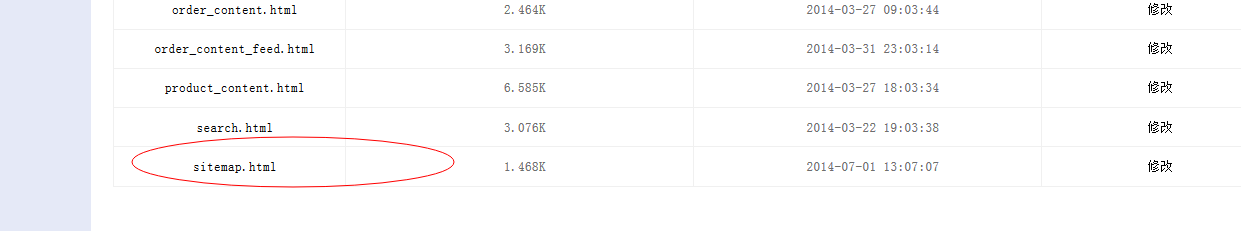

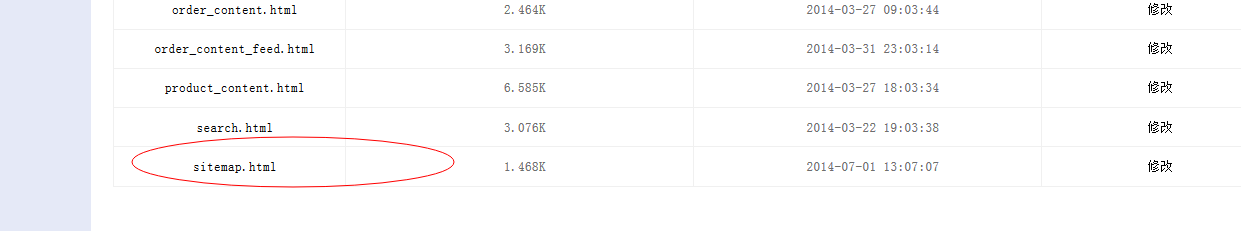

模板生成

--模板页面管理

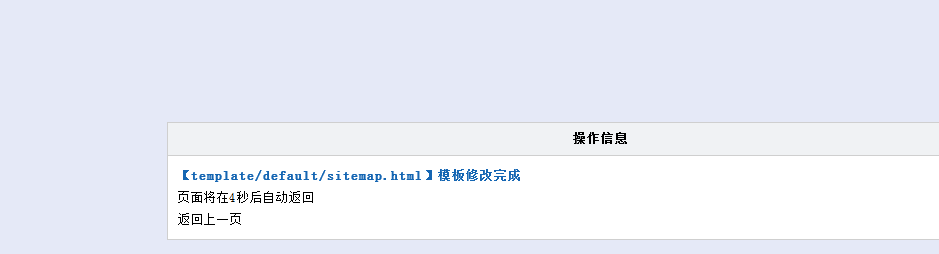

点击修改,如图所示:

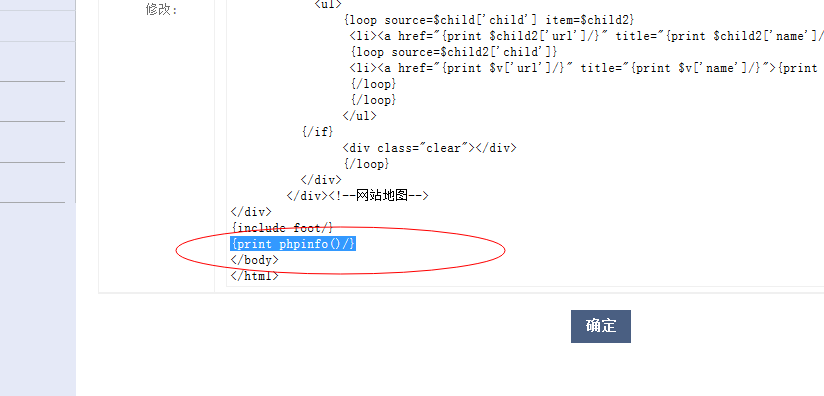

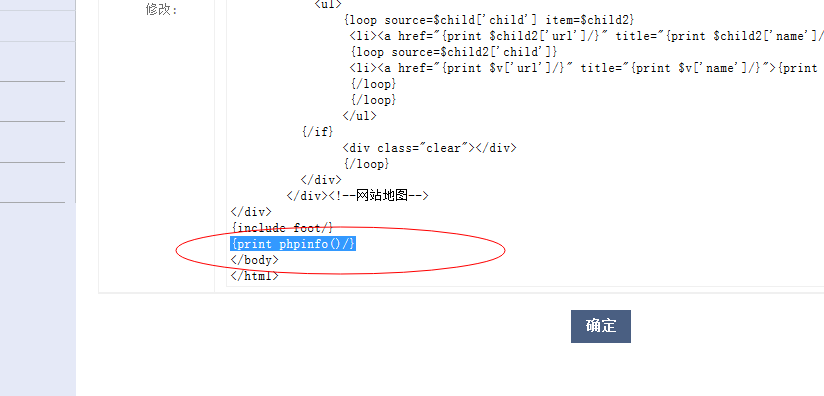

然后我们在另一台服务器上面构造好表单 表单内容如下:

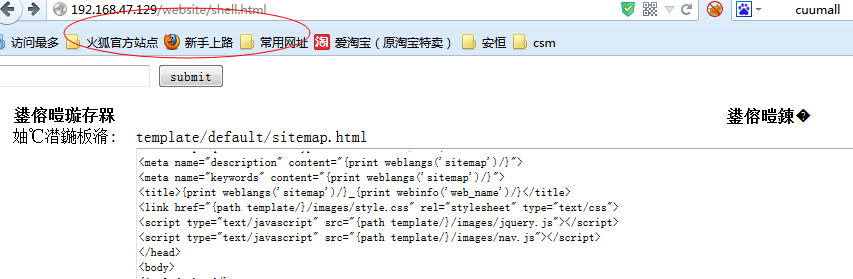

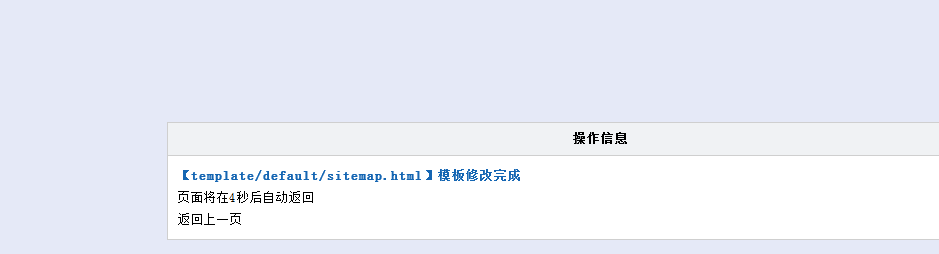

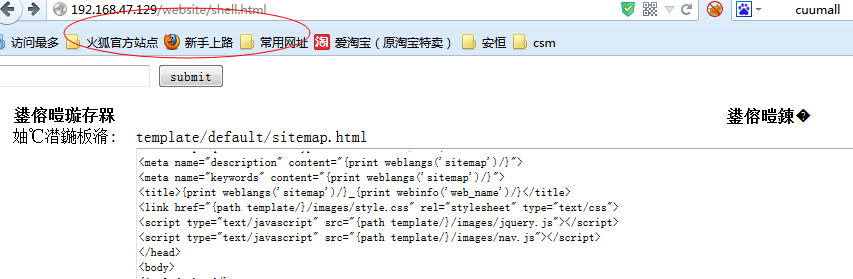

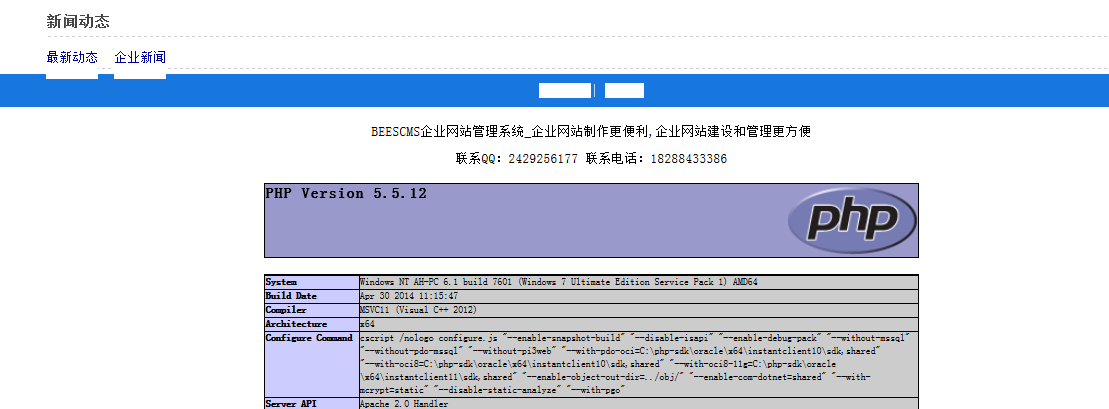

成功提交了,我们然后去主页看看,站点地图哪里是否已经写入shell:

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-10-01 12:42

厂商回复:

最新状态:

暂无