漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065887

漏洞标题:汽车之家信息泄露所带来的多处高危安全风险

相关厂商:汽车之家

漏洞作者: sdj

提交时间:2014-06-22 23:53

修复时间:2014-07-16 15:29

公开时间:2014-07-16 15:29

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-22: 细节已通知厂商并且等待厂商处理中

2014-06-23: 厂商已经确认,细节仅向厂商公开

2014-07-03: 细节向核心白帽子及相关领域专家公开

2014-07-13: 细节向普通白帽子公开

2014-07-16: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

信息泄露带来的风险。

详细说明:

1:某社工库搜索@autohome.com.cn,用获取到的账号和密码尝试登陆邮件平台http://mail.autohome.com.cn/,

2:发现有一个可以登陆的账号。

登陆之后,查看通讯录,发现大量内部邮箱,将内部邮箱导出,然后用burpsuite尝试对邮件系统的弱口令爆破,成功获取到差不多20个可以登陆的内部邮箱。

3:分析内部邮箱的邮件,搜索类似"pass","密码","用户名",等关键字,发现有一封系统密码重置的的邮件,得到密码找回平台地址http://safe.corpautohome.com/FindPwd.aspx,然后谷歌搜索顶级域名corpautohome.com,发现VPN平台https://ssl.vpn.corpautohome.com。

4:在密码找回平台尝试密码找回,进入邮箱查看找回邮件,重置密码,登陆VPN平台成功。

5:在VPN平台欢迎页看到有汽车之家导航系统,等会之后发现一个公司FTP,地址为http://10.168.0.140/

nmap对该10.168.0.140.0/24进行8080端口扫描,10.168.0.82:8080存在apache tomcat弱口令,账号为admin,密码空,进入tomcat后台,上传war包,得到webshell,system权限。服务器有多个管理员,可抓取管理员哈希破解,然后对该子网进行ipc$扫描。不过该内网非办公网络内网,不往下进行了,渗透到此结束。

webshell未清理,未做任何破坏,未窥探下载任何数据。

漏洞证明:

1:某社工库搜索@autohome.com.cn,用获取到的账号和密码尝试登陆邮件平台http://mail.autohome.com.cn/,

2:发现有一个可以登陆的账号。

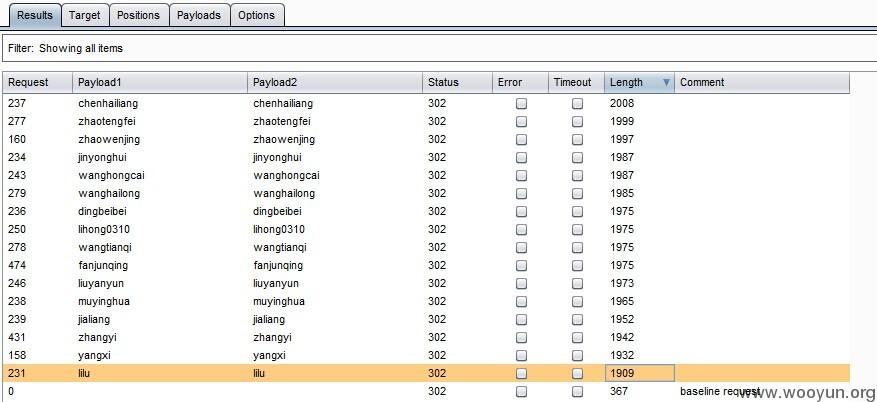

登陆之后,查看通讯录,发现大量内部邮箱,将内部邮箱导出,然后用burpsuite尝试对邮件系统的弱口令爆破,成功获取到差不多20个可以登陆的内部邮箱。

3:分析内部邮箱的邮件,搜索类似"pass","密码","用户名",等关键字,发现有一封系统密码重置的的邮件,得到密码找回平台地址http://safe.corpautohome.com/FindPwd.aspx,然后谷歌搜索顶级域名corpautohome.com,发现VPN平台https://ssl.vpn.corpautohome.com。

4:在密码找回平台尝试密码找回,进入邮箱查看找回邮件,重置密码,登陆VPN平台成功。

5:在VPN平台欢迎页看到有汽车之家导航系统,等会之后发现一个公司FTP,地址为http://10.168.0.140/

nmap对该10.168.0.140.0/24进行8080端口扫描,10.168.0.82:8080存在apache tomcat弱口令,账号为admin,密码空,进入tomcat后台,上传war包,得到webshell,system权限。服务器有多个管理员,可抓取管理员哈希破解,然后对该子网进行ipc$扫描。不过该内网非办公网络内网,不往下进行了,渗透到此结束。

webshell未清理,未做任何破坏,未窥探下载任何数据。

修复方案:

1:员工邮箱密码修改。

2:web应用弱口令修改。

版权声明:转载请注明来源 sdj@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-06-23 07:42

厂商回复:

正在处理,感谢对汽车之家的支持。

最新状态:

2014-07-16:已经修复,感谢对汽车之家的支持。