目前java没进行测试,这个猜测未经验证:可能javaweb可以把shell的代码写进jar包中,进行调用执行,不太熟悉java...应该这个是同.net引用dll代码.

发现只要把shell代码分离出页面,安全软件不能立即发现,只能规则性禁用调用系统本身的API,如果系统API有权限执行,将可以任意命令执行

正常如果能传shell上去的话比如站里面装了狗,是会被狗查出来拦截的

自己写的shell可以执行

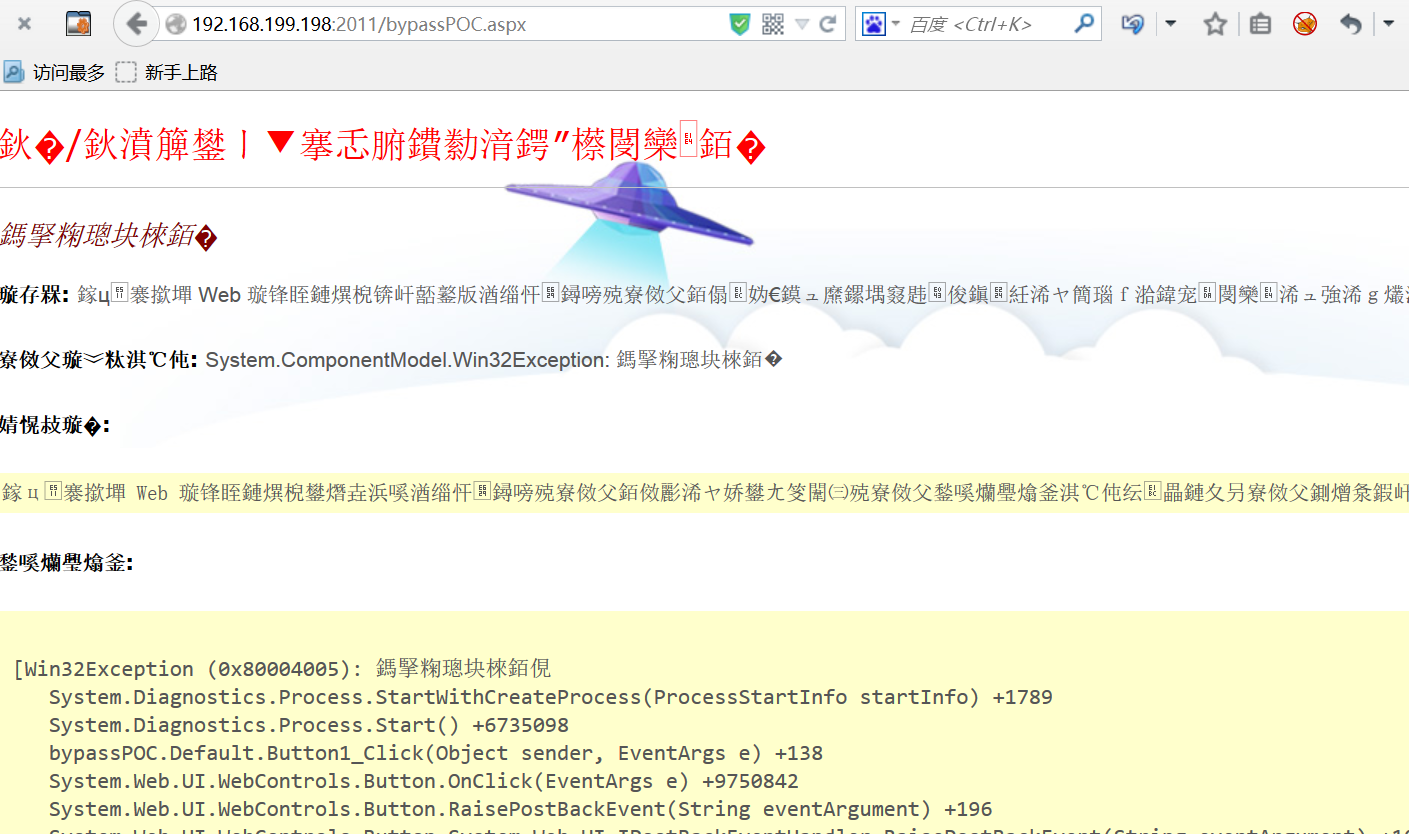

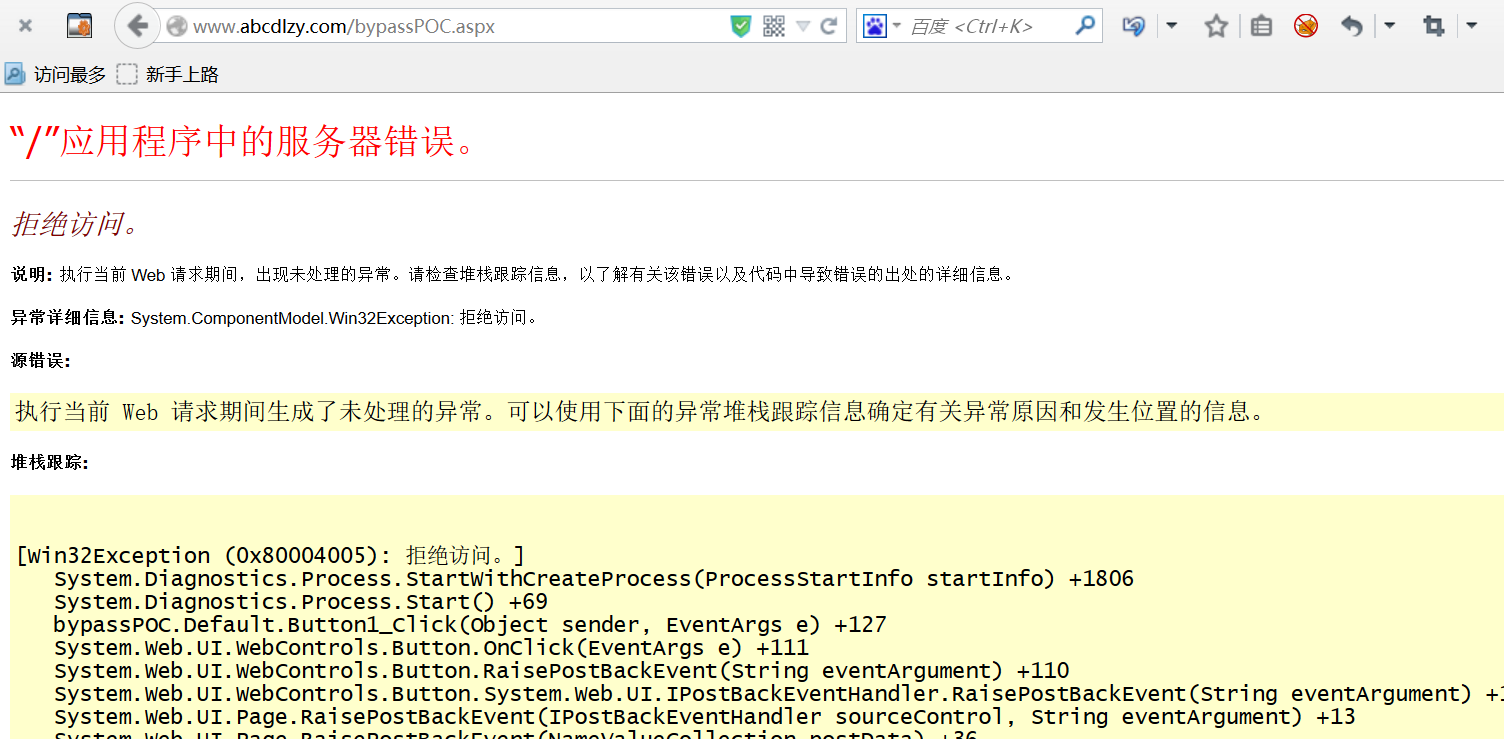

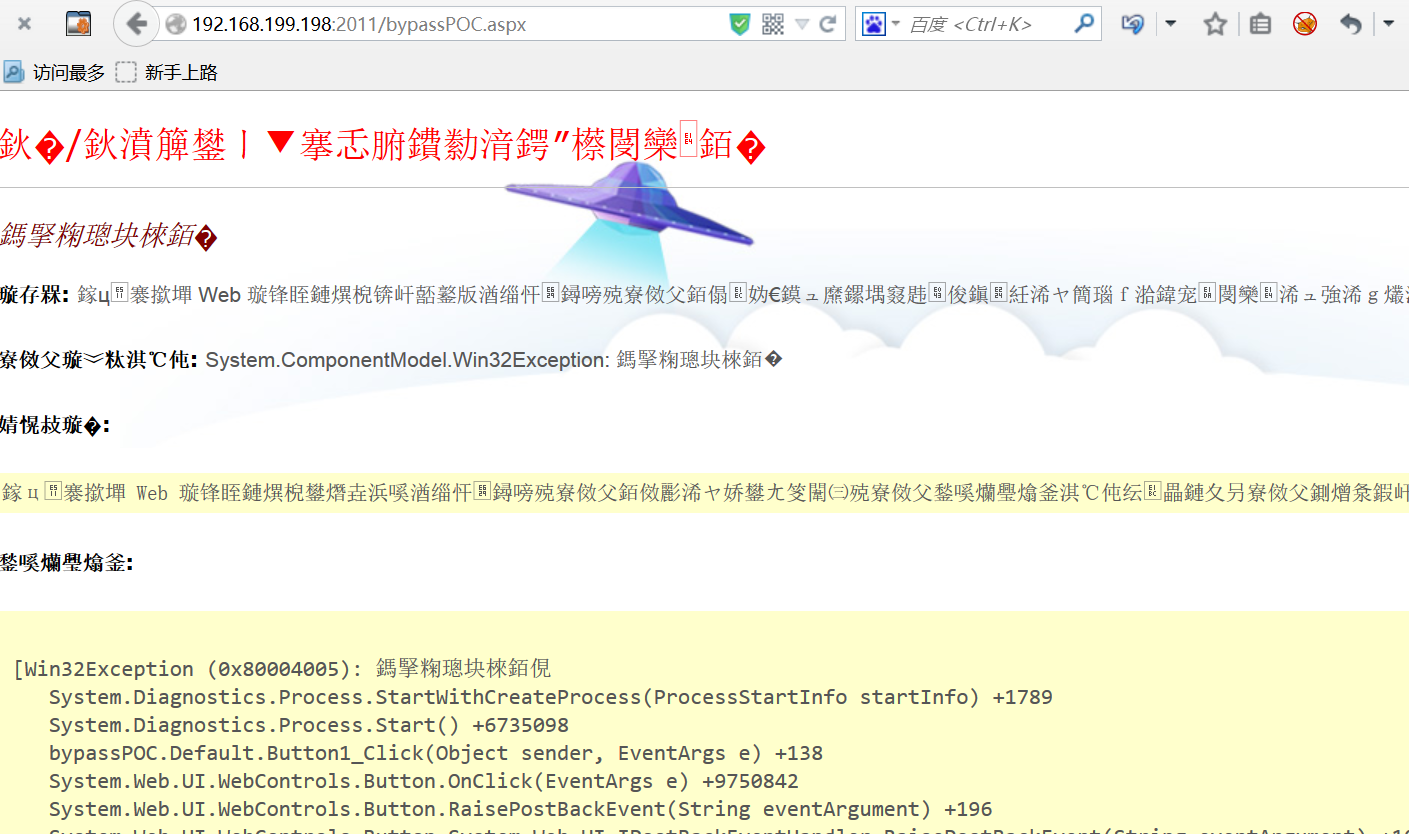

命令执行被狗拦了,这个我没办法绕过

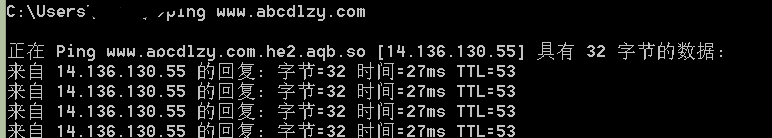

去测试下云防御

然后手头上我只有一个自己用来搞实验的玉米,没有VPS什么的,于是去某网申请了个测试的

绑定安全宝,加速乐想试,但是我发现我这玉米加速乐不给我绑

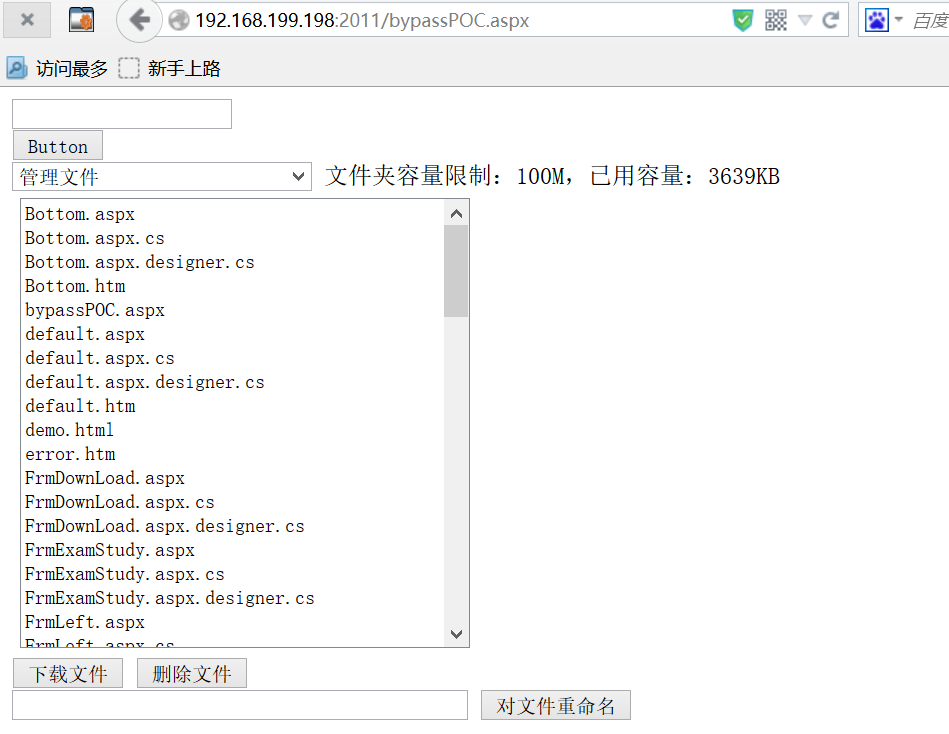

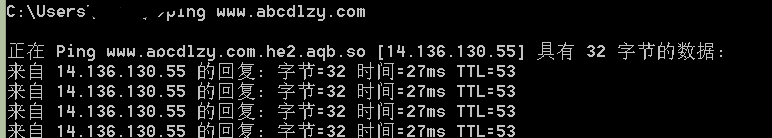

测试下生效没

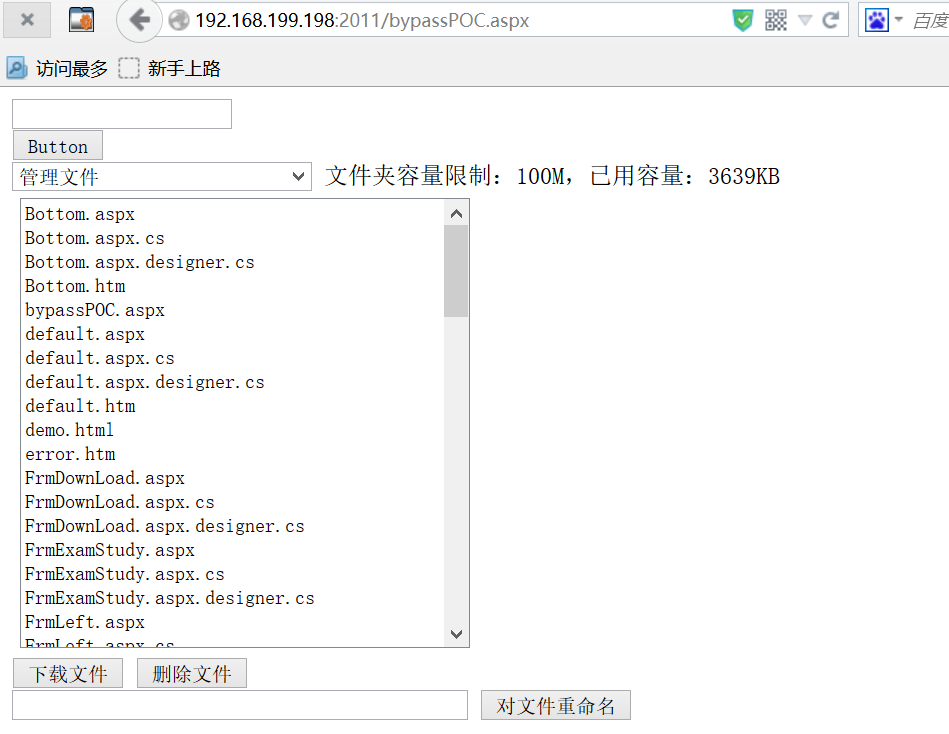

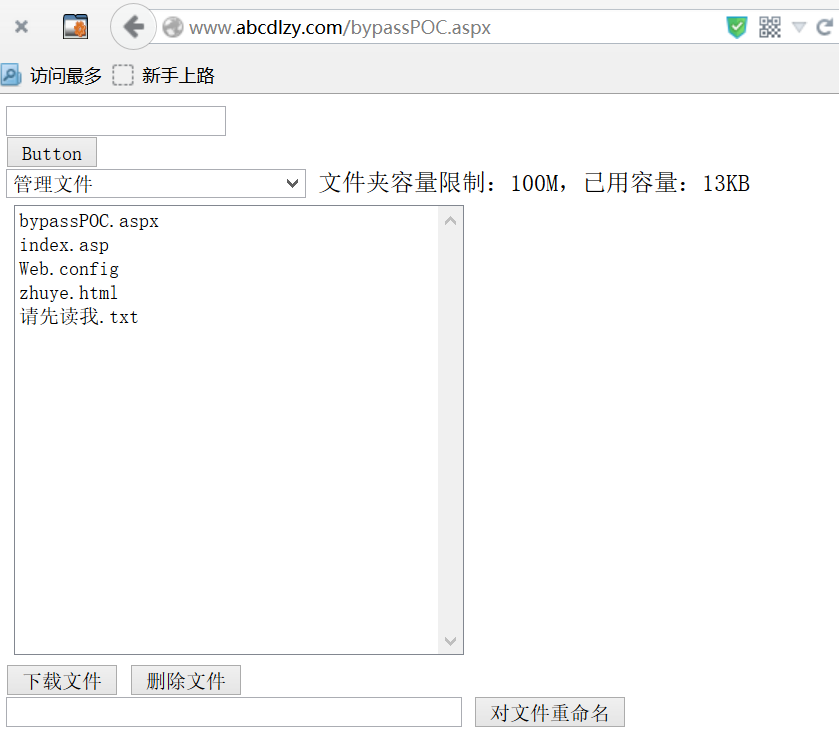

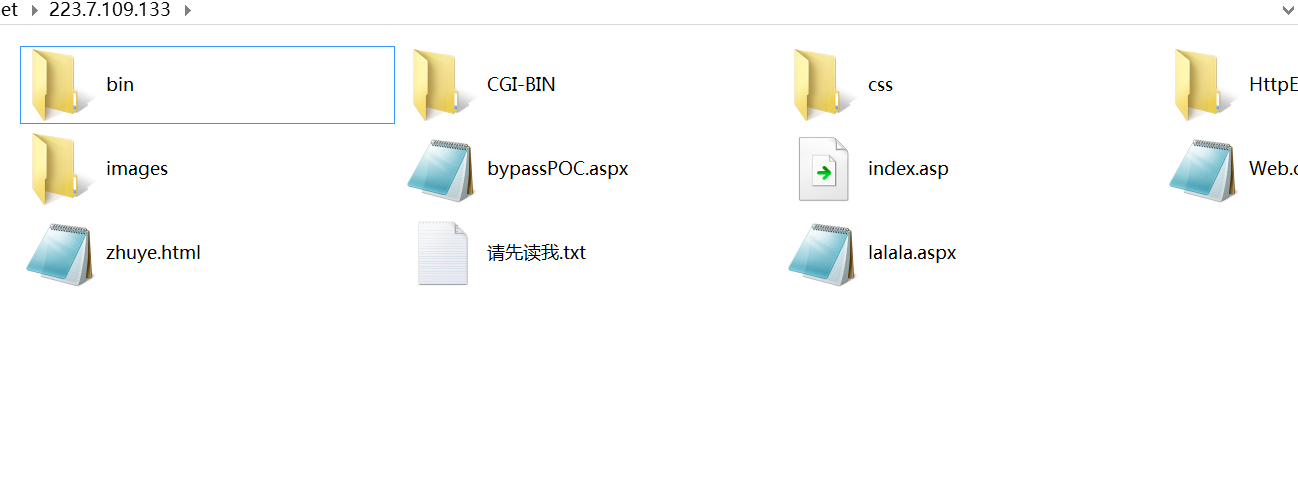

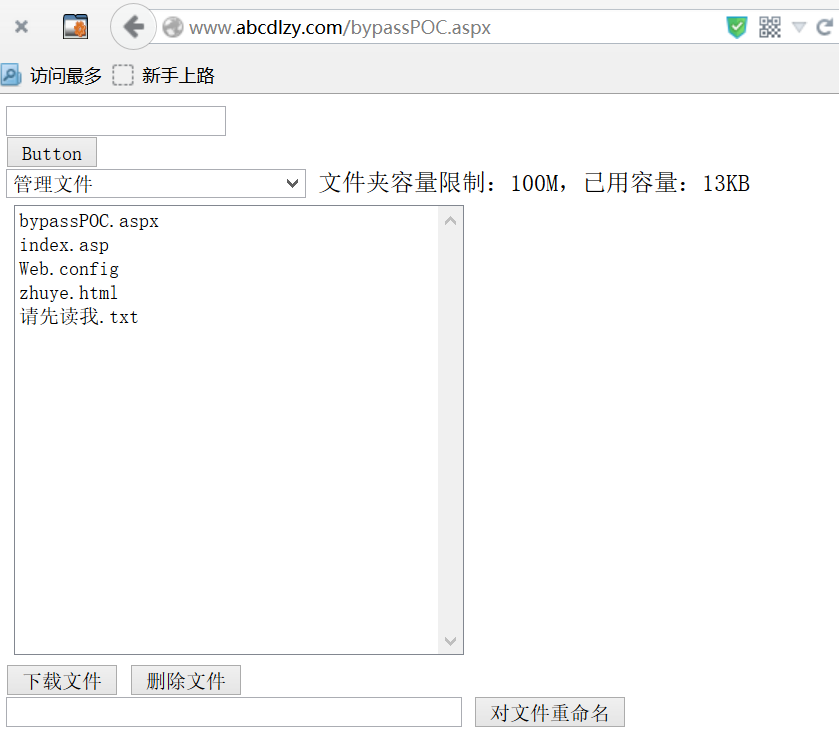

把自己写的和aspxspy马传上去,最后发现aspxspy被干掉了...

还能用,不错

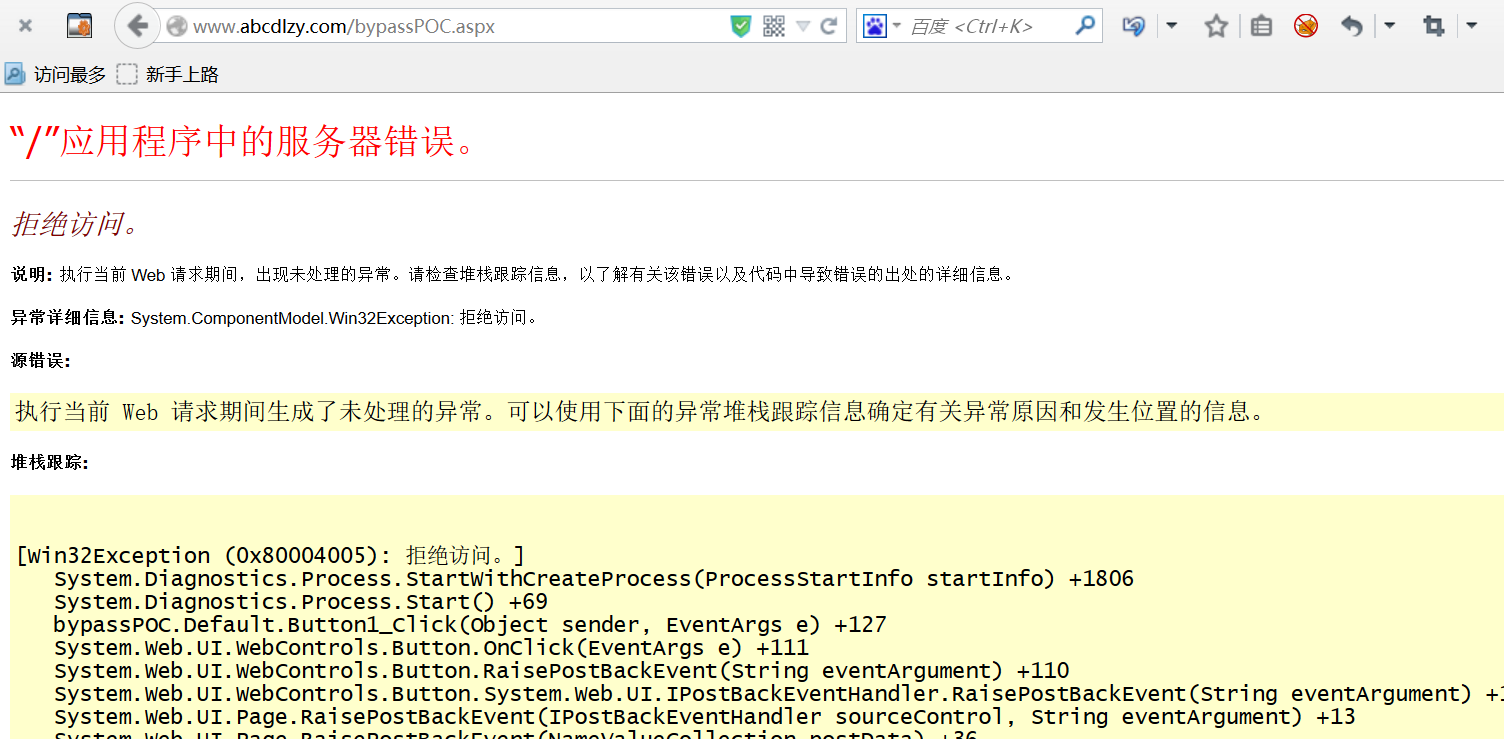

可惜被服务器上面安全软件拒绝执行了,但是云防没反应,要不谁借个虚拟主机给试下?

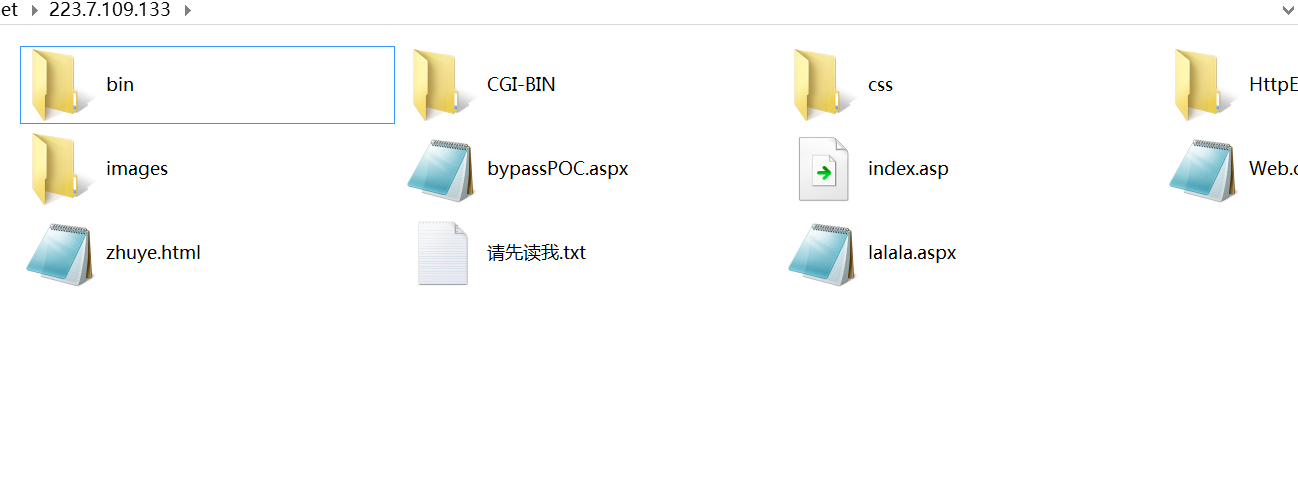

贴下源码,那个文件管理懒得写,是在csdn上面随便down了个的.

bypassPOC.aspx

bypassPOC.aspx.cs