漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064227

漏洞标题:九阳分站小礼包

相关厂商:joyoung.com

漏洞作者: 爱南瓜

提交时间:2014-06-10 18:32

修复时间:2014-07-25 19:22

公开时间:2014-07-25 19:22

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-10: 细节已通知厂商并且等待厂商处理中

2014-06-12: 厂商已经确认,细节仅向厂商公开

2014-06-22: 细节向核心白帽子及相关领域专家公开

2014-07-02: 细节向普通白帽子公开

2014-07-12: 细节向实习白帽子公开

2014-07-25: 细节向公众公开

简要描述:

家里九阳豆浆机坏了。。顺手瞅瞅

详细说明:

虽然是小礼包还是有点干货的

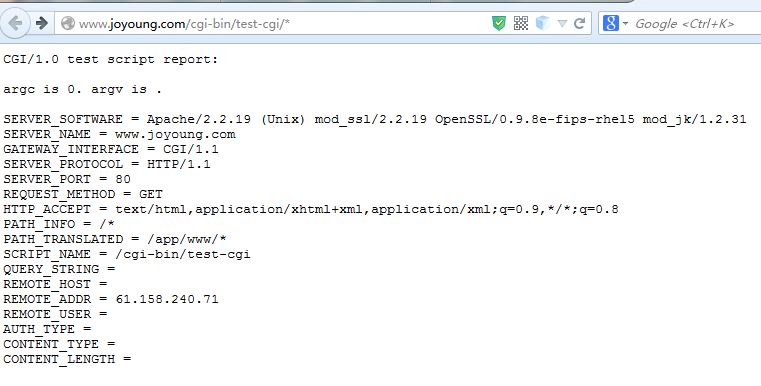

1>http://www.joyoung.com/cgi-bin/test-cgi/* 泄露了点配置信息

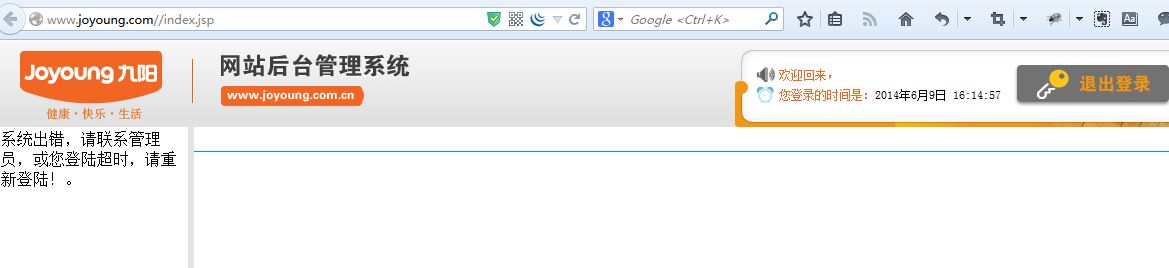

2>http://www.joyoung.com/index.jsp 可以直访问后台,虽然做了cookie验证但是结合后面的漏洞还是很可能进入后台

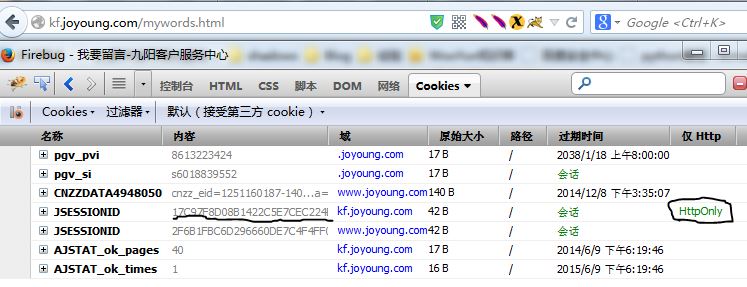

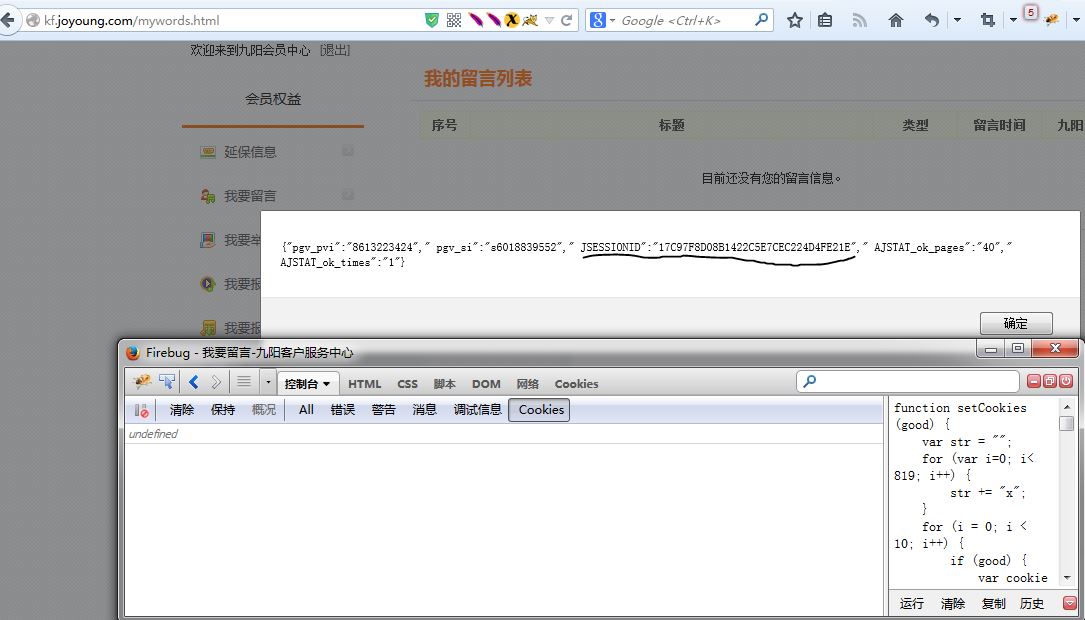

3>http://kf.joyoung.com/发现其Apache版本是2.2.17就想到了CVE-2012-0053然后验证了下确实存在此漏洞能读取http-only保护的cookies

测试代码:

虽然后台设置不对外或者有某些限制

但这个加上2>应该能直接访问后台了,不会xss,没测试

4>既然是apache2.x那slowloris http dos攻击存在不?强迫症0_o试了下发现确实存在slow_http_dos攻击,经测试等待超时时间为 11843 ms点到为止,没有进行ddos.至于测试代码是借鉴前人的http://ha.ckers.org/slowloris/slowloris.pl

漏洞证明:

修复方案:

1.升级apache

2.防御dos可以配置 Iptables,对于连接最多的IP进行block

3.可以申请乌云众测等防范于未然

版权声明:转载请注明来源 爱南瓜@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-06-12 08:52

厂商回复:

感谢_爱南瓜_,发现我们的问题。

最新状态:

暂无