漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063682

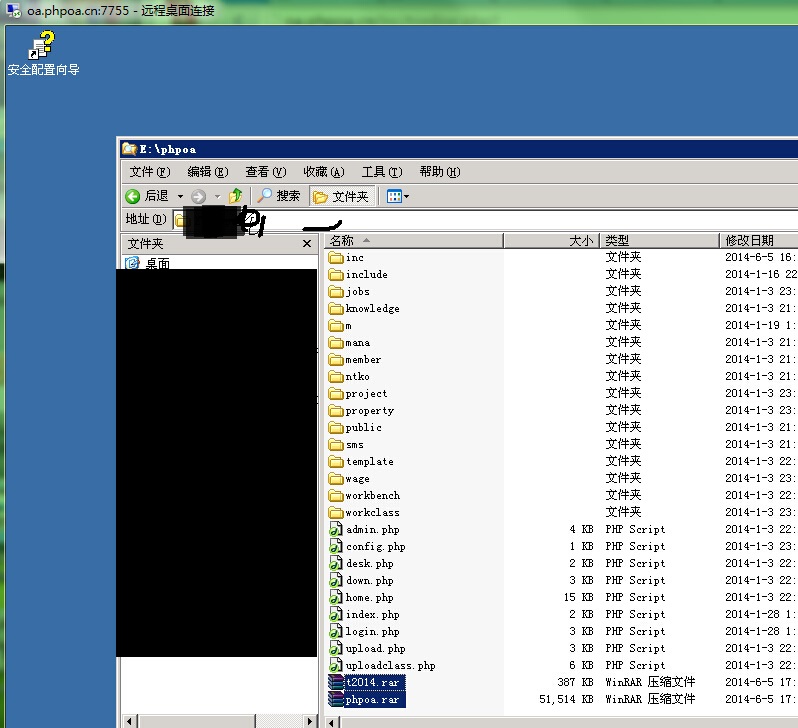

漏洞标题:天生创想OA系统伤痕累累、getshell、远程登录

相关厂商:phpoa.cn

漏洞作者: 路人甲

提交时间:2014-06-09 18:13

修复时间:2014-07-24 18:14

公开时间:2014-07-24 18:14

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-07-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

厂商非常自信、对自身的漏洞一直保持不修复的态度、亡羊补牢为时未晚!

详细说明:

利用自己找到的SQL注入漏洞对找到管理账户

jbw1209 MD5加密:16a54b590a28b36606eb04103a14fa33

解密:baiwei.jiang

各个日志文件load_file 均未找到网站目录、最后在蒙的情况得到了网站目录

测试 load_file("目录/index.php")是发现目录有效、

随后利用 xfkxfk 发布的 WooYun: 天生创想OA系统GETSHELL漏洞 中的方法拿到shell

得到shell后利用mysql加载dll添加用户、添加用户组、扫描远程端口、得到7755后登录成功!

漏洞证明:

修复方案:

你们那么屌。我想应该还是选择不修复的!亡羊补牢为时未晚!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝