漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063562

漏洞标题:中国通信服务公司某网站高危漏洞可导致内部信息泄露

相关厂商:中国通信服务

漏洞作者: 超威蓝猫

提交时间:2014-06-04 20:55

修复时间:2014-07-23 20:38

公开时间:2014-07-23 20:38

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-04: 细节已通知厂商并且等待厂商处理中

2014-06-08: 厂商已经确认,细节仅向厂商公开

2014-06-18: 细节向核心白帽子及相关领域专家公开

2014-06-28: 细节向普通白帽子公开

2014-07-08: 细节向实习白帽子公开

2014-07-23: 细节向公众公开

简要描述:

中国通信服务是中国电信的上市公司之一。

数十台服务器可利用漏洞完全控制,危及内网OA、大量敏感信息、交换机等。

详细说明:

在电信的一个C段扫荡,不小心发现了这么一个站(http://219.142.42.6/)

一眼就看见了可爱的tomcat,这个站的内容时间还停留在2011年,看上去是个废弃的站点? 抱着试试看的心态检测了一下是否有Struts2远程命令执行漏洞。

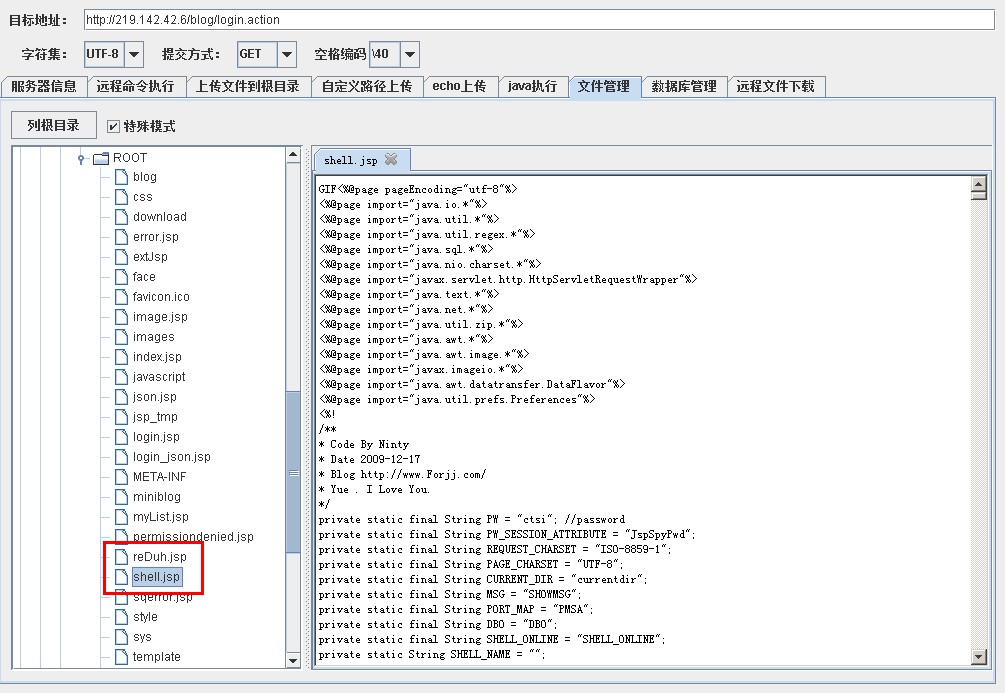

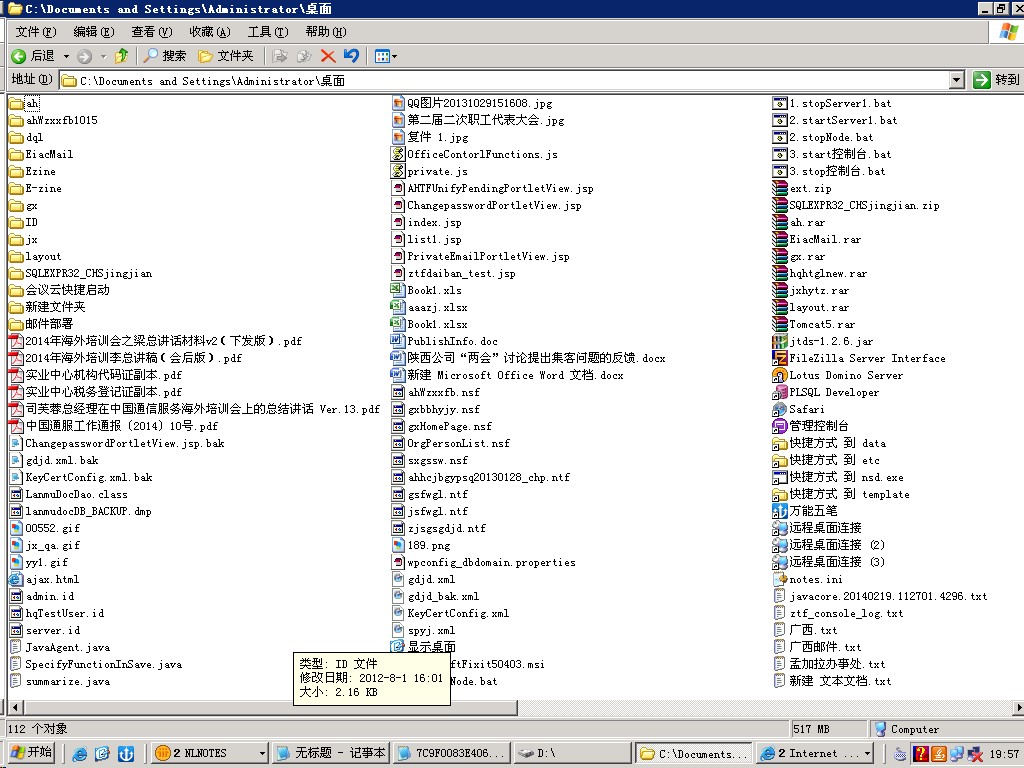

WOW!so scare,翻了下WEB目录,发现已经有人上传过webshell了:

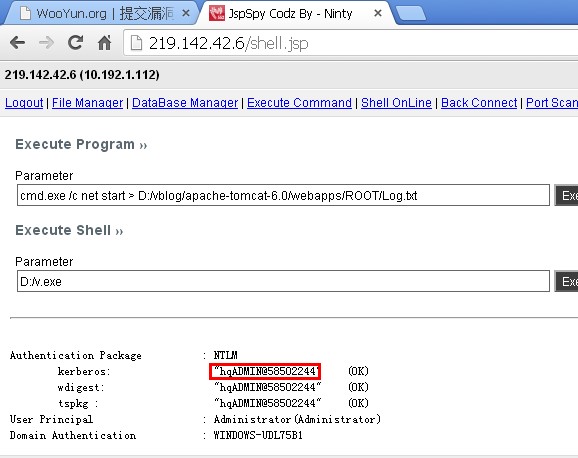

读取管理员的明文密码后,由于服务器在内网,通过reDuh连接远程桌面。

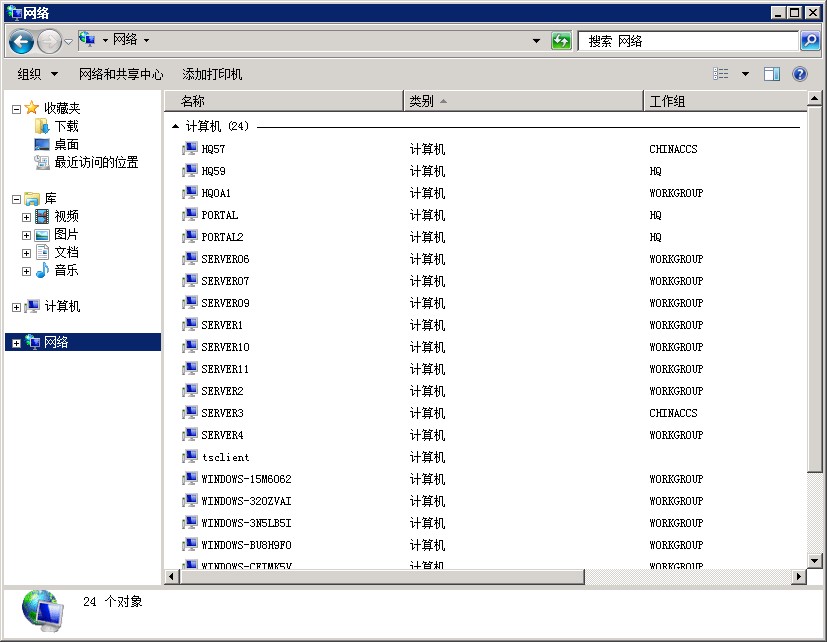

居然内网有这么多服务器? 扫描一下开放了3389端口的机子,使用Administrator/hqADMIN@58502244 或 Administrator/hqadmin@58502244 可以登录大部分服务器。以下是一部分可登录的服务器列表

漏洞证明:

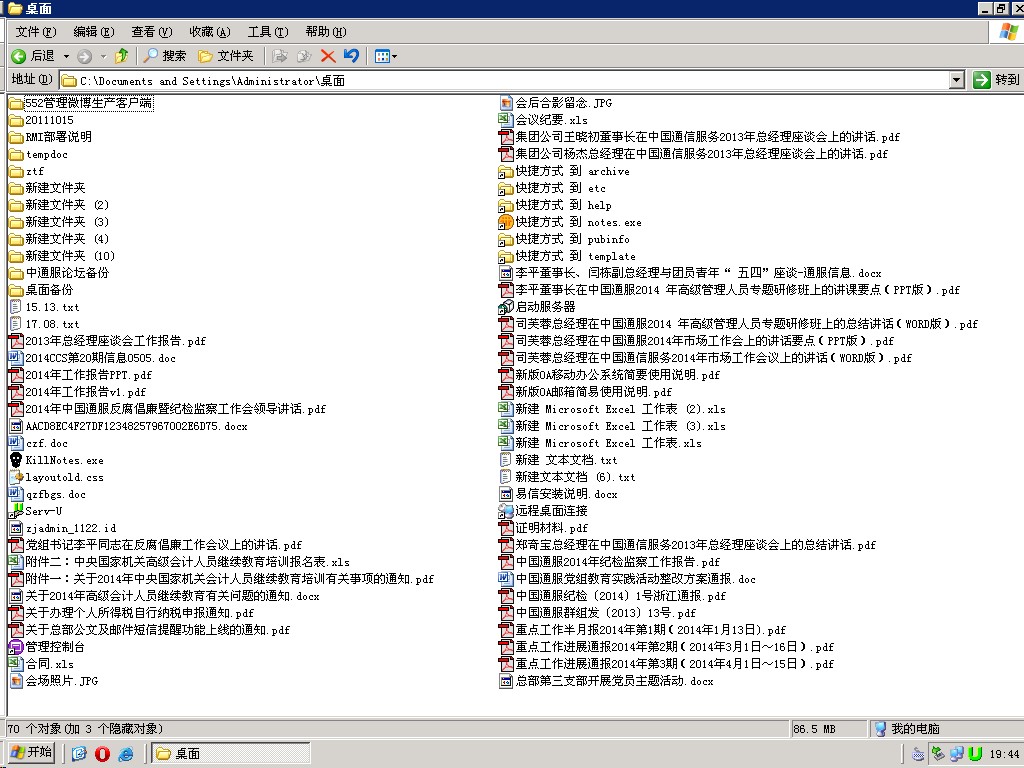

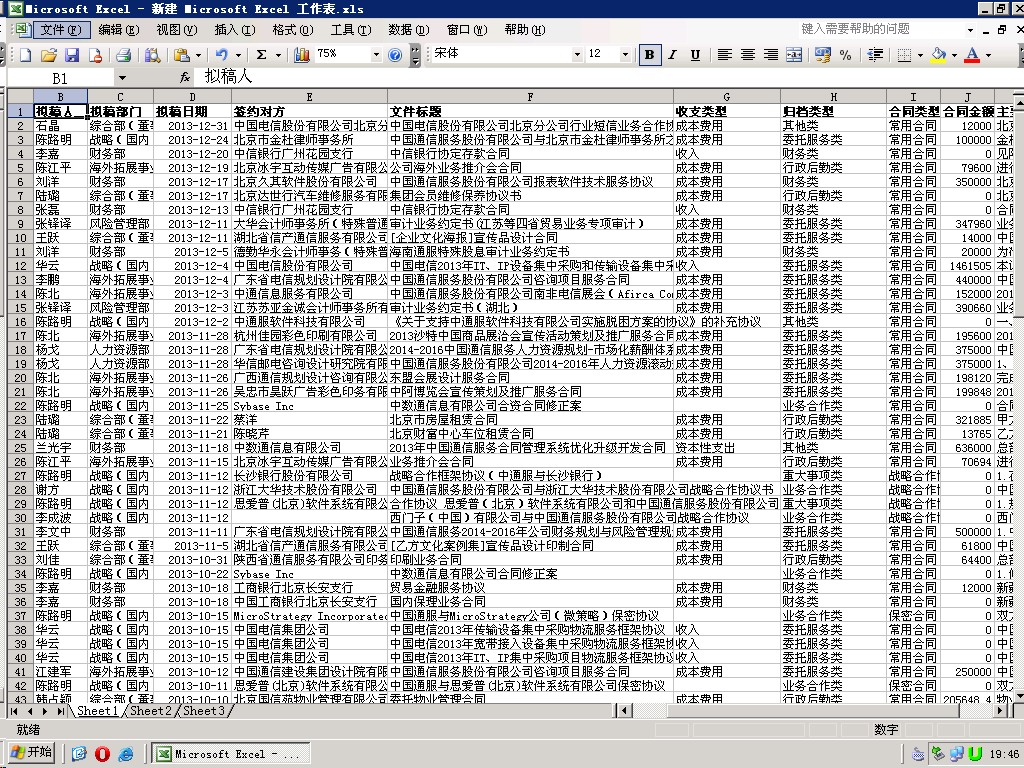

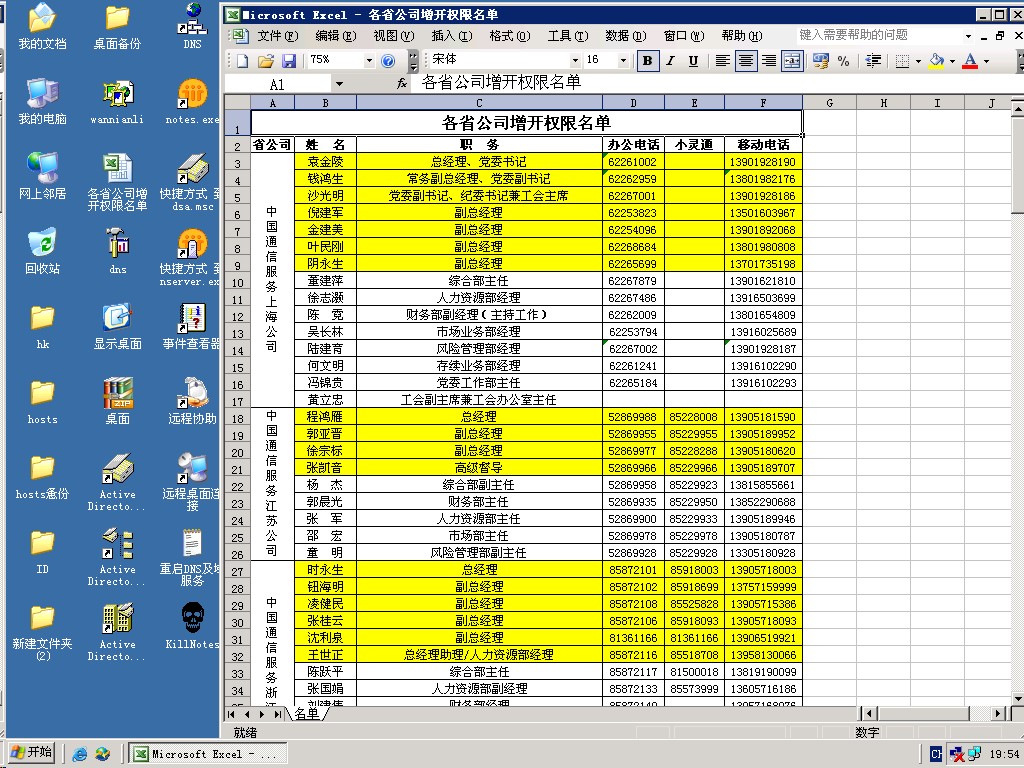

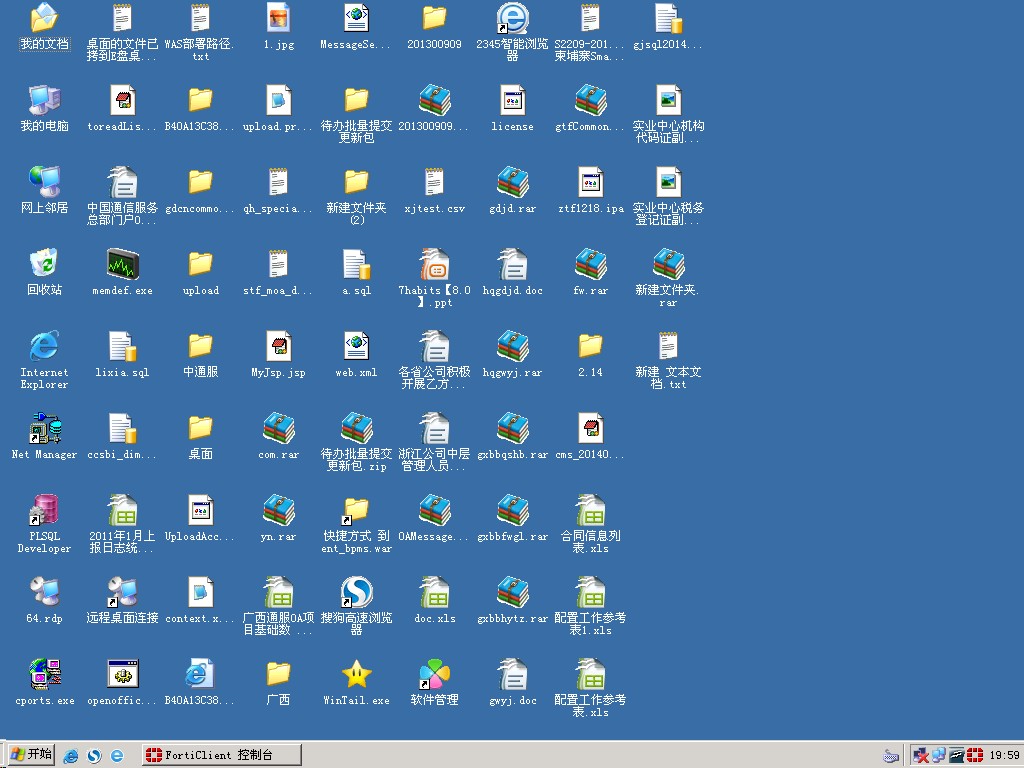

大量敏感信息泄漏啊,一码通の灭:

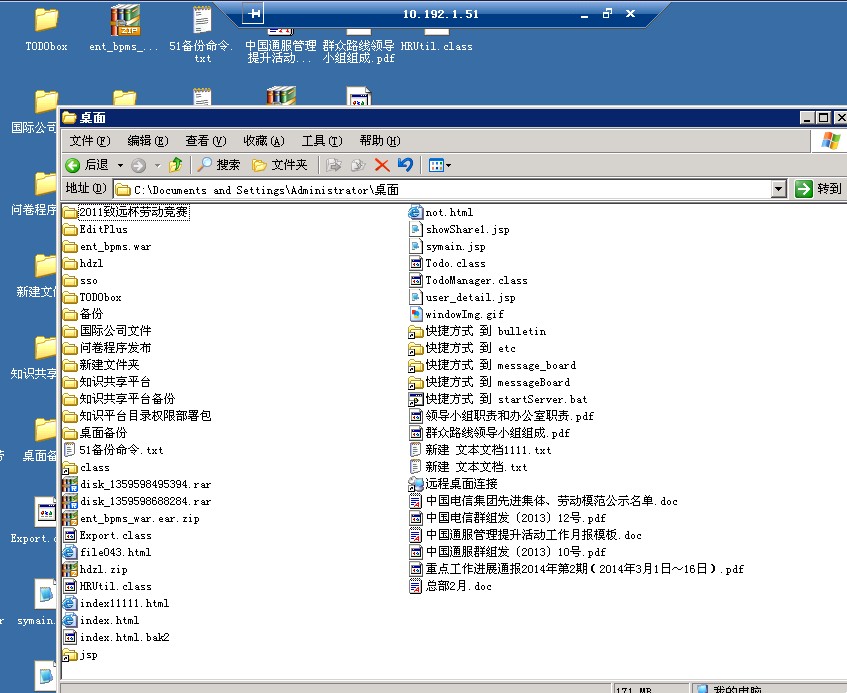

↑请注意这张图 桌面上有个64.rdp 打开后连接到了内网另一个网段10.198.x.x的一台服务器..读到的登录信息是

同时,该网段下还存在这些开了3389端口的服务器:

没有对这些服务器进一步深入了,再深入感觉会越扯越多..

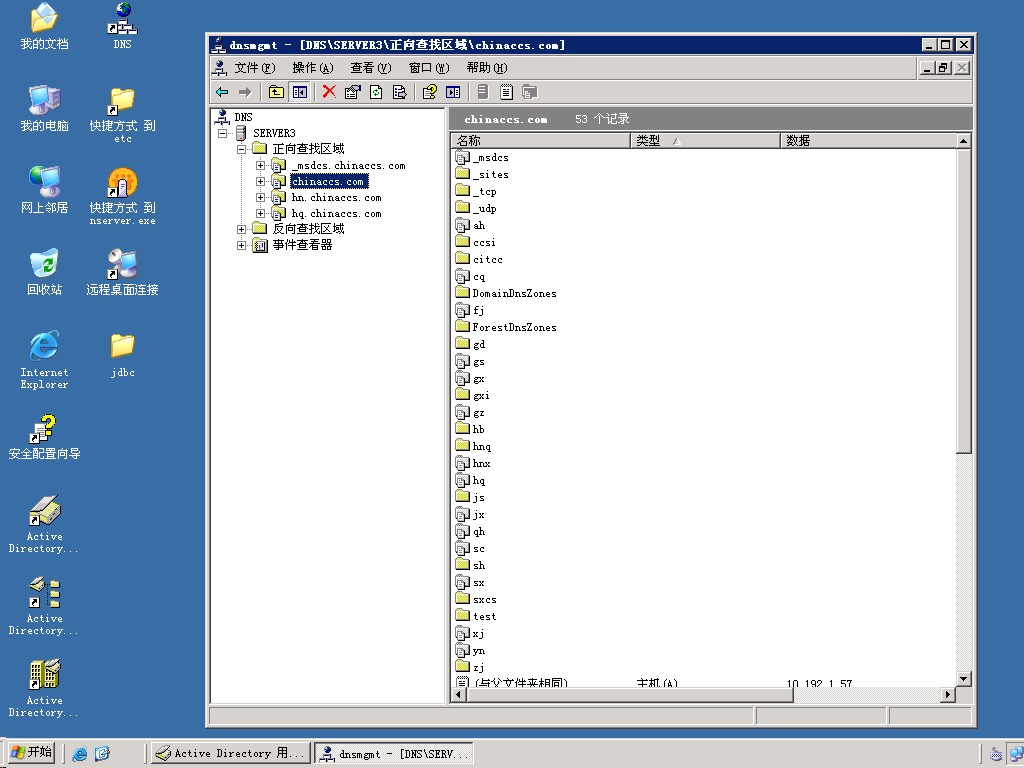

内网的服务器还中有OA系统哦(10.192.1.43、10.192.1.63) 有开3306或者1433端口,但没测试弱口令

交换机弱口令(10.192.1.103 admin/admin)

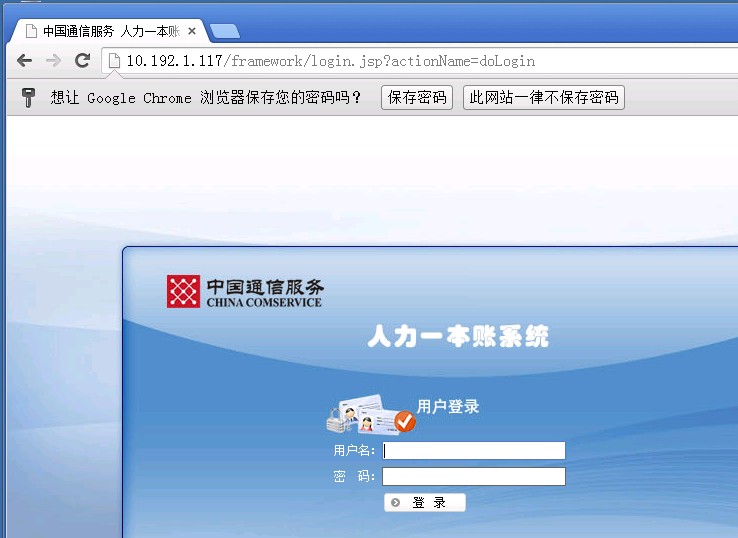

人力一本账系统(这是啥? 10.192.1.117 10.192.1.122)

另外,内网大部分web服务器都采用Struts2框架,对外网开放的服务器都没有修补漏洞,内网的服务器估计也是一样。

修复方案:

1、把运维拉出去揍一顿

2、怎么说呢..内网大清查一遍吧,最主要的还是要提高安全意识,以上就是一码通的下场。

声明:本次渗透测试中没有破坏、泄漏任何数据。

版权声明:转载请注明来源 超威蓝猫@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-06-08 22:16

厂商回复:

CNVD确认并复现所述第一层风险,尝试通过公开联系渠道处,电话至(对方拒绝提供通报联系方式),010 (一直无人接听),后将通报发送至网站邮箱。

最新状态:

暂无