漏洞一:鸡肋的getshell(需注册并能发布文章,需配合apache、iis6解析漏洞)

文件 /inc/artic_function.php

利用方法:发表文章,勾选"是否将文章中的外部图片采集回来" 文章内容直接写图片马地址.

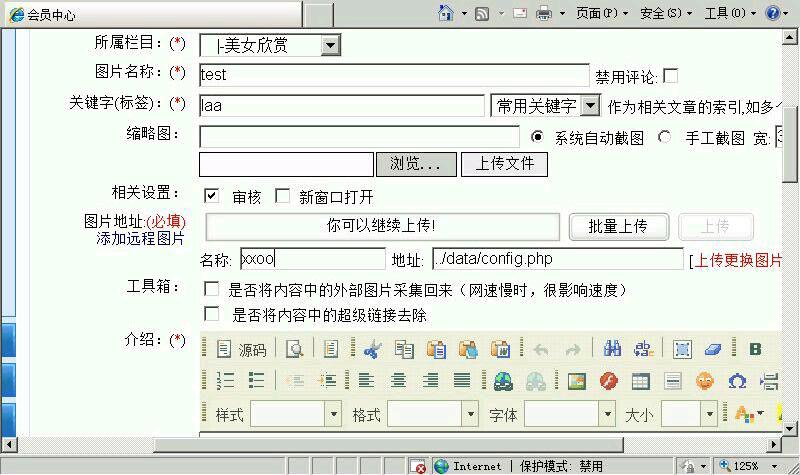

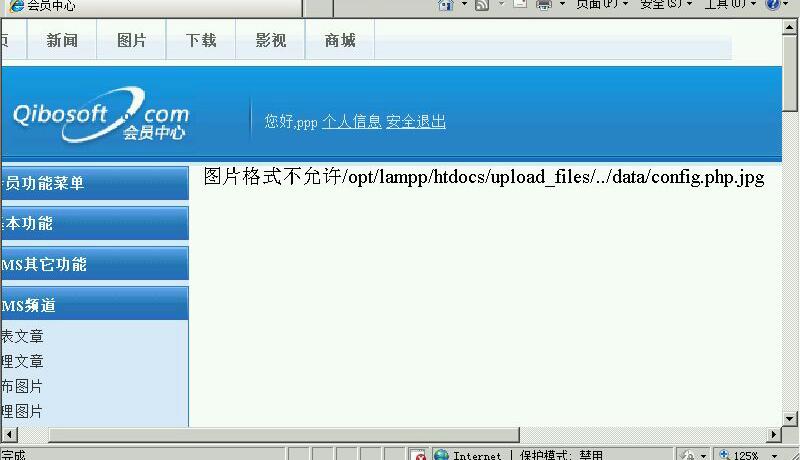

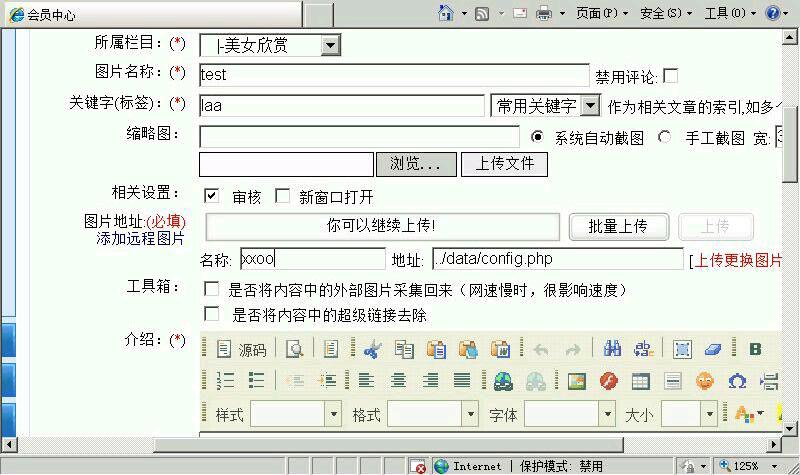

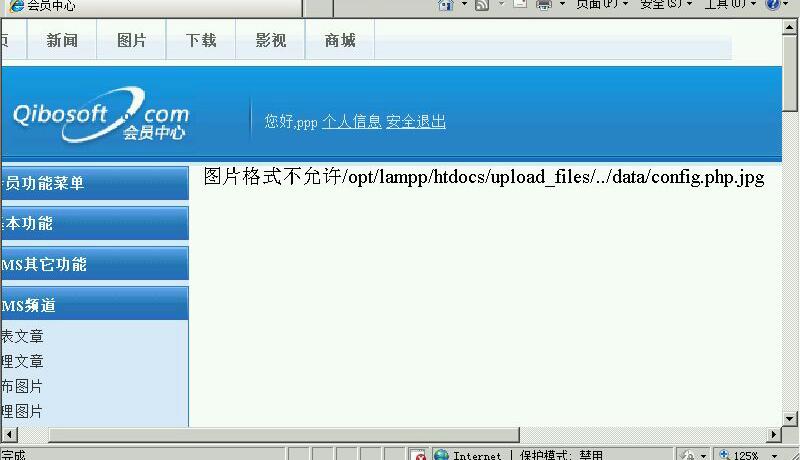

漏洞二:任意文件读取(鸡肋,需注册并能在图片频道发布文章)

文件 /inc/check.postarticle.php

利用方法:

注册用户,在图片频道下的栏目发布文章,图片路径处填写要读取的文件。

从/data/config.php中我们可以读到管理后台地址,加密密玥等信息.有了密钥我们可以构造cookie登录后台,也可以sql注射(无视GPC)

文件 /inc/common.inc.php

所以只要知道加密使用的密钥,就能登录后台。

测试版本:v7_utf8,其他版本也可能存在,没有测试.