PageAdmin CMS V3.0版,默认数据库地址“/e/database/v3.mdb“,默认后台地址:“/e/master/login.aspx”,由于数据库地址未做限制,导致可以下载。通过逆向管理员MD5加密算法获得md5密文,并通过md5密文可以破解管理员密码。

测试过程:

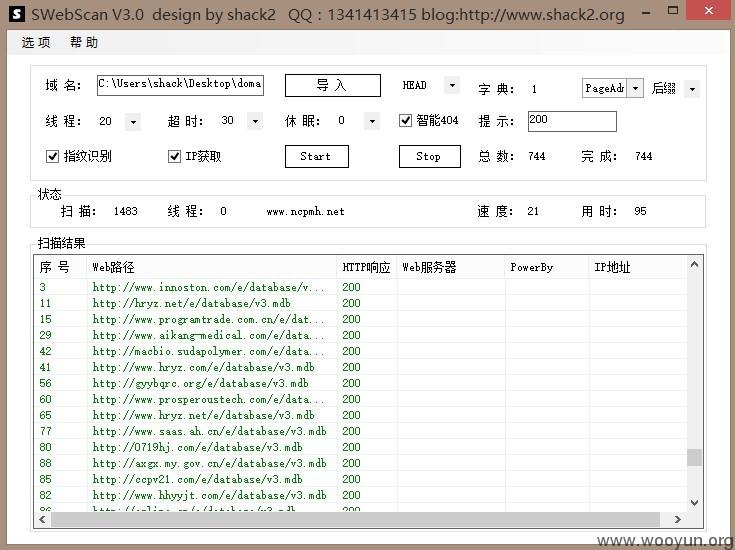

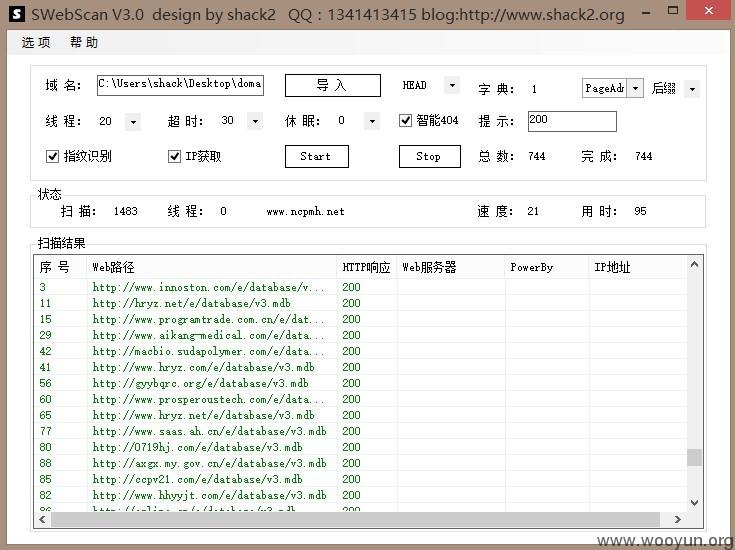

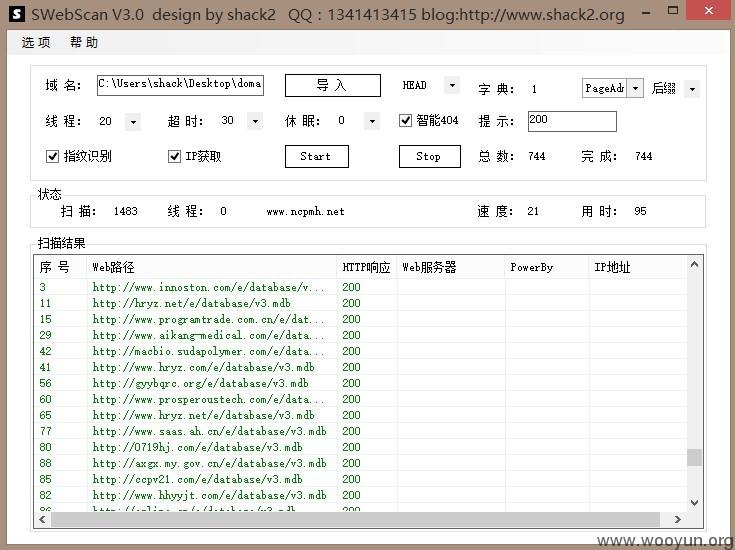

1.通过百度采集相关的PageAdmin CMS站点741个进行测试

2.用我的SWenScan测试扫描了一下

共扫描744个PageAdmin CMS站点,发现124个站点可下载数据库

3.下载数据库

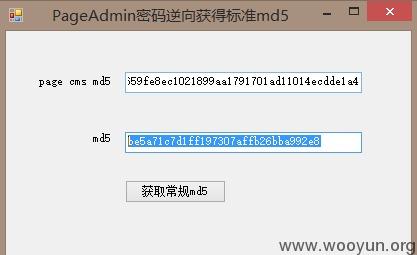

4.发现非常规MD5加密,于是使用ILSPY逆向源代码,查看加密方式

PageAdmin CMS MD5加密方式:

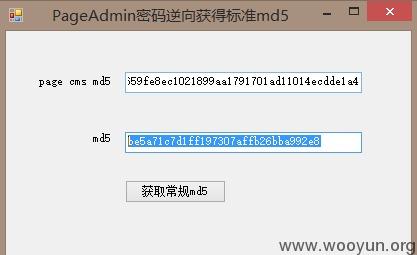

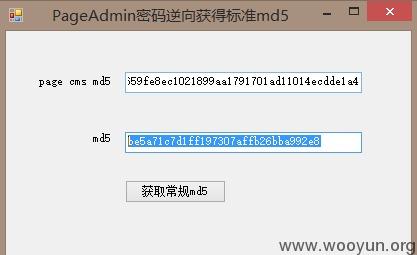

5.花了半天对这个算法进行逆向解密成md5密文

6.解密成md5明文

PageAdmin CMS V3.0版,默认数据库地址“/e/database/v3.mdb“,默认后台地址:“/e/master/login.aspx”,由于数据库地址未做限制,导致可以下载。通过逆向管理员MD5加密算法获得md5密文,并通过md5密文可以破解管理员密码。

测试过程:

1.通过百度采集相关的PageAdmin CMS站点741个进行测试

2.用我的SWenScan测试扫描了一下

共扫描744个PageAdmin CMS站点,发现124个站点可下载数据库

3.下载数据库

4.发现非常规MD5加密,于是使用ILSPY逆向源代码,查看加密方式

PageAdmin CMS MD5加密方式:

5.花了半天对这个算法进行逆向解密成md5密文

6.解密成md5明文