漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061682

漏洞标题:某校用cms设计缺陷导致任意定向xss可盲打管理员可蠕虫

相关厂商:博校文达数字平台

漏洞作者: Haswell

提交时间:2014-05-22 23:15

修复时间:2014-08-20 23:18

公开时间:2014-08-20 23:18

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-22: 细节已通知厂商并且等待厂商处理中

2014-05-27: 厂商已经确认,细节仅向厂商公开

2014-05-30: 细节向第三方安全合作伙伴开放

2014-07-21: 细节向核心白帽子及相关领域专家公开

2014-07-31: 细节向普通白帽子公开

2014-08-10: 细节向实习白帽子公开

2014-08-20: 细节向公众公开

简要描述:

博校文达数字平台,有河南省和北京大约100+所学校在用。

因为一些缺陷造成了定向储存型xss,可打管理员,管理员有任意重置学生老师家长信息,调整系统配置的权限,并可拿shell

详细说明:

博校文达数字平台,有河南省和北京大约100+所学校在用。

因为一些缺陷造成了定向储存型xss,可打管理员,管理员有任意重置学生老师家长信息,调整系统配置的权限,并可拿shell

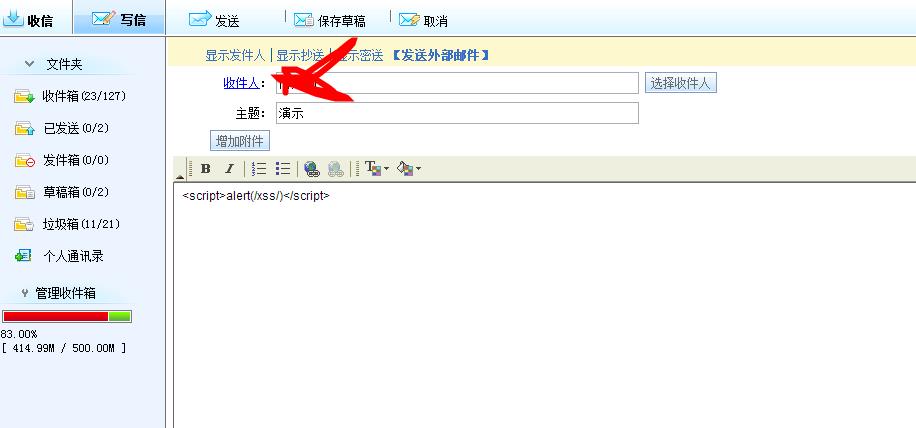

来看邮件系统:

发送js代码,回复转发后触发,开始以为是mxss,后来

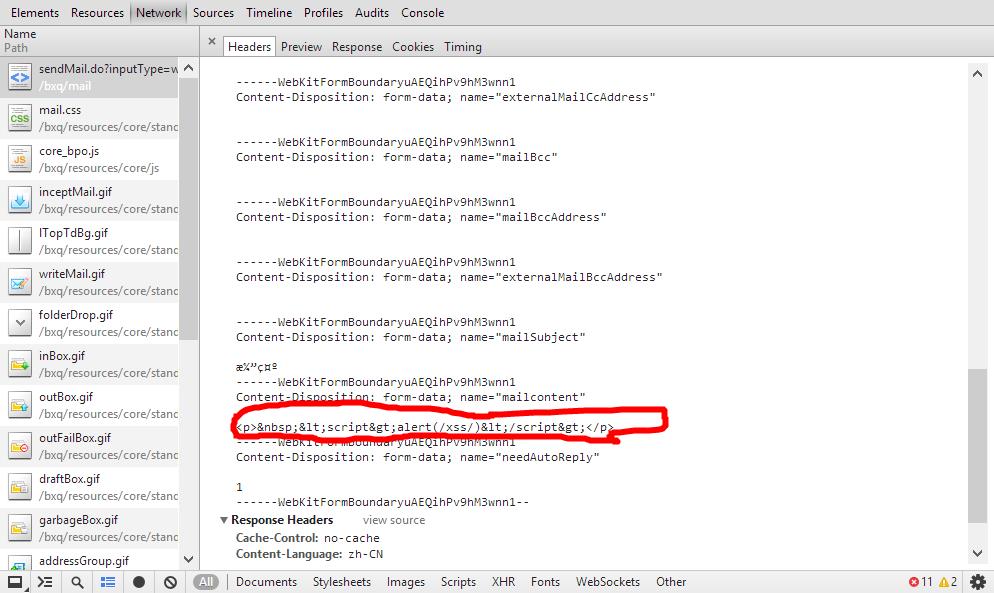

抓了一下包

发现是在前端过滤的(估计是用js滤的)

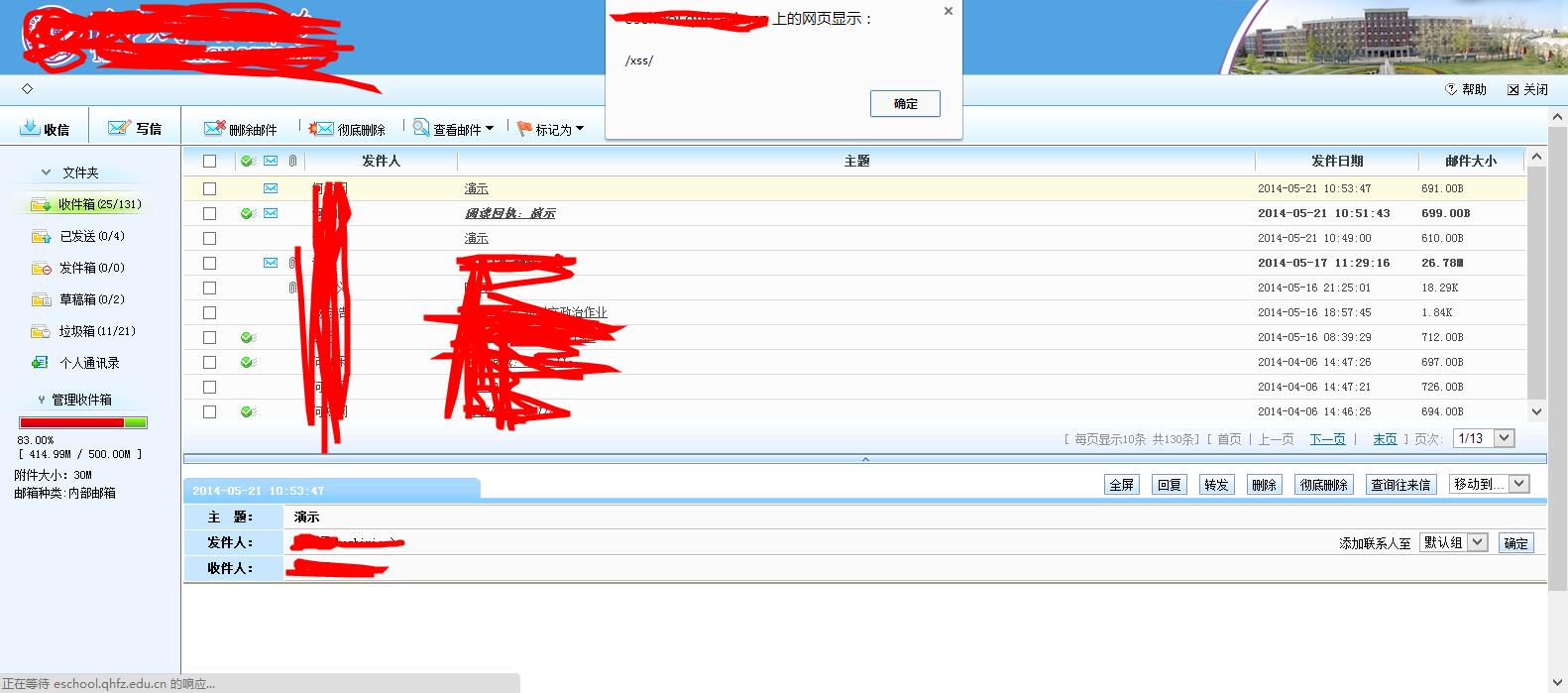

抓包修改,再post,成功触发,可以指定收信人盲打,可以构造蠕虫

完成。

漏洞证明:

如题

给出一点案例

<li><a href="http://114.242.187.2" target="_blank">清华大学附属中学</a></li>

<li><a href="http://60.247.110.146" target="_blank">北京市第八中学</a></li>

<li><a href="http://58.116.60.5" target="_blank">北京市第八十中学</a></li>

<li><a href="http://oa.luhe.net" target="_blank">北京市通州区潞河中学</a></li>

<li><a href="http://106.120.108.162:81" target="_blank">北京师范大学第二附属中学</a></li>

<li><a href="http://114.251.199.102" target="_blank">北京市十五中学</a></li>

<li><a href="http://203.100.195.65" target="_blank">北京铁路第二中学</a></li>

<li><a href="http://124.207.112.124" target="_blank">北京市丰台区第二中学</a></li>

<li><a href="http://58.116.234.4" target="_blank">清华附中朝阳学校</a></li>

<li><a href="http://166.111.126.6" target="_blank">清华大学附属小学</a></li>

<li><a href="http://58.118.172.15" target="_blank">北京市海淀区太平路中学</a></li>

<li><a href="http://203.100.194.55" target="_blank">西四北四条小学</a></li>

<li><a href="http://58.128.151.239" target="_blank">北京市第六十六中学</a></li>

<li><a href="http://58.134.22.11" target="_blank">北京市一六五中学</a></li>

<li><a href="http://58.134.96.2" target="_blank">北京市东城区师范附小</a></li>

<li><a href="http://106.37.165.228:8080" target="_blank">北京市第五中学</a></li>

<li><a href="http://218.249.10.23" target="_blank">北京市第二十七中学</a></li>

<li><a href="http://58.134.54.11" target="_blank">北京一中</a></li>

<li><a href="http://58.117.84.12" target="_blank">崇文小学</a></li>

<li><a href="http://sz.pgsdz.cn" target="_blank">山东庄小学</a></li>

<li><a href="http://58.129.42.14" target="_blank">北京市第十八中学</a></li>

<li><a href="http://58.133.218.10" target="_blank">顺义一中</a></li>

<li><a href="http://203.100.198.50" target="_blank">北京市第三十五中学</a></li>

<li><a href="http://58.130.5.101" target="_blank">房山中学</a></li>

<li><a href="http://119.40.52.85" target="_blank">永丰学校</a></li>

<li><a href="http://203.100.194.73" target="_blank">北京启喑实验学校</a></li>

<li><a href="http://211.103.192.130" target="_blank">北京宏志中学</a></li>

<li><a href="http://58.131.160.1" target="_blank">永乐店中学</a></li>

<li><a href="http://58.119.208.179" target="_blank">清华附中上地分校</a></li>

修复方案:

请在后端过滤。

版权声明:转载请注明来源 Haswell@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-05-27 14:06

厂商回复:

最新状态:

暂无