漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-055272

漏洞标题:从蹭网到爱普宽带核心系统沦陷

相关厂商:艾普宽带

漏洞作者: biangbiang面

提交时间:2014-04-02 02:37

修复时间:2014-05-17 02:38

公开时间:2014-05-17 02:38

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-02: 细节已通知厂商并且等待厂商处理中

2014-04-02: 厂商已经确认,细节仅向厂商公开

2014-04-12: 细节向核心白帽子及相关领域专家公开

2014-04-22: 细节向普通白帽子公开

2014-05-02: 细节向实习白帽子公开

2014-05-17: 细节向公众公开

简要描述:

搬家暂时没拉网,于是用reaver破解有wps的无线AP密码蹭网用。

出去吃碗面的功夫,破解了十几个了,其中有一台连上去发现路由获取到的IP是内网的,便有了下文。。。

详细说明:

好奇心的驱使^_^

1.判断是什么运营商

经过简单的判断,发现是艾普宽带(成都地区)

2.尝试拿到DNS和出口网关的权限

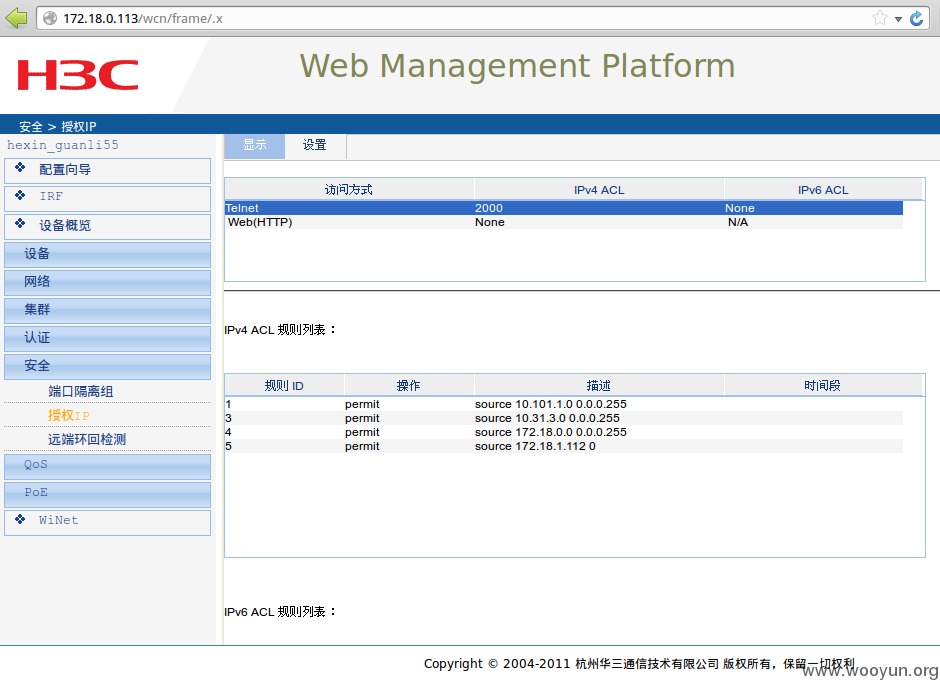

a.直接扫描DNS所在网段,竟然发现可以访问到很多端口,猜测可能是vlan没有完全隔离。其中便发现一台H3C:

b.试一下snmp漏洞:

得到密码hash,破解之。

c.telnet不能连接?登陆到web看看,发现限定了登陆ip的范围:

最初的打算是telnet登陆上去,做个GRE通道,这样在一个C段下,就可以更准确地探测端口开放情况。

PS:本来可以在web端手动添加规则,但为了保证不改动任何机器原本信息的前提下,不做修改。

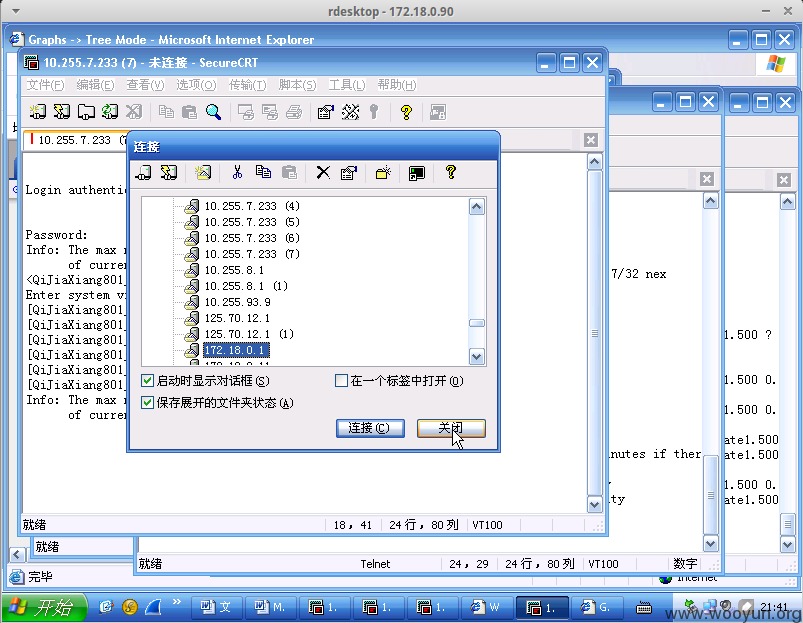

d.既然锁定了IP范围,就尝试获取到可以进入172.18.0.113的C段机器试试:

扫描到一台struts,看一下:

system权限的xp,发现是个运维的机子,而且此人管理了大量的系统:

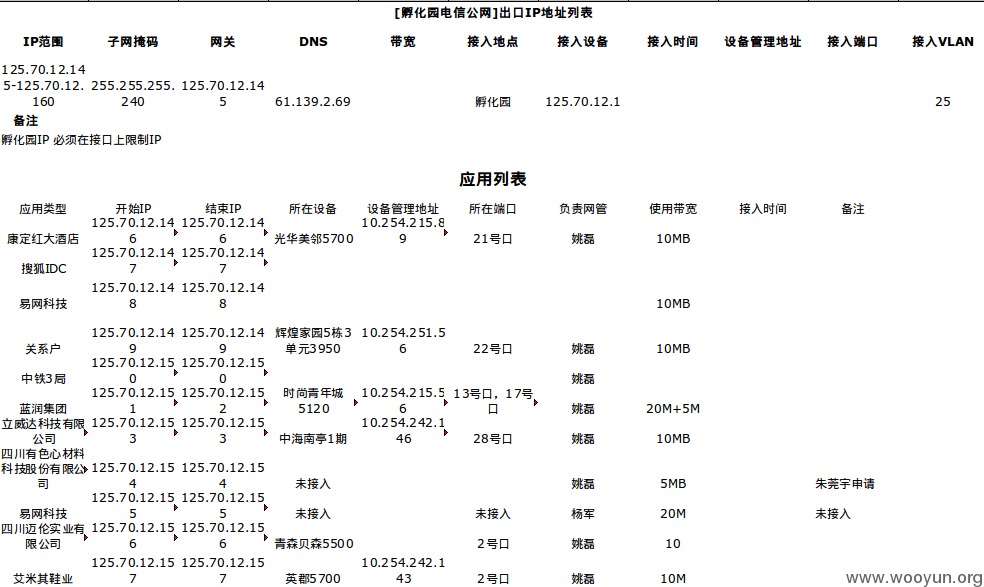

其中就有出口IP(172.18.0.1),用之前破解的H3C的帐号密码登陆,有几组是通用的:

如果被不法分子获取,危害还是蛮大的,注意这几行:

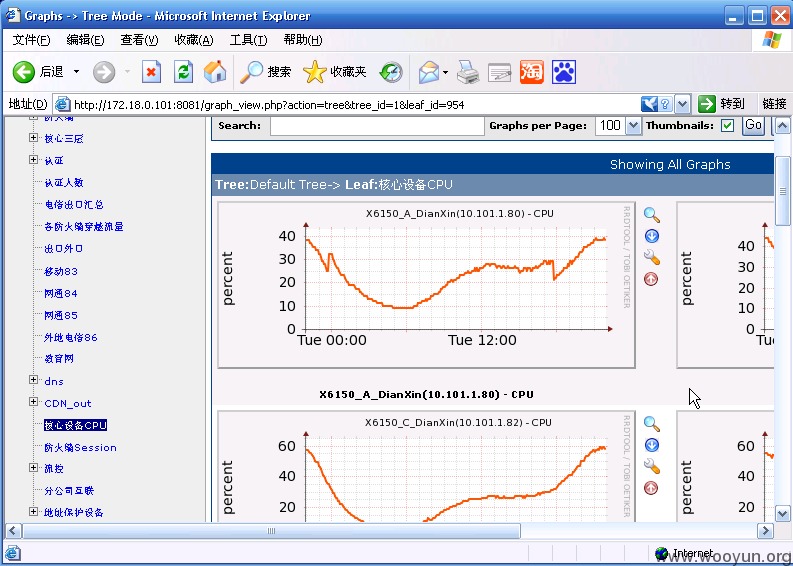

有将近4000行的配置,涉及多个vlan、Radius、迅雷、电信、网通、移动等等业务。可以端口镜像,监控成都区域的任何一个艾普网的口子。

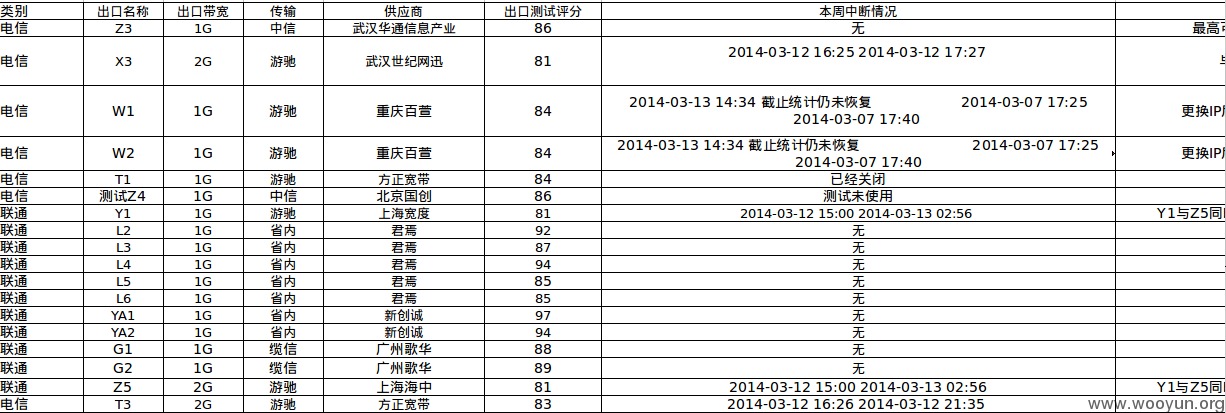

看一下cacti的网络流量监测图:

e.最后通过mac地址对比发现,

网关:172.18.0.1

DNS:172.18.0.6,172.18.0.66

这三台是同一台

至此,整个成都地区的DNS和出口设备已经完全沦陷。同时有通往广东、重庆等地艾普网络的路由,继续测试的话,其他几个地区也要遭殃!

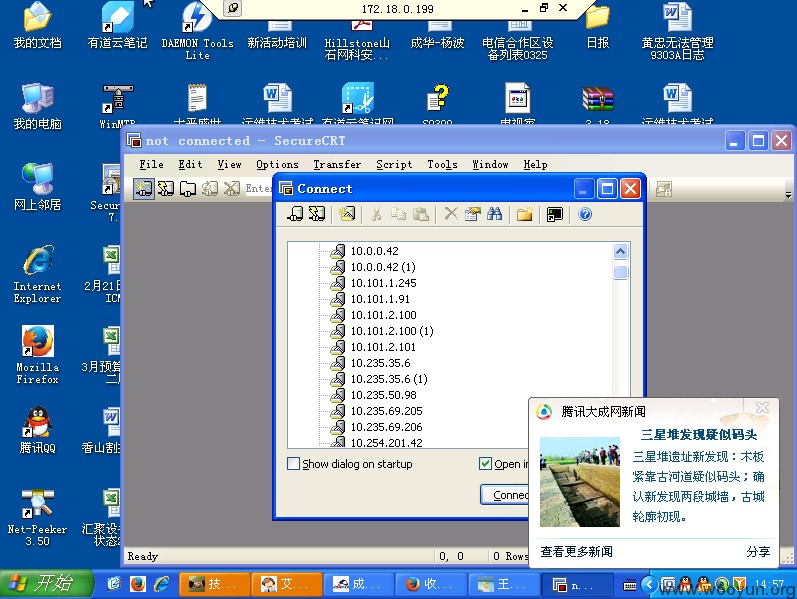

f.另外一个运维,也是可以控制上百台的系统,这两个运维的任务量够大的啊!!!

g.另外,内网的漏洞实在太多了,实在没有时间仔细帮你们做检查了,建议看修复方案。如果有任何疑问,我抽得出时间还是乐意帮忙。

漏洞证明:

修复方案:

1.做好vlan隔离,和端口隔离(白名单),Radius用户和其他业务线的网络划分清楚,以防止不法分子破坏

2.内网的漏洞还是比较多,web、系统漏洞、默认密码、空口令等等等等,建议内部安全人员系统性地做一下测试吧

版权声明:转载请注明来源 biangbiang面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-02 14:46

厂商回复:

感谢

最新状态:

暂无